Cybersecurity-Forscher am Check Point haben eine neue kritische Sicherheitsanfälligkeit für Windows Server 2003–2019-Versionen mit einer CVSS-Bewertung von 10 von 10 entdeckt.

Ein 17-jähriger Softwarefehler führt zur Ausführung von Remotecode (CVE-2020-1350), der von Check Point "SigRed" genannt wird, und kann es einem nicht authentifizierten Remoteangreifer ermöglichen, Domänenadministratorrechte für Zielserver zu erlangen und die vollständige Kontrolle über die IT-Infrastruktur zu übernehmen Organisationen.

Ein Angreifer kann die SigRed-Sicherheitsanfälligkeit ausnutzen, indem er speziell gestaltete böswillige DNS-Abfragen an den Windows-DNS-Server sendet und beliebigen Code ausführt, sodass der Hacker Benutzer-E-Mails und Netzwerkverkehr abfangen und verarbeiten, Benutzeranmeldeinformationen sammeln und vieles mehr kann.

In einem auf dem Blog des Unternehmens veröffentlichten Bericht bestätigte die Check Point-Forscherin Saga Tzadik, dass der Fehler schwerwiegend ist, sodass Angreifer einen Angriff starten können, der sich ohne menschliches Eingreifen von einem anfälligen Computer auf einen anderen ausbreiten kann. Jene. Die Sicherheitslücke ist offensichtlich "wurmbar".

, Check Point Microsoft, Windows , , , 122 .

Microsoft , , , .

«Windows DNS Server — . , , , Windows ».

, DNS- IP- (, www.google.com ), DNS- (NS).

, SigRed NS («deadbeef.fun») («ns1.41414141.club») DNS- , , .

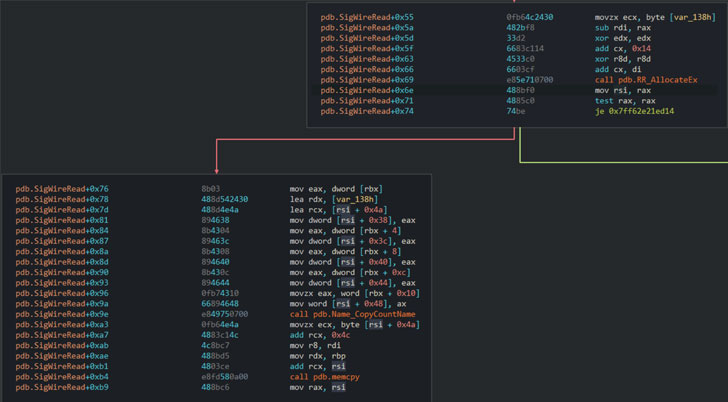

, («dns.exe!SigWireRead»), DNS, SIG 64 , .

, («RR_AllocateEx»), 65 535 , , , .

DNS, 512 UDP ( 4096 , ) 65 535 TCP, , SIG , .

, DNS- DNS, .

SigRed (, Internet Explorer Microsoft Edge Chromium), DNS- Windows , «» DNS- HTTP- DNS- - .

DNS- («dnsapi.dll») , , Microsoft DNS- DNS- .

, DNS- Windows .

Als vorübergehende Problemumgehung kann die maximale Länge der DNS-Nachricht (über TCP) auf "0xFF00" festgelegt werden, um die Möglichkeit eines Pufferüberlaufs auszuschließen:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters" /v "TcpReceivePacketSize" /t REG_DWORD /d 0xFF00 /f && net stop DNS && net start DNS