Im letzten Artikel haben wir über Nemesida WAF Free gesprochen , ein kostenloses Tool zum Schutz von Websites und APIs vor Hackerangriffen. In diesem Artikel haben wir uns entschlossen, den beliebten Wapiti- Schwachstellenscanner zu überprüfen .

Das Scannen einer Site auf Schwachstellen ist eine notwendige Maßnahme, mit der Sie zusammen mit einer Analyse des Quellcodes den Grad des Schutzes vor Kompromissbedrohungen beurteilen können. Sie können eine Webressource mit speziellen Tools scannen.

Nikto, W3af (geschrieben in Python 2.7, das beendet wurde) oder Arachni (seit Februar nicht mehr unterstützt) sind die beliebtesten Lösungen im kostenlosen Segment. Natürlich gibt es noch andere, zum Beispiel Wapiti, bei denen wir beschlossen haben, aufzuhören.

Wapiti arbeitet mit den folgenden Arten von Sicherheitslücken:

- Dateierweiterung (lokal und remote, fopen, readfile);

- Injektion (PHP / JSP / ASP / SQL-Injektion und XPath-Injektion);

- XSS (Cross Site Scripting) (reflektiert und dauerhaft)

- Erkennung und Ausführung von Befehlen (eval (), system (), passtru ());

- CRLF-Injektion (geteilte HTTP-Antworten, Sitzungsfixierung);

- XXE (XML ) ;

- SSRF ( );

- ( Nikto);

- .htaccess, ;

- , ( );

- Shellshock;

- ;

- HTTP, (PUT).

:

- HTTP, HTTPS SOCKS5;

- : Basic, Digest, Kerberos NTLM;

- (, , , URL-);

- URL;

- (: ifor, );

- URL- ( );

- URL- (: URL logout);

- cookie ( wapiti-getcookie);

- / SSL;

- URL JavaScript ( JS-);

- HTML5;

- crawler’a;

- ;

- HTTP- User-Agent.

:

- (HTML, XML, JSON, TXT);

- ( SQLite3);

- ;

- ;

- / .

Wapiti 2 :

Wapiti .

Wapiti sites.vulns.pentestit.ru ( ), (Injection, XSS, LFI/RFI) -.

. !

:

# wapiti -u <target> <options>, :

--scope —

URL scope, , , , .

-s -x — URL-. , URL- .

--skip — , . , - , .

--verify-ssl — .

Wapiti . , , , , -m . , . :

# wapiti -u http://sites.vulns.pentestit.ru/ -m sql,xss,xxe, SQL, XSS XXE . , . -m “xss: get, blindsql: post, xxe: post”. xss , GET, blibdsql — POST- .. , - , , , Ctrl+C , .

Wapiti - -p -a. : Basi, Digest, Kerberos NTLM. . , ( User-Agent) .

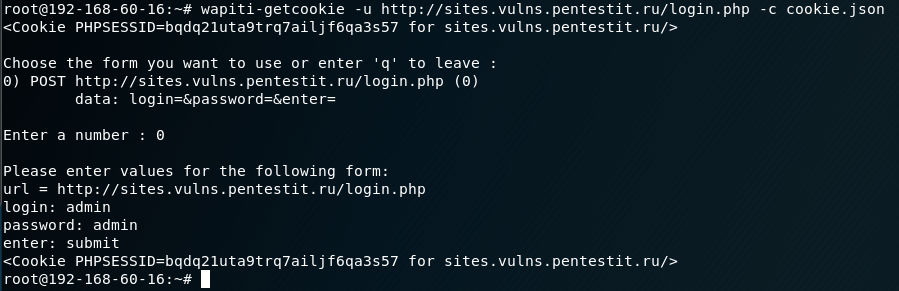

wapiti-getcookie. C cookie, Wapiti . cookie :

# wapiti-getcookie -u http://sites.vulns.pentestit.ru/login.php -c cookie.json: , :

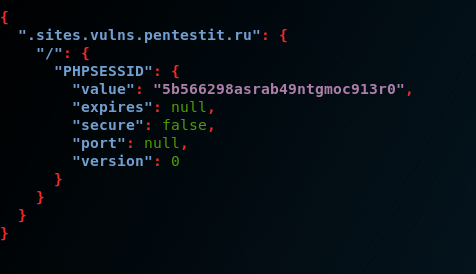

JSON. — -d:

# wapiti-getcookie - http://sites.vulns.pentestit.ru/login.php -c cookie.json -d "username=admin&password=admin&enter=submit":

, - :

# wapiti --level 1 -u http://sites.vulns.pentestit.ru/ -f html -o /tmp/vulns.html -m all --color - cookie.json --scope folder --flush-session -A 'Pentestit Scans' -p http://myproxy:3128:

-f -o — ;

-m — — , .. ;

--color — Wapiti;

-c — cookie, wapiti-getcookie;

--scope — . folder URL, . URL ( );

--flush-session — , ;

-A — User-Agent;

-p — -, .

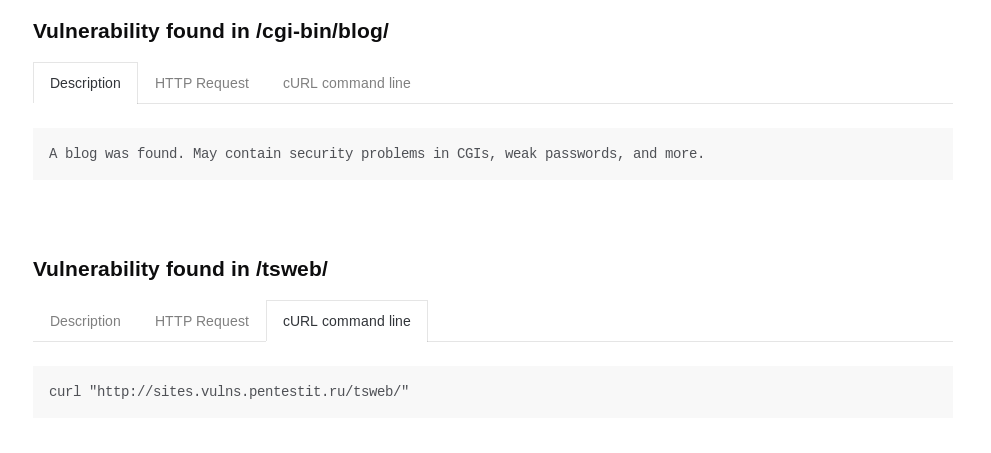

HTML-, . , , , curl , . , :

— -, , . . « » « ». , :

, . ( ), . , — --color :

.

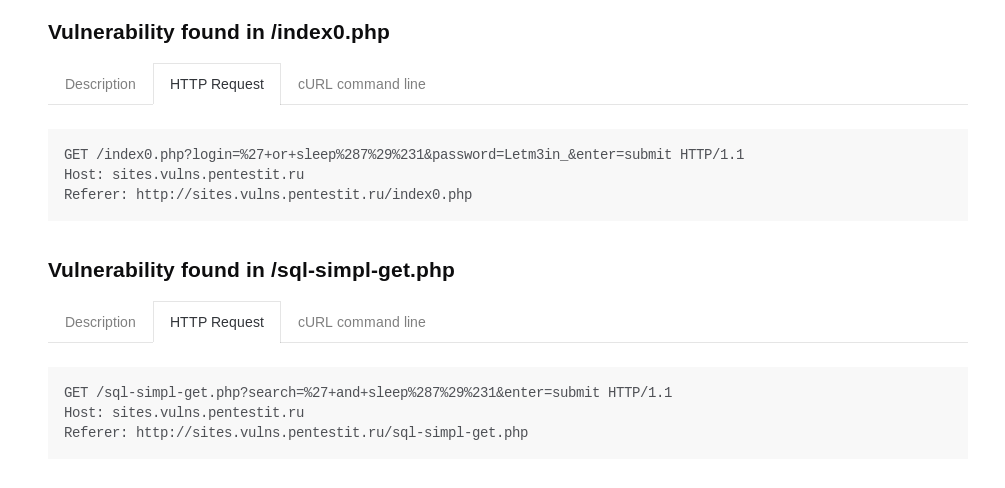

SQLi

C SQLi. SQL- , , :

, , cookie, " " cookie . , , -x, . . , , - .

XSS

:

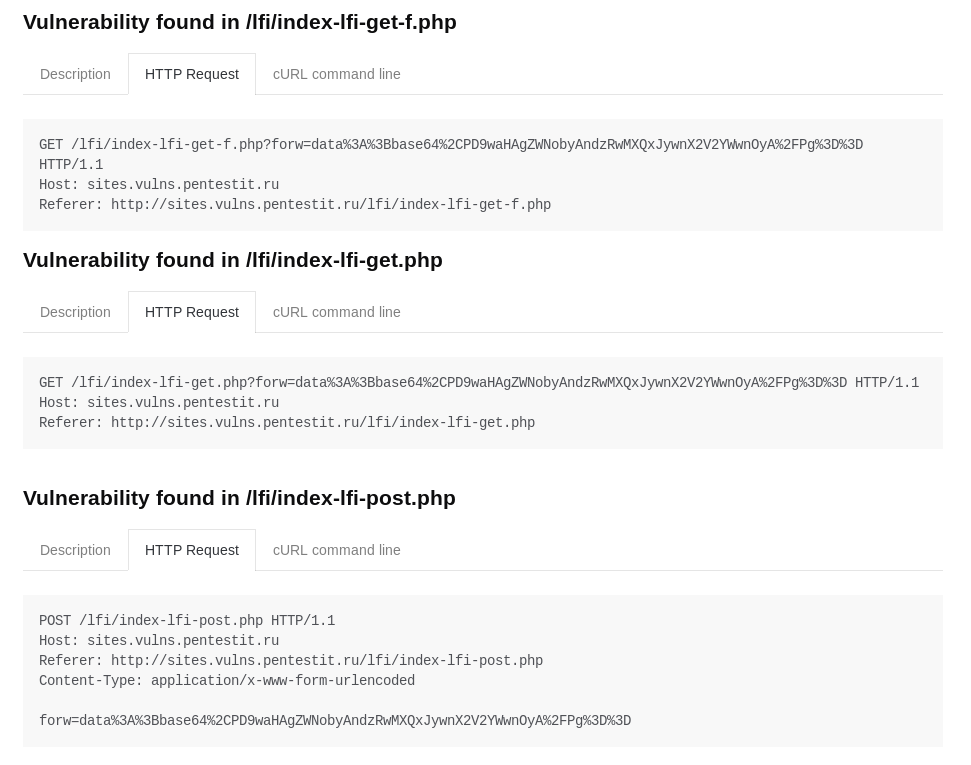

LFI/RFI

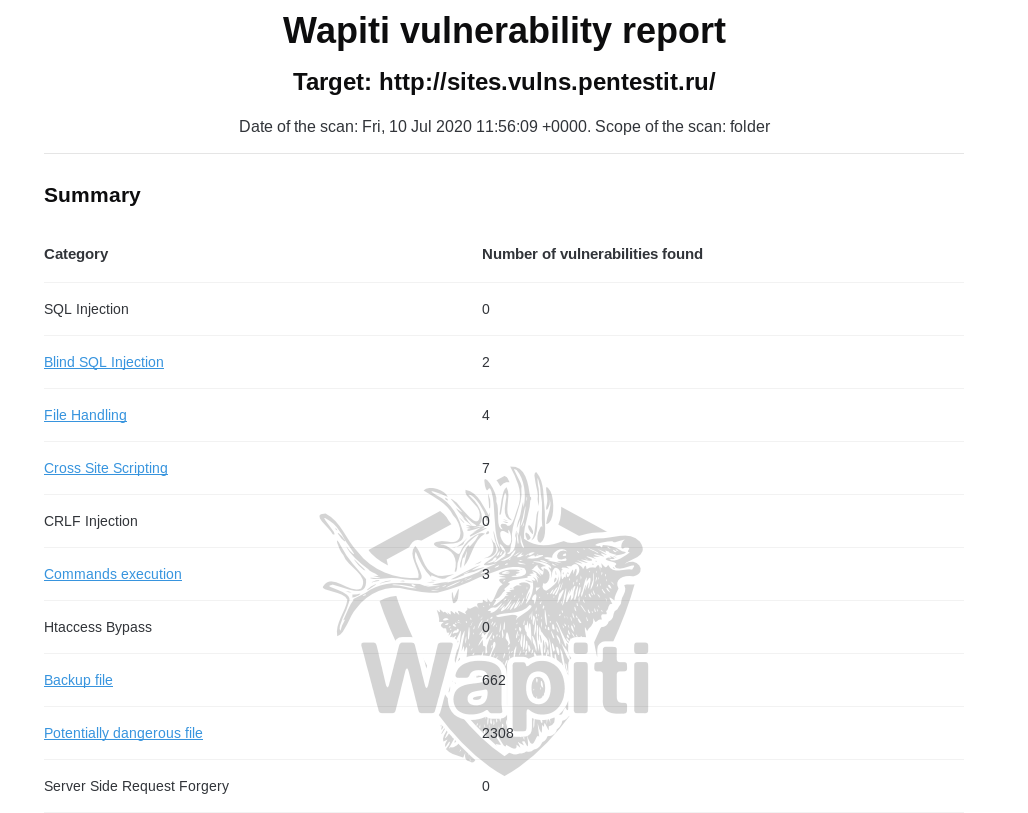

Der Scanner hat alle inhärenten Sicherheitslücken gefunden:

Im Allgemeinen zeigt Wapiti als kostenloses Tool trotz falsch positiver Ergebnisse und fehlender Sicherheitslücken ziemlich gute Ergebnisse. In jedem Fall ist zu beachten, dass der Scanner sehr leistungsfähig, flexibel und multifunktional ist und vor allem kostenlos ist. Daher hat er das Recht, ihn zu verwenden, sodass Administratoren und Entwickler grundlegende Informationen über den Sicherheitsstatus einer Webanwendung erhalten.

Bleib gesund und geschützt!