Unsere heutige Geschichte handelt von mehreren großen Datenlecks und finanziellen Diebstählen in der Geschichte des World Wide Web.

Die tragische Geschichte eines jungen Talents

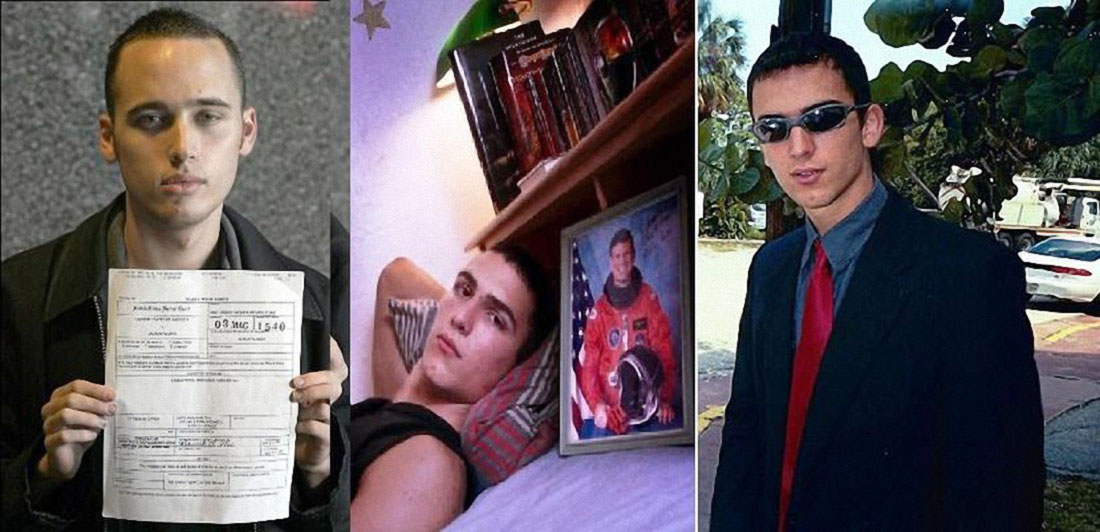

Der Name des Wunderkindes Jonathan Joseph James ist mit einem der dunkelsten Kapitel in der Geschichte des Hackens verbunden. Ein fünfzehnjähriger Teenager, der sich in die Netze seiner eigenen Schule, des Telekommunikationsunternehmens Bell South, gehackt hatte, umging die Sicherheit der NASA-Server und stahl viele wertvolle Informationen, einschließlich der Quellcodes der ISS, die ebenfalls in der Liste der Verbrechen von James enthalten waren, und drang in die Server des Verteidigungsministeriums seines Heimatlandes ein.

Der junge Mann selbst hat wiederholt darauf hingewiesen, dass er der Regierung nicht vertraut und dass die Benutzer selbst für die Schwachstellen ihrer Computer verantwortlich sind. Insbesondere erklärte James, dass das Ignorieren von Software-Updates ein direkter Weg sei, um eines Tages gehackt zu werden. Jemand hatte bereits veraltete Programme gehackt, also glaubte er. Der Hacker behandelte die Entwicklungen großer Ministerien und Unternehmen mit einem Teil der Verachtung und glaubte, dass sie überbewertet waren.

Der durch Jonathans Angriffe verursachte Schaden wurde auf Millionen von Dollar geschätzt, und seine Geschichte endete tragischerweise im Jahr 2008, als ein Hacker im Alter von 24 Jahren Selbstmord beging.

Viele haben es mit den massiven Hackerangriffen von 2007 in Verbindung gebracht, einschließlich des Diebstahls von Kreditkarteninformationen von Millionen von TJX-Kunden, aber James bestritt dies. Aufgrund dieser Ereignisse und des traurigen Endes glauben viele, dass der Hacker tatsächlich hätte getötet werden können.

Der Zusammenbruch des Kryptowährungsaustauschs

Vor nicht allzu langer Zeit beunruhigte der rasche Wertanstieg von Bitcoin die Internetnutzer.

Obwohl verspätet, aber ich möchte an die Geschichte der bankrotten Mount Gox-Börse erinnern, die infolge mehrerer Hackerangriffe bankrott ging. Bis August 2013 wurden rund 47% aller Transaktionen im Bitcoin-Netzwerk über diese Plattform abgewickelt, und das Handelsvolumen in US-Dollar überstieg 80 Prozent des weltweiten Umsatzes mit Kryptowährungen. Im Januar 2014 belegte der Dienst den dritten Platz in Bezug auf das Handelsvolumen auf dem Markt, was von seinem spricht Wert im Kryptohandel zu dieser Zeit.

Tatsächlich ging es nicht nur um Hacking, Mount Gox hatte weder eine Versionskontrolle, die es schwierig macht, Code-Schwachstellen zu verfolgen, noch ein Buchhaltungssystem, das es ermöglicht, Finanztransaktionen zu verfolgen, was hier ein Beispiel für eine "offene Tür" ist. Der 2014 entdeckte Angriff auf die Sicherheitsanfälligkeit war nur eine Frage der Zeit. Infolge der Aktionen der Übeltäter, die etwa drei Jahre dauerten, verlor der Austausch über eine halbe Milliarde Dollar.

Wahnsinnige Finanz- und Reputationskosten zerstörten Mount Gox vollständig und nachfolgende Transaktionen senkten den Bitcoin-Preis. Infolgedessen verlor eine große Anzahl von Menschen aufgrund der Aktionen von Hackern ihre in virtueller Währung gespeicherten Ersparnisse. Wie Mark Karpeles (CEO von Mt.Gox) später vor einem Gericht in Tokio erklärte, "eröffneten technische Probleme auf der Plattform den Zugang für die illegale Beschlagnahme von Geldern von unseren Kunden durch Hacker."

Die Identität aller Kriminellen wurde nicht identifiziert, aber im Jahr 2018 wurde Alexander Vinnik verhaftet und beschuldigt, mit kriminellen Mitteln erhaltenes Geld in Höhe von "vier bis neun Milliarden Dollar" gewaschen zu haben. In solchen Beträgen (abhängig vom aktuellen Wechselkurs) werden 630.000 Bitcoins geschätzt, die infolge des Zusammenbruchs von Mt.Gox verloren gegangen sind.

Hacken Sie Adobe Systems

Im Jahr 2013 fand der größte Hacker-Diebstahl von Benutzerdaten statt.

Der Entwickler Adobe Systems berichtete, dass die Kriminellen den Quellcode der Software und die Daten von fast 150 Millionen Menschen gestohlen haben.

Die Delikatesse der Situation wurde vom Unternehmen selbst geschaffen. Die ersten Anzeichen von Schäden im System wurden 2 Wochen vor dem Hack entdeckt, aber Adobe-Experten betrachteten sie als nicht mit Hackern verbunden. Das Unternehmen veröffentlichte später geglättete Verlustzahlen, da es an harten Beweisen mangelte. Infolgedessen stahlen Hacker die Daten von fast 3 Millionen Bankkarten von Benutzern von 150 Millionen Konten, einige Befürchtungen wurden durch Diebstahl des Codes verursacht, der den Quellcode besaß, die Angreifer konnten leicht teure Software reproduzieren.

Alles stellte sich als leichter Schreck heraus, aus einem unbekannten Grund verwendeten die Hacker die erhaltenen Informationen nicht. Es gibt viele Unklarheiten und Untertreibungen in der Geschichte, Informationen, die sich je nach Zeit und Informationsquelle zehnmal unterscheiden.

Adobe kam mit öffentlicher Kritik und den Kosten für zusätzlichen Schutz davon, andernfalls wären die Verluste des Unternehmens und der Benutzer enorm, wenn die Kriminellen beschließen würden, die erhaltenen Daten zu verwenden.

Hacker sind Moralisten

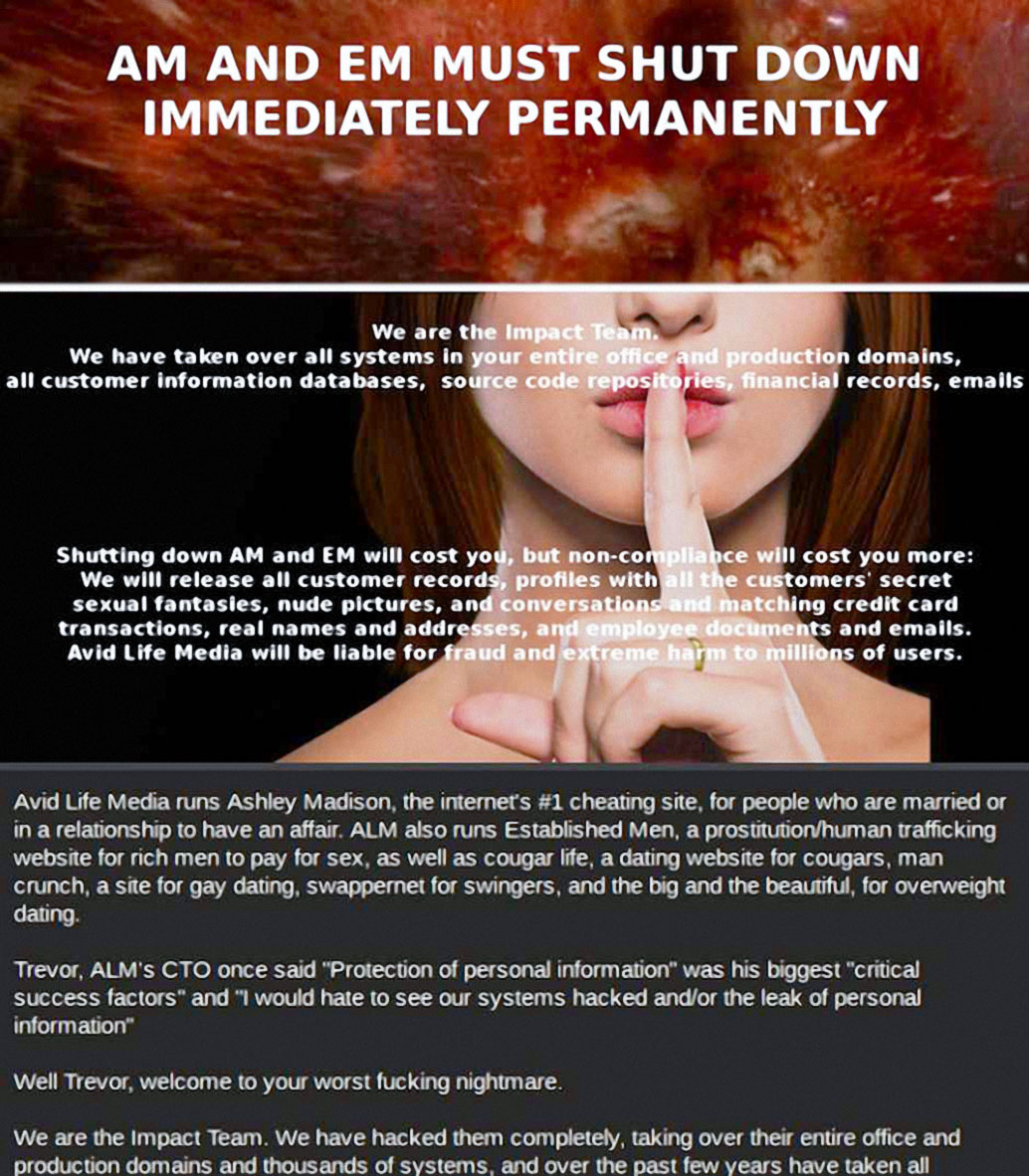

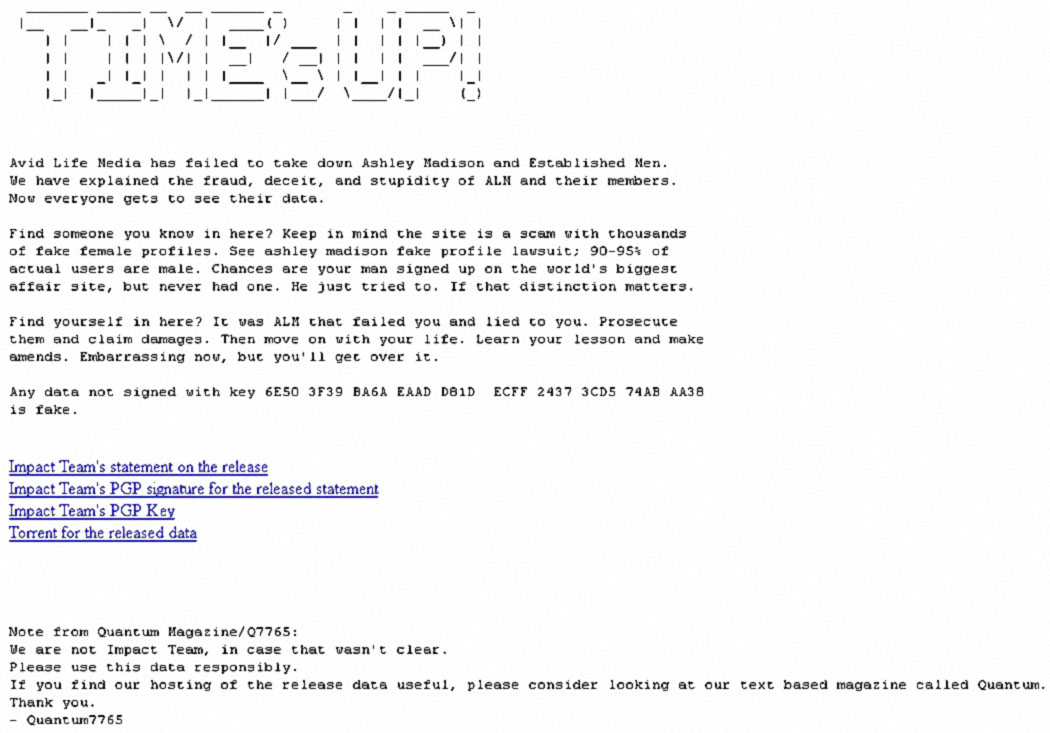

Das Impact-Team hat die Avid Life Media-Websites (ALM) zerstört.

In den meisten Fällen stehlen Cyberkriminelle Geld oder personenbezogene Daten von Benutzern zur Verwendung oder zum Weiterverkauf. Die Motive des Impact-Teams waren unterschiedlich. Der bekannteste Fall dieser Hacker war die Zerstörung von Websites von Avid Life Media. Die drei Standorte der Firma, einschließlich des Ashley Madison-Portals, waren ein Treffpunkt für Menschen, die an Ehebruch interessiert waren.

Der spezifische Fokus der Websites war bereits umstritten, aber die Tatsache bleibt unverändert. Auf den Servern von Ashley Madison, Cougar Life und Established Men wurde eine große Menge persönlicher Informationen von Menschen gespeichert, die ihre Seelenverwandten betrogen haben. Die Situation ist auch deshalb interessant, weil das Management von ALM auch nicht abgeneigt war, Konkurrenten zu hacken. In der Korrespondenz zwischen dem CEO und dem CTO des Unternehmens wurde das Hacken ihres direkten Konkurrenten Nerve erwähnt. Ein halbes Jahr zuvor wollte ALM eine Partnerschaft mit Nerve eingehen und deren Website aufkaufen. Das Impact-Team forderte die Websitebesitzer auf, ihre Aktivitäten vollständig einzustellen, da sonst alle Benutzerdaten öffentlich zugänglich gemacht werden.

Avid Life Media entschied, dass die Hacker blufften und ignorierte sie. Nach Ablauf der angegebenen Frist von 30 Tagen erfüllte das Impact-Team das Versprechen vollständig - die Daten von über 30 Millionen Benutzern wurden im Netzwerk angezeigt und enthielten ihre Namen, Kennwörter, E-Mail-Adressen, externen Daten und den Korrespondenzverlauf. Dies führte zu einer Flut von Scheidungsverfahren, hochkarätigen Skandalen und möglicherweise sogar ... mehreren Selbstmorden.

Es ist schwer zu sagen, ob die Motive der Hacker rein waren, weil sie nicht um Geld gebeten haben. Auf jeden Fall hat eine solche Gerechtigkeit kaum Menschenleben gekostet.

Keine Grenzen bei der Verfolgung von UFOs sehen

Gary McKinnon hat die Server der NASA, des Verteidigungsministeriums, der US Navy und der Luftwaffe kaputt gemacht.

Ich möchte unsere Geschichte mit einer lustigen Bemerkung beenden, sie sagen, dass "ein schlechter Kopf seinen Händen keine Ruhe gibt", Gary McKinnon, einer der Hacker, die in die NASA eingegriffen haben, dieses Sprichwort passt voll und ganz. Der Grund, warum sich ein Angreifer mit klassifizierten Daten in die Sicherheitssysteme von fast hundert Computern gehackt hat, ist erstaunlich. Gary ist überzeugt, dass die US-Regierung und Wissenschaftler Informationen über Außerirdische vor Bürgern sowie über alternative Energiequellen und andere Technologien verbergen, die für normale Menschen nützlich, für Unternehmen jedoch nicht rentabel sind. ...

Im Jahr 2015 wurde Gary McKinnon von Richard D. Hall auf RichPlanet TV interviewt.

Er sagte, dass er mehrere Monate lang Informationen von NASA-Servern gesammelt habe, während er zu Hause saß und einen einfachen Windows-Computer benutzte, und Zugang zu Dateien und Ordnern erhalten habe, die Informationen über die Existenz eines geheimen Programms der Landesregierung über interplanetare Flüge und Weltraumforschung, Anti-Schwerkraft-Technologien, freie Energie und Ferne enthielten keine erschöpfende Liste von Informationen.

McKinnon ist ein wahrer Meister seines Fachs und ein aufrichtiger Träumer, aber war die Jagd nach einem UFO die Prüfung wert? Aufgrund der Verluste für die US-Regierung war Gary gezwungen, in Großbritannien zu bleiben und in Angst vor der Auslieferung zu leben. Lange Zeit stand er unter der persönlichen Schirmherrschaft von Theresa May, die zu dieser Zeit die britische Innenministerin war, und sie verbot auf direkten Befehl, sie an die US-Behörden weiterzuleiten. (Übrigens, wer glaubt an die Philanthropie der Politiker? Vielleicht ist McKinnon wirklich ein Träger wertvoller Informationen.) Hoffen wir, dass der Hacker immer so viel Glück hat, denn in Amerika droht ihm eine 70-jährige Haftstrafe.

Höchstwahrscheinlich gibt es irgendwo Hacker, die aus dem Wunsch heraus, jemandem zu helfen oder Kunst zu lieben, ihren Geschäften nachgehen. Leider ist eine solche Aktivität immer ein zweischneidiges Schwert. Zu oft gefährdet das Streben nach Gerechtigkeit oder die Geheimnisse anderer Menschen das Wohlergehen der Menschen. Meistens sind die Opfer Menschen, die nichts mit Hackern zu tun haben.

Wenn Sie an einem der im Artikel angesprochenen Themen interessiert sind, schreiben Sie in die Kommentare, vielleicht können wir es in einem der folgenden Materialien ausführlicher erläutern.

Befolgen Sie die Regeln der Netzwerksicherheit und passen Sie auf sich auf!

Werbung

Epische Server sind sichere VDS mit Schutz vor DDoS-Angriffen, die bereits im Preis von Tarifplänen enthalten sind. Die maximale Konfiguration beträgt 128 CPU-Kerne, 512 GB RAM, 4000 GB NVMe.