Aufnahme aus dem Cartoon "Es war einmal ein Hund"

Daher werden Standardüberwachungstools immer unzureichender. Dazu tragen mehrere Faktoren bei:

- Kompromissindikatoren (Hashes, IP-Adressen und Domainnamen) werden häufig einmalig verwendet, da ihre Änderung für einen Angreifer leicht ist, insbesondere im Fall von APT.

- Angreifer verwenden legitime ausführbare Dateien, Standard-Betriebssystem-Tools usw.;

- , ;

- , , ;

- .

Selbst wenn ein Angriff erfolgreich erkannt wird, verfügen Sie nicht über genügend Informationen, um die Frage eindeutig zu beantworten: Der aktuelle Vorfall ist erschöpft oder es sind andere Maßnahmen erforderlich. Schließlich werden viele Ereignisse einfach nicht überwacht: Arbeiten mit der Registrierung, Erstellen von Dateien, Laden von Modulen in den Speicher, Befehlszeile des erstellten Prozesses usw.

Die Endpunktüberwachung erweitert die Fähigkeit, Angriffe zu erkennen und zu verhindern, erheblich: Sie können von der Erkennung von Hashes, IPs und Domänen zur Erkennung von Host-Artefakten, Tools und TTP übergehen (ja, die eigentliche "Pyramide des Schmerzes").

Einige Beispiele für Techniken, die in der Praxis häufig anzutreffen sind und ohne Hostüberwachung nicht erkannt werden:

- DLL-Hijacking

- Vom Land leben

- Mit Mimikatz

Zusätzliche Endpunktüberwachung kann mithilfe integrierter Betriebssystemtools (erweiterte Überwachung), kostenloser Dienstprogramme (wie Sysmon) und kommerzieller Lösungen (Produkte der EDR-Klasse) durchgeführt werden. Betrachten wir die Vor- und Nachteile dieser Ansätze anhand von Beispielen zum Erkennen verschiedener Variationen der obigen Techniken.

Erweiterte Prüfung. Windows-Ereignisprotokollierung

Jeder kennt die integrierte Prüfung. Wie die Praxis zeigt, können Sie durch das Einfügen nur einer Sammlung von Prozesserstellungsereignissen in die Befehlszeile den Prozess der Überwachung und Untersuchung von Vorfällen erheblich vereinfachen (Paretos Gesetz in Aktion).

Bei richtiger Konfiguration schließen wir einige Lücken im Standardansatz und sehen:

- Fakten zum Starten von Prozessen zusammen mit der Befehlszeile;

- Dekodierte PowerShell-Skripte (Protokollierung von Skriptblöcken)

- teilweise - mit Dateien und der Registrierung arbeiten;

- Aktivitäten im Zusammenhang mit Konten (Erstellen / Löschen von Benutzern usw.).

Wir haben die Möglichkeit, neue Techniken zu entdecken:

- einige DLL-Hijacking-Optionen zum Erstellen von Dateien mit bestimmten Pfaden;

- Verwenden von LOLBin und Mimikatz nach Mustern in der Befehlszeile.

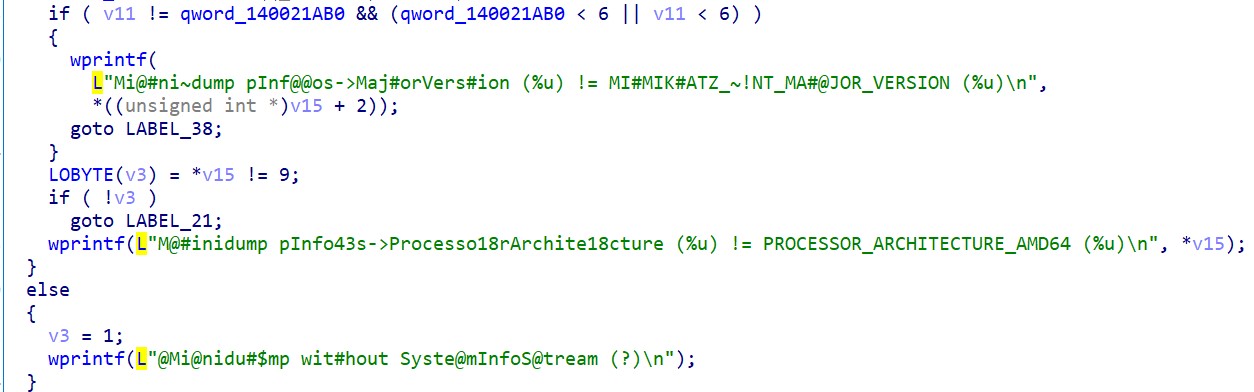

Ein Angreifer kann sich jedoch weiterhin der Erkennung entziehen. Im Fall von LOLBin kann dies sein, dass eine Datei unter einem anderen Namen in einen anderen Ordner kopiert und die Befehlszeile verschleiert wird. Und Mimikatz kann mit geänderten Befehlen und Zeilen neu kompiliert werden, wodurch die Verwendung in der Befehlszeile nicht erkannt werden kann. Außerdem werden Optionen nicht angezeigt, wenn eine legitime Binärdatei, die einer DLL-Entführung ausgesetzt ist, auf dem Computer abgelegt wird.

Mimikatz-Code mit geänderten Zeilen

Sie können die Windows-Überwachung auf jedem System konfigurieren, ohne Software von Drittanbietern vorinstallieren zu müssen. Es gibt jedoch auch erhebliche Nachteile:

1. Unbequeme und schlecht skalierbare Konfiguration.

Beispiel: Um einen bestimmten Registrierungszweig zu überwachen, müssen Sie die ACL dafür separat konfigurieren. Die Tatsache, dass Sie in der Praxis Maßnahmen ergreifen müssen, führt zu Problemen und Zeitverzögerungen, insbesondere bei großen Infrastrukturen. Wenn dies durchgeführt wird, um die Überwachung zu erweitern (z. B. um einen UAC-Bypass zu erkennen), ist die Zeit nicht kritisch. Wenn jedoch während eines Vorfalls ein solches Bedürfnis auftritt, erschwert dies den Reaktionsprozess.

2. Mangel an Kontrolle.

Wenn Ereignisse die Registrierung oder Eingabe der verwendeten Überwachungssysteme beenden, ist es höchstwahrscheinlich nicht möglich, dies rechtzeitig zu verstehen, da keine Zentralisierung erfolgt.

3. Leichtigkeit der Opposition.

Selbst gering qualifizierte Angreifer wissen, wie sie sich vor Standardprüfungen verstecken können. Die Frage ist nur, wie effektiv und unsichtbar sie es tun werden.

Beispiele für Techniken:

- Regelmäßige Reinigung der Protokolle. Die Wahrscheinlichkeit einer erfolgreichen Wiederherstellung von Ereignissen hängt davon ab, wie viel Zeit seit der Bereinigung vergangen ist.

- Anhalten von Audit-Service-Threads und anschließendes Ausführen böswilliger Aktionen oder Löschen von Ereignissen (z. B. mithilfe des Tools github.com/QAX-A-Team/EventCleaner ).

- Ausblenden von Ereignissen durch Aufbrechen der Struktur der entsprechenden .evtx- Datei .

- Temporäre Umleitung von Ereignissen in eine separate Datei. Wir haben im vorherigen Artikel über diese Technik geschrieben .

4. Die Einrichtung eines Audits allein bietet keine Möglichkeit, die Überwachung zu organisieren. Zuerst müssen Sie eine zentralisierte Sammlung von Ereignissen einrichten und dann zusätzliche Tools, z. B. SIEM, verwenden, um sie zu analysieren.

5. Geringer Informationsgehalt von Ereignissen. Es gibt keine Möglichkeit, den Hash des gestarteten Prozesses abzurufen, das Laden von Bibliotheken in den Prozessspeicher zu überwachen usw.

Ähnlichkeiten zwischen Sysmon und EDR

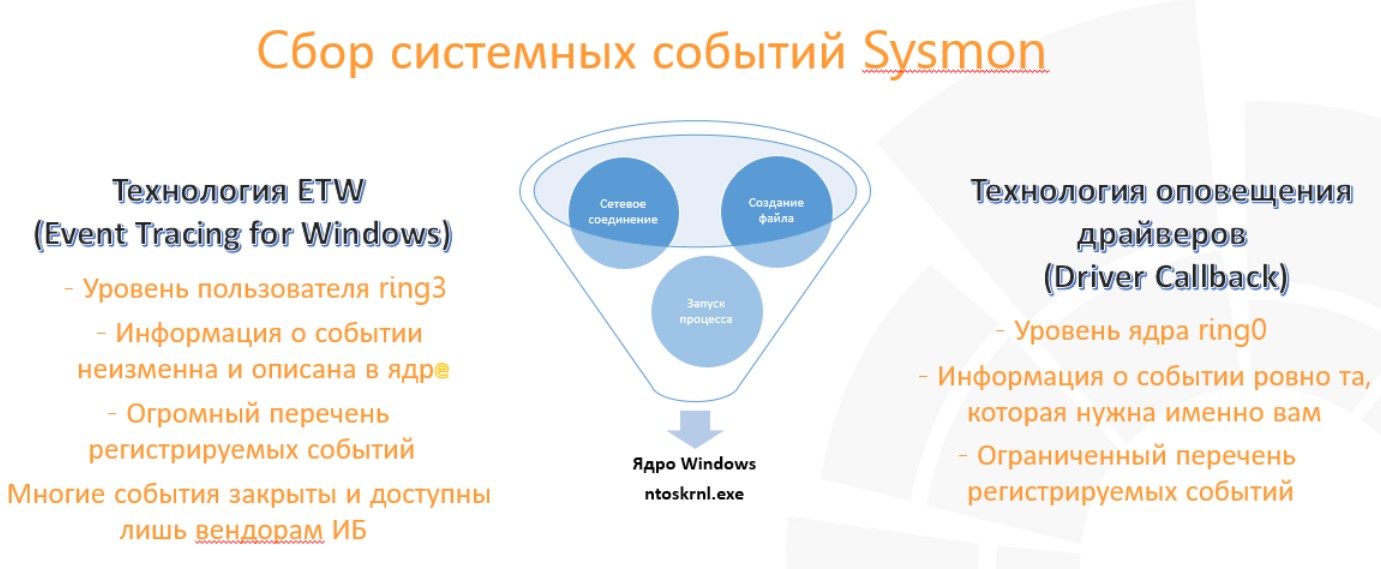

Sysmon ist keine vollständige EDR-Lösung, da es keine proaktiven Aktionen auf dem System ausführen kann. Der Mechanismus zum Sammeln von Ereignissen ist jedoch genau der gleiche wie bei der kommerziellen EDR: Er funktioniert mit zwei Technologien - Kernel-Rückrufen und ETW. Wir werden sie nicht im Detail beschreiben - wir werden nur darüber nachdenken, wie Ereignisse auftreten und wer der Initiator ihrer Schöpfung ist.

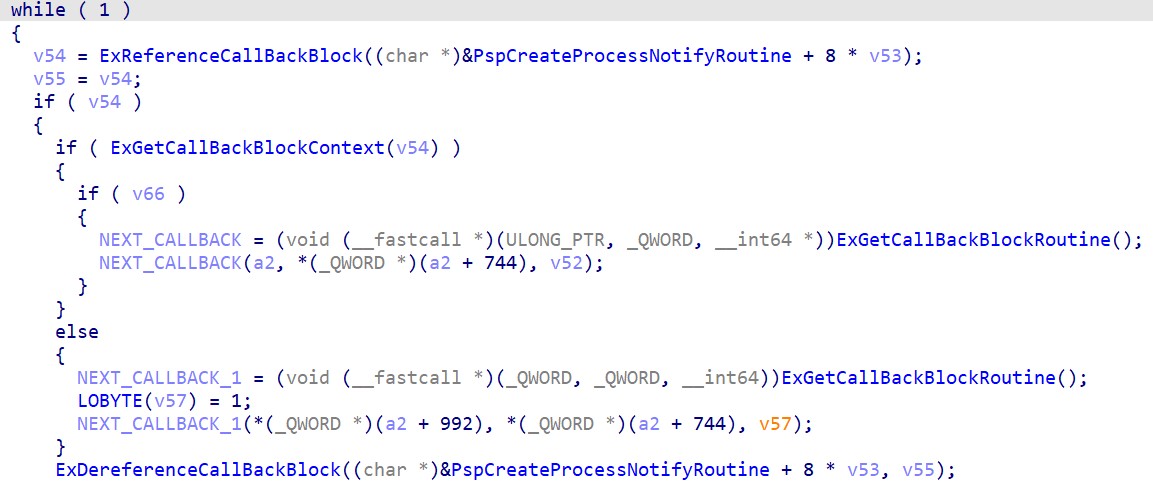

• Kernel-Rückrufe. Beispiel: PcreateProcessNotifyRoutine, PcreateThreadNotifyRoutine.

Wo und wie diese und andere Rückrufe aufgerufen werden, können Sie den entsprechenden Kernelfunktionen entnehmen. Ein Beispiel für das Aufrufen von Rückrufen beim Erstellen eines Prozesses ist unten dargestellt:

Die Rückrufschleife in CreateProcessW → NtCreateUserProcess → PspInsertThread. Das heißt, diese Rückrufe werden vom Thread des übergeordneten Prozesses aufgerufen, der CreateProcess aufgerufen hat.

• Ereignisverfolgungsfenster (ETW).

ETW funktioniert auf ähnliche Weise für Ereignisereignisse. Schauen wir uns noch einmal das Beispiel für die Prozesserstellung an. Wenn CreateProcessW genannt wird, der übergeordnete Prozess Thread führt die folgenden Aktionen (vereinfachte Darstellung):

CreateProcessW (kernel32.dll)

NtCreateUserProcess (ntdll.dll, Schalter auf Kernel - Modus)

NtCreateUserProcess (ntoskrnl.exe, dann Arbeit im Kernel - Modus)

PspInsertThread (Rückrufe werden auch hier genannt i)

EtwTraceProcess

EtwpPsProvTraceProcess

EtwWrite

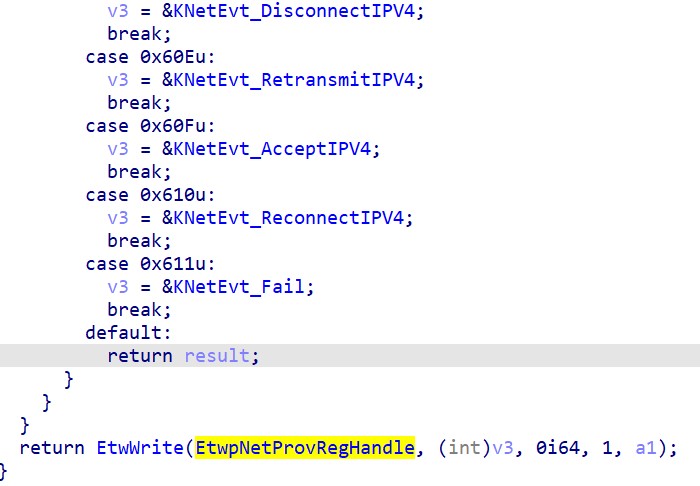

Somit ist der übergeordnete Prozessthread der direkte Initiator des ETW-Ereignisses. Die Aufzeichnung anderer Ereignisse, z. B. Netzwerkereignisse, funktioniert ungefähr genauso. Im Folgenden finden Sie ein Beispiel für das Erstellen von Ereignissen im Zusammenhang mit Netzwerkaktivitäten:

EtwpNetProvTraceNetwork-Kernfunktion

Aus dem Obigen folgen zwei Schlussfolgerungen:

- Sowohl Sysmon als auch EDR verwenden nur native Windows-Funktionen, um Ereignisse zu erfassen und einen zuverlässigen Betrieb sicherzustellen.

- Ein Angreifer könnte Verschleierungstechniken verwenden, die sowohl für Sysmon als auch für EDR gelten. Kernel-Rückrufe können mit einem signierten Treiber im Kernel-Speicher abgelegt werden. Wenn Sie den beschriebenen Mechanismus zur Ereignisregistrierung kennen, können Sie verstehen, warum Sysmon und einige EDRs bestimmte Injektionstechniken in den Prozess (z. B. mithilfe von APC) oder PPID-Spoofing nicht erkennen können .

Sysmon

Mit Sysmon können Sie die Funktionen der Standardüberwachung erweitern. In diesem Fall werden Ereignisse in einem separaten Protokoll aufgezeichnet. Einige Beispiele für Informationen, die nicht in Windows Auditing enthalten sind, aber in Sysmon verfügbar sind:

- detailliertere Informationen zu den ausführbaren Dateien, die gestartet werden (Hash, ursprünglicher Name, digitale Signatur usw.);

- Laden von Treibern und Bibliotheken;

- Ändern des Status des Sysmon-Dienstes;

- Erstellen eines Threads in einem anderen Prozess;

- Zugang zum Prozess;

- Hashes von Dateien, die in alternativen Datenströmen erstellt wurden;

- Erstellung von Rohren.

Die Vorteile der Überwachung der oben beschriebenen Prozesse liegen auf der Hand (es gibt viele Regeln und Artikel zum Thema der Erkennung verschiedener gemeinfreier Techniken). Außerdem wird es möglich, neue Variationen bekannter Techniken zu erkennen:

- Das Kopieren von LOLBin unter einem anderen Namen kann durch die Entsprechung der Felder OriginalFileName, Image und Hashes aus dem Prozesserstellungsereignis erkannt werden.

- Sie können das Laden von nicht signierten Bibliotheken erkennen, wodurch Sie in einigen Fällen das Entführen von DLLs erkennen können.

- Es besteht die Möglichkeit, Mimikatz mithilfe der oben genannten Methoden oder durch das ProcessAccess-Ereignis für den Prozess lsass.exe zu erkennen.

Die Überwachung wird mithilfe einer Konfigurationsdatei konfiguriert, was im Fall von Dateierstellung und Registrierungsereignissen viel bequemer ist als das Festlegen einer ACL.

In diesem Fall müssen folgende Punkte berücksichtigt werden:

- Der Bedarf an zusätzlichen Werkzeugen. Da Ereignisse protokolliert werden, muss Sysmon wie bei der erweiterten Windows-Überwachung in Verbindung mit anderen Tools verwendet werden, z. B. SIEM.

- . , Sysmon . .

, . - -. , . , Sysmon . : , , .

Hier , hier und hier erfahren Sie, wie Sie einige Sysmon-Funktionen umgehen können .

Endpunkterkennung und -antwort

Mit zunehmender Größe und Kritikalität der Infrastruktur werden die Mängel von Sysmon erheblich. Hochwertige EDRs bieten mehrere Vorteile (wir werden keine produktspezifischen Funktionen beschreiben):

1) Erweiterter Satz protokollierter Ereignisse

Es hängt alles vom jeweiligen Produkt ab. Beispielsweise werden alle interaktiven Eingaben in der Befehlszeile protokolliert, sodass Sie Techniken erkennen können, die weder bei der Windows-Überwachung noch bei Sysmon sichtbar sind.

Es lohnt sich, den Anwendungsfall für Mimikatz zu beschreiben, den wir bei einer unserer Untersuchungen gesehen haben. Es gibt eine ausführbare Datei, die verschlüsselten Mimikatz in Ressourcen enthält. Wenn das richtige Passwort und der richtige Initialisierungsvektor in der Befehlszeile übergeben werden, entschlüsselt Mimikatz erfolgreich und akzeptiert Befehle in der interaktiven Befehlszeile. Gleichzeitig werden in den Prozesserstellungsereignissen keine Befehle angezeigt.

Die Protokollierung interaktiver Eingaben hilft wiederum dabei, einen solchen Fall zu erkennen, wenn Mimikatz nicht neu kompiliert wird (in unserem Fall wurden die Zeilen unberührt gelassen).

2) Zentrale Verwaltung und Konfiguration

In einer großen Infrastruktur ist die Möglichkeit, die Integritäts- und Änderungsagenteneinstellungen zentral zu überprüfen, von entscheidender Bedeutung. Ohne sie kann die Antwort um Stunden oder sogar Tage verzögert werden.

3) Autarkie

In den meisten Fällen ist EDR ein eigenständiges Produkt mit eigener Schnittstelle, das nicht nur in Verbindung mit anderen Tools, sondern auch separat verwendet werden kann.

Möglicherweise können Sie Ihre eigenen Erkennungsregeln schreiben. Da der Datensatz größer ist als der von Advanced Auditing oder Sysmon, haben Analysten mehr Möglichkeiten, unterschiedliche Angriffsmuster zu erkennen.

4) Möglichkeit einer aktiven Reaktion

Während einer Reaktion auf einen Vorfall wird die Notwendigkeit, auf mehreren Systemen Maßnahmen zu ergreifen, fast immer zum Problem.

Mit EDR können Sie viele Aktionen in einer praktischen interaktiven Form ausführen:

- Arbeit mit Dateien und Registrierung

- Netzwerkverbindungen blockieren

- Prozesse beenden

- Scannen mit Yara-Regeln

- Sammeln Sie Artefakte zur weiteren Analyse (z. B. ein Speicherbild).

- Automatisierung all der oben genannten bis zu dem einen oder anderen Grad

- und vieles mehr.

Da die EDR-Produktklasse ursprünglich für die Überwachung und Reaktion des Hosts entwickelt wurde, weisen solche Lösungen in diesem Bereich erheblich weniger Nachteile auf. Es hängt alles von den Fähigkeiten eines bestimmten Produkts ab. Es gibt auch blinde Flecken, zum Beispiel gibt es keine eingehende Analyse der Netzwerkaktivität (ein Problem, das von NTA / NDR-Produkten erfolgreich gelöst wird).

Die Praxis zeigt, dass das Vorhandensein von EDR in der Infrastruktur die Möglichkeiten zur Identifizierung von Bedrohungen erheblich erweitert, die Reaktion beschleunigt und die Untersuchung von Vorfällen erleichtert und eine genauere Rekonstruktion der Chronologie von Ereignissen ermöglicht. Sysmon fungiert als halbe Maßnahme, und bei nur einem Standardaudit, das leicht zu umgehen ist, müssen Sie sich mit weniger informativen Artefakten zufrieden geben, einschließlich ungewöhnlicher, über die wir im vorherigen Artikel geschrieben haben .

Gepostet von Asker Jamirze, Senior Technical Investigation Engineer, Abteilung für Vorfalluntersuchungen, JSOC CERT