Wie alles begann

Vor einiger Zeit wurde die Wohnung von einem neuen Anbieter mit dem Internet verbunden, früher wurden Internetdienste mithilfe der ADSL-Technologie für die Wohnung bereitgestellt. Da ich wenig Zeit zu Hause verbringe, war mobiles Internet mehr gefragt als zu Hause. Mit dem Übergang zu einem entfernten Standort entschied ich, dass die Geschwindigkeit von 50-60 Mbit / s für das Heim-Internet recht gering ist, und entschied mich, die Geschwindigkeit zu erhöhen. Mit der ADSL-Technologie kann die Geschwindigkeit aus technischen Gründen nicht über 60 Mbit / s erhöht werden. Es wurde beschlossen, zu einem anderen Anbieter mit einer anderen angegebenen Arbeitsgeschwindigkeit und bereits mit der Bereitstellung von Nicht-ADSL-Diensten zu wechseln.

Es hätte irgendwie anders sein können

Ich habe einen Vertreter des Internetproviders kontaktiert. Die Installateure kamen, bohrten ein Loch in die Wohnung und installierten ein RJ-45-Patchkabel. Sie gaben einen Vertrag und Anweisungen mit Netzwerkeinstellungen, die auf dem Router festgelegt werden müssen (dedizierte IP-, Gateway-, Subnetzmasken- und IP-Adressen ihres DNS), nahmen die Zahlung für den ersten Arbeitsmonat entgegen und gingen. Als ich die Netzwerkeinstellungen, die mir gegeben wurden, in meinen Heimrouter eingab, platzte das Internet in die Wohnung. Das Verfahren für den erstmaligen Eintritt eines neuen Teilnehmers in das Netzwerk erschien mir zu einfach. Es wurde keine Erstautorisierung durchgeführt, und meine Kennung war die mir gegebene IP-Adresse. Das Internet funktionierte schnell und stabil. In der Wohnung funktionierte ein WLAN-Router, und die Verbindungsgeschwindigkeit sank ein wenig durch die tragende Wand. Eines Tages musste eine Datei mit zwei zehn Gigabyte heruntergeladen werden. ich dachteWarum nicht den RJ-45, der zur Wohnung geht, direkt mit dem PC verbinden?

Kenne deinen Nachbarn

Nachdem ich die gesamte Datei heruntergeladen hatte, beschloss ich, die Nachbarn der Switch-Sockets besser kennenzulernen.

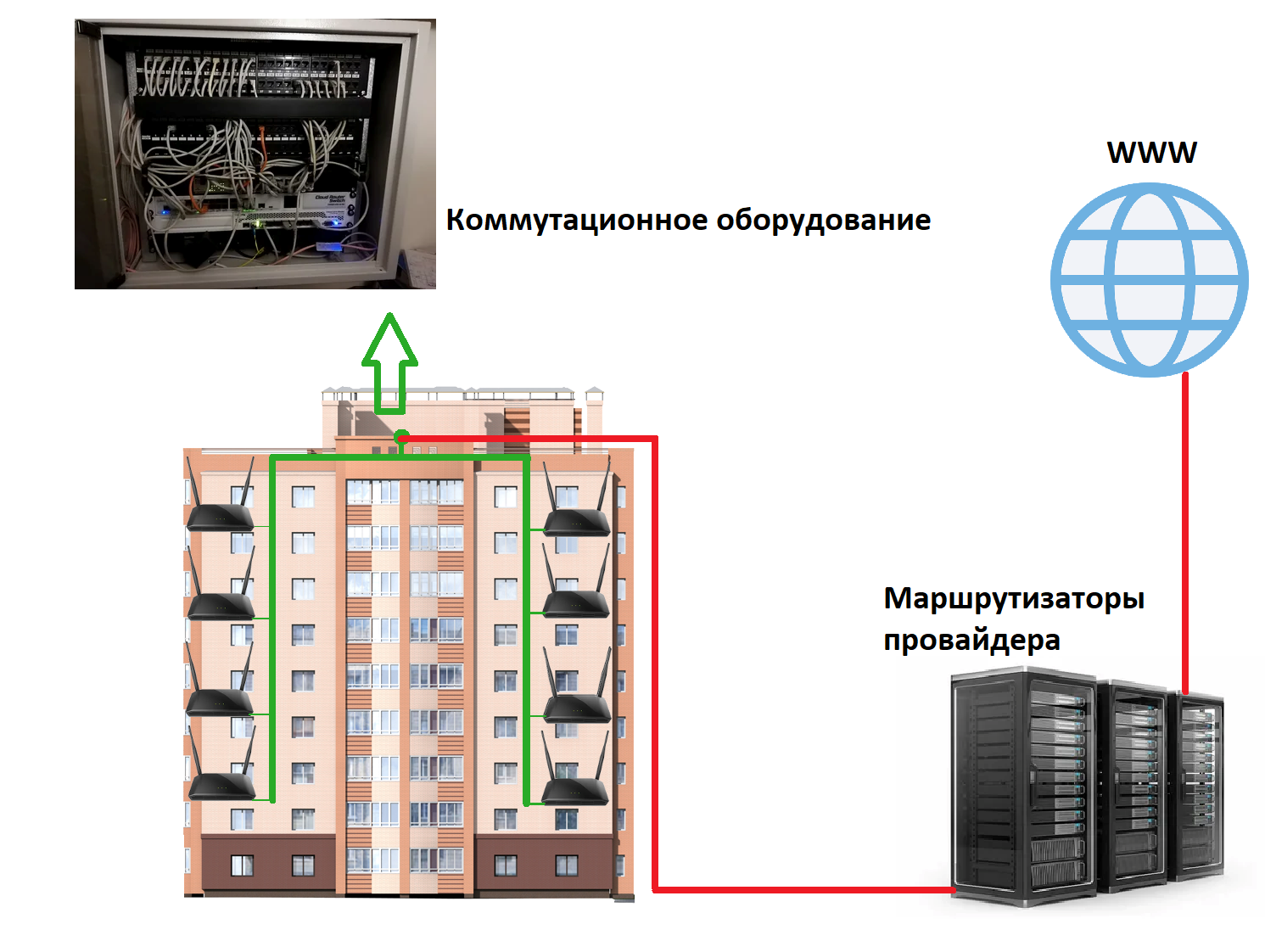

In Mehrfamilienhäusern erfolgt die Internetverbindung häufig über eine Optik vom Anbieter, tritt in einem der Schalter in den Kabelschrank ein und wird über Ethernet-Kabel auf die Eingänge und Wohnungen verteilt, wenn wir das primitivste Verbindungsschema betrachten. Ja, es gibt bereits eine Technologie, wenn die Optik direkt in die Wohnung (GPON) geht, aber dies ist noch nicht so weit verbreitet.

Wenn wir eine sehr vereinfachte Topologie in der Größenordnung eines Hauses verwenden, sieht dies folgendermaßen aus:

Es stellt sich heraus, dass die Kunden dieses Anbieters, einige benachbarte Wohnungen, im selben lokalen Netzwerk mit derselben Vermittlungsausrüstung arbeiten.

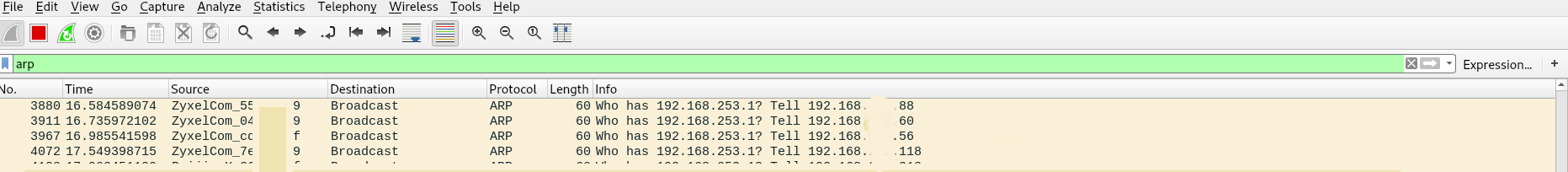

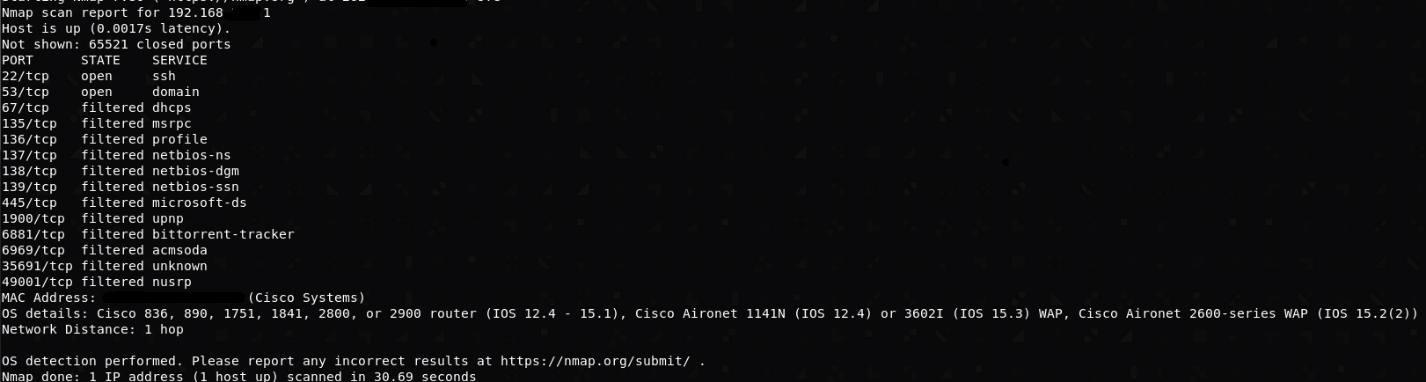

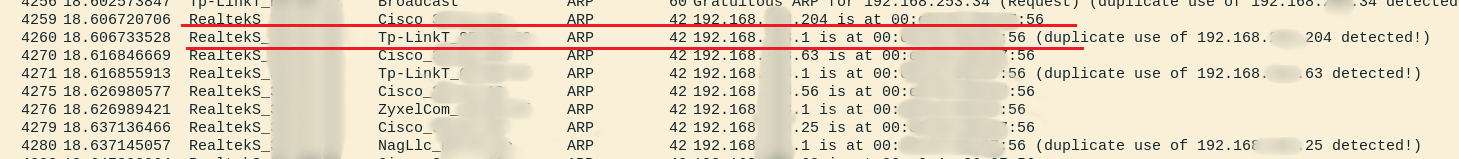

Wenn Sie das Abhören einer Schnittstelle aktivieren, die direkt mit dem Netzwerk des Anbieters verbunden ist, können Sie sehen, wie der ARP-Datenverkehr von allen Hosts im Netzwerk übertragen wird.

Der Anbieter entschied sich, sich nicht zu sehr mit der Aufteilung des Netzwerks in kleine Segmente zu beschäftigen, damit der Broadcast-Verkehr von 253 Hosts innerhalb desselben Switches laufen konnte, ohne die ausgeschalteten zu zählen, wodurch die Kanalbandbreite verstopft wurde.

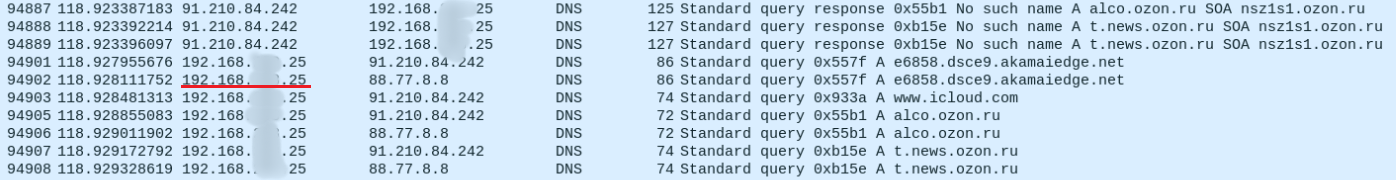

Nachdem wir das Netzwerk mit nmap gescannt hatten, ermittelten wir die Anzahl der aktiven Hosts aus dem gesamten Adresspool, der Softwareversion und den offenen Ports des Hauptschalters:

Und wo ARP ist und ARP-Spoofing

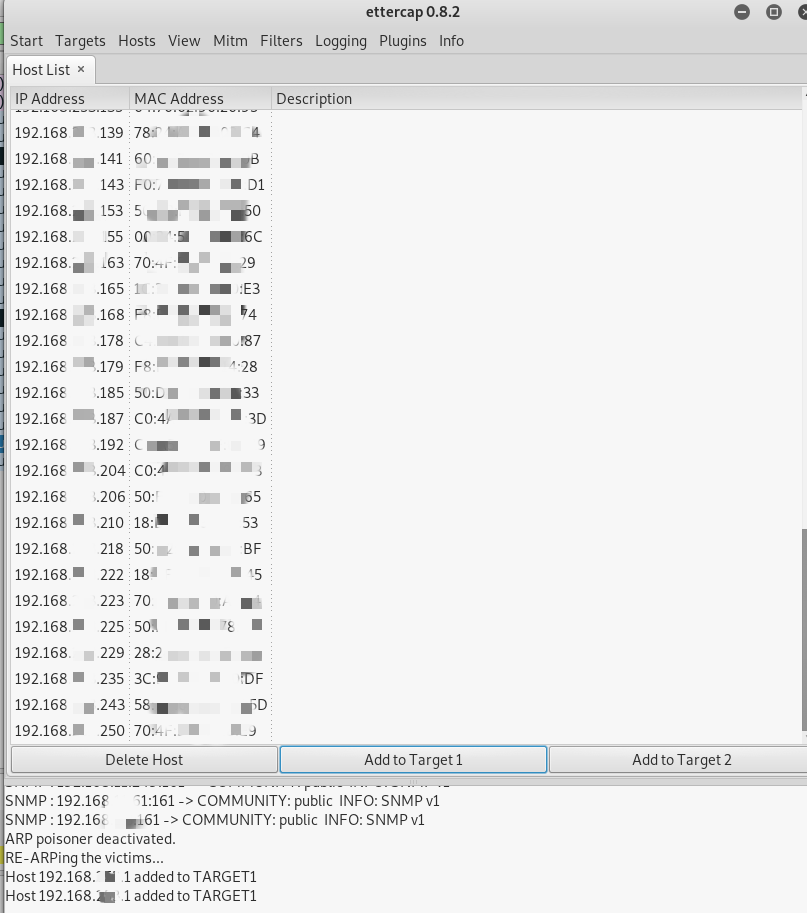

Um weitere Aktionen auszuführen, wurde das ettercap-grafische Dienstprogramm verwendet, es gibt modernere Analoga, aber diese Software besticht durch ihre primitive grafische Oberfläche und Benutzerfreundlichkeit.

Die erste Spalte enthält die IP-Adressen aller Router, die auf den Ping geantwortet haben, und die zweite enthält ihre physischen Adressen.

Die physische Adresse ist eindeutig. Sie kann zum Sammeln von Informationen über den geografischen Standort des Routers usw. verwendet werden, sodass sie im Rahmen dieses Artikels ausgeblendet wird.

Ziel 1 fügt das Hauptgateway mit der Adresse 192.168.xxx.1 hinzu, Ziel 2 fügt eine der anderen Adressen hinzu.

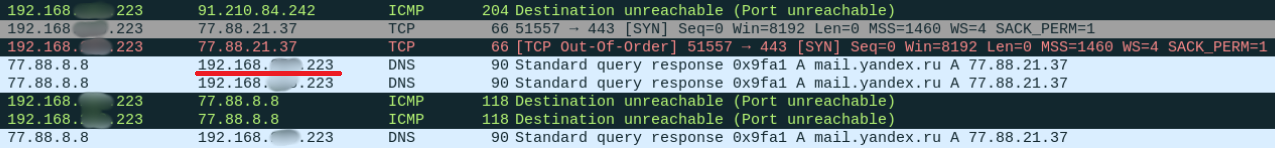

Wir präsentieren uns dem Gateway als Host mit der Adresse 192.168.xxx.204, aber mit einer eigenen MAC-Adresse. Dann präsentieren wir uns dem User Router als Gateway mit der Adresse 192.168.xxx.1 mit unserem MAC. Die Details dieser ARP-Sicherheitsanfälligkeit werden in anderen leicht zu googelnden Artikeln beschrieben.

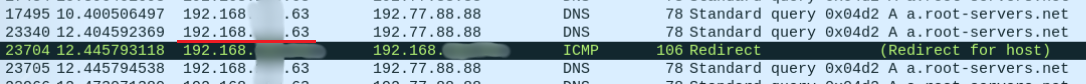

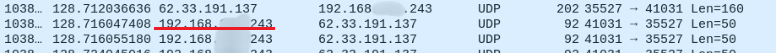

Als Ergebnis aller Manipulationen haben wir Datenverkehr von Hosts, der durch uns geht, nachdem zuvor die Paketweiterleitung aktiviert wurde:

Ja, https wird bereits fast überall verwendet, aber das Netzwerk ist immer noch voll mit anderen unsicheren Protokollen. Zum Beispiel das gleiche DNS mit dem DNS-Spoofing-Angriff. Die Tatsache, dass ein MITM-Angriff möglich ist, führt zu vielen anderen Angriffen. Es wird schlimmer, wenn mehrere Dutzend aktive Hosts im Netzwerk verfügbar sind. Es ist zu bedenken, dass dies der Privatsektor ist, kein Unternehmensnetzwerk, und nicht jeder über die Mittel zum Schutz verfügt, um damit verbundene Angriffe zu erkennen und zu bekämpfen.

Wie man es vermeidet

Der Anbieter sollte über dieses Problem besorgt sein. Es ist sehr einfach, den Schutz vor solchen Angriffen im Fall desselben Cisco-Switches zu konfigurieren.

Durch Aktivieren von Dynamic ARP Inspection (DAI) wird verhindert, dass das Master-Gateway die MAC-Adresse fälscht. Die Aufteilung der Broadcast-Domäne in kleinere Segmente verhinderte zumindest die Weitergabe des ARP-Verkehrs an alle Hosts in einer Reihe und eine Verringerung der Anzahl der Hosts, die angegriffen werden konnten. Der Client kann sich wiederum vor solchen Manipulationen schützen, indem er ein VPN direkt auf dem Heimrouter einrichtet. Die meisten Geräte unterstützen diese Funktionalität bereits.

Schlussfolgerungen

Dies ist den Anbietern höchstwahrscheinlich egal, alle Bemühungen zielen darauf ab, die Anzahl der Kunden zu erhöhen. Dieses Material wurde nicht geschrieben, um den Angriff zu demonstrieren, sondern um Sie daran zu erinnern, dass selbst das Netzwerk Ihres Internetdienstanbieters für die Übertragung Ihrer Daten möglicherweise nicht sehr sicher ist. Ich bin sicher, dass es viele kleine regionale Internetdienstanbieter gibt, die nichts weiter getan haben, als für den grundlegenden Betrieb von Netzwerkgeräten erforderlich ist.