Panorama ist das zentralisierte Firewall-Überwachungs- und Verwaltungssystem (NGFW) der nächsten Generation von Palo Alto Networks, das in letzter Zeit immer beliebter wird. Insbesondere arbeiten wir bei Angara Professional Assistance ziemlich oft mit diesem Produkt. Im Jahr 2019 erkannte die Analystenagentur Gartner sie achtmal als führend in ihrem Magic Quadrant an. Mit Panorama können wir Protokolle aller Firewalls aggregieren und speichern, Berichte erstellen, Einstellungen (mithilfe flexibler Zugriffssteuerung), Lizenzen, Updates verwalten und sogar den Status der Hardware überwachen.

Aber fangen wir in der richtigen Reihenfolge an.

Panorama wird als PAK oder virtuelle Appliance geliefert. Die virtuellen Applets haben dieselbe Funktionalität wie das PAK. Virtuelle Applets können auf VMware ESXi, der Google Cloud Platform, Amazon Web Services und Microsoft Azure bereitgestellt werden. Die Lizenzierung ist auf allen Plattformen gleich. Panorama unterstützt Clusterarbeit.

Panorama kann in drei Modi arbeiten (tatsächlich in vier, letzterer ist jedoch sehr veraltet und wird für Neuinstallationen nicht empfohlen):

- Der Panoramamodus ist der Standardbetriebsmodus. In diesem Modus kann das Gerät sowohl andere Firewalls steuern als auch Protokolle von diesen sammeln.

- Protokollsammlermodus - In diesem Modus sammelt Panorama nur Protokolle von den entsprechenden Firewalls.

- Nur-Management-Modus - spricht für sich. Panorama verwaltet nur Geräte.

Dementsprechend gibt es mehrere beliebte Architekturlösungen für die Integration von Panorama in das Netzwerk.

Werfen wir einen Blick auf die beliebteste Architektur und den Panoramamodus. Dieser Modus wird standardmäßig verwendet, sodass keine zusätzlichen Schritte erforderlich sind, um ihn zu aktivieren.

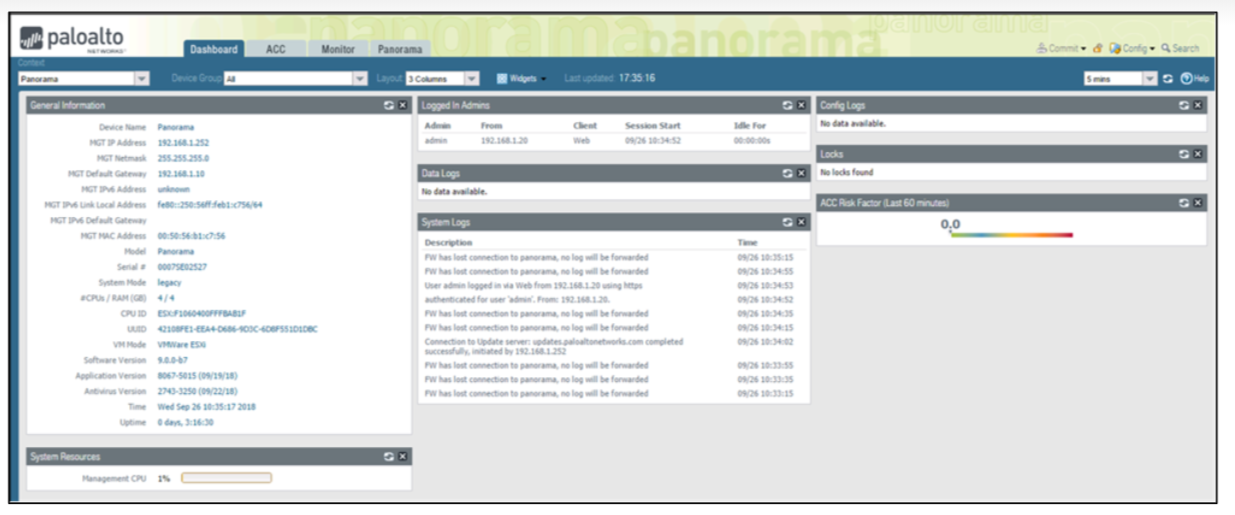

Stellen Sie nach der Registrierung des Geräts im Support-Portal über die MGT-Schnittstelle unter IP 192.168.1.252, admin / admin, eine Verbindung zu Panorama her. Wenn wir virtuelle Applets verwenden, müssen wir die Anfangseinstellungen über die Befehlszeile festlegen:

# set deviceconfig system ip-address <Panorama-IP> netmask <netmask> default-gateway <gateway-IP> dns-setting servers primary <DNS-IP>

Die anfängliche Benutzeroberfläche ist der auf einer Firewall sehr ähnlich.

Die vollständige Benutzeroberfläche ist nach der Konfiguration der Abschnitte "Vorlage" und "Gerätegruppe" verfügbar, dazu später mehr.

Lizenzierung

Wenn wir ein virtuelles Gerät verwenden, müssen wir im Kunden-Support-Portal von Palo Alto Network eine Seriennummer dafür generieren und diese dann in den Abschnitt eingeben

Panorama > Setup > Management > General Settings. Dann müssen Sie die Lizenz im Abschnitt hochladen Panorama > Licenses > License Management.

Ausbildung

Im Panorama wird empfohlen, die Version von PAN-OS und Dynamic Updates zu installieren, die nicht niedriger ist als die auf den Firewalls installierten. Dies kann in Abschnitten

Panorama > Softwareund erfolgen Panorama > Dynamic Updates. Im selben Abschnitt ist es wünschenswert, automatische Signaturaktualisierungen zu konfigurieren. Im Allgemeinen dürfen sich Panorama-Versionen im Rahmen der Hauptversion um 5-6 Versionen von der Firewall nach oben unterscheiden. Zum Beispiel Panorama Version 9.0.6 und Firewall Version 9.0.2.

Die Erstkonfiguration des Geräts unterscheidet sich nicht wesentlich von der Konfiguration der Firewall.

Panorama > Setup > Management ServicesRegistrieren Sie in diesem Abschnitt die DNS- und NTP-Server (falls dies nicht zuerst über die CLI geschehen ist).

Die Einstellungen werden auf die gleiche Weise angewendet - über das Commit-Menü, das hier in drei Teile unterteilt ist: Commit to Panorama, Push to Devices, Commit und Push.

- Commit to Panorama - Wendet die Konfiguration nur auf das Panorama-Gerät an.

- Push to Devices - Senden des angewendeten Panoramas (laufende Konfiguration) an Firewalls. Übrigens kann die Liste der Firewall-Daten und anderer Einstellungen in dem Fenster ausgewählt werden, das nach dem Ausführen dieser Aktion angezeigt wird.

- Commit and Push - Wendet eine Konfiguration auf Panorama an und sendet sie dann an Slave-Geräte.

Hinzufügen von Firewalls zum Panorama

Fahren wir also mit der Funktionalität fort, für die diese Lösung erstellt wurde, nämlich dem Hinzufügen von Firewalls für die nachfolgende Verwaltung.

Dies geschieht in drei Schritten:

- Konfigurieren der Panorama-Serveradresse in der Firewall.

- Hinzufügen der Seriennummer der Firewall zu Panorama.

- Speichern aller Einstellungen über Commit.

Wechseln Sie in der Firewall zum Abschnitt

Device > Setup > Management. Danach geben wir im Abschnitt Panorama-Einstellungen die IP-Adresse des Panorama-Servers an.

Gehen Sie bei Panorama zum Abschnitt

Panorama > Managed Devices > Summary.

Klicken Sie auf die Schaltfläche Hinzufügen und fügen Sie die Seriennummer der Firewall hinzu.

Wir wenden alle Einstellungen auf die Firewall und Panorama an.

Danach sehen

Panorama > Managed Devices > Summarywir im selben Menü, dass der Status des Geräts "Verbunden" geworden ist und Informationen zu Seriennummer, IP-Adresse, Modell, Version der Signaturbasen und anderen Informationen ebenfalls angezeigt wurden.

Es gibt Nuancen, wenn Sie beispielsweise eine Firewall hinzufügen müssen, die seit langem verwendet wird, und alle vorhandenen Richtlinien und Einstellungen unter Panorama-Kontrolle übertragen. Oder wenn Sie Hunderte von Firewalls migrieren und den Prozess automatisieren müssen. Wir werden zu diesem Zeitpunkt nicht jede Nuance ansprechen, wir können nur sagen, dass der Prozess überhaupt nicht schwierig ist.

Vorlagen

Vorlagen und Gerätegruppen sind zwei der wichtigsten Einstellungen, die für Benutzer von Panorama zunächst am schwierigsten zu verstehen sind.

Vorlagen und Gerätegruppen sind zwei der wichtigsten Einstellungen, die für Benutzer von Panorama zunächst am schwierigsten zu verstehen sind.

Vorlagen sind Objekte, die in Panorama erstellt wurden und Daten speichern, die sich auf die Netzwerk- und Geräteabschnitte von Firewalls beziehen.

Vorlagen werden im Abschnitt erstellt

Panorama > Templates. Dieser Abschnitt ist zunächst leer. Wir müssen auf die Schaltfläche Hinzufügen klicken und die erste Vorlage hinzufügen. Unmittelbar danach werden zwei neue Abschnitte (Netzwerk und Gerät) in der Panorama-Weboberfläche angezeigt.

Es können mehrere Vorlagen vorhanden sein. Wenn Sie also Änderungen an den Abschnitten Netzwerk und Gerät in Panorama vornehmen, müssen Sie die entsprechende Vorlage auswählen.

Vorlagenauswahlmenü

Vorlagenstapel ist ein Satz, der aus acht Vorlagen gebildet werden kann. Hierarchisch sieht es aus wie 8 Ebenen. Die Einstellungen auf der oberen Ebene werden auf die untere Ebene übertragen und haben eine höhere Priorität. Sie werden im selben Abschnitt wie die regulären Vorlagen erstellt.

Vorlagenvariablen

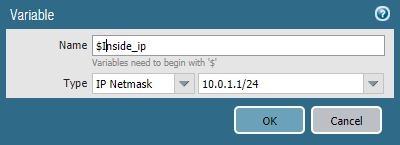

Angenommen, wir haben viele Firewalls, die von Panorama verwaltet werden und interne IP-Adressen von 10.0.1.1/24 bis 10.0.100.1/24 haben. Um nicht für jede von ihnen 100 verschiedene Vorlagen zu erstellen, können Sie die Funktionalität für variable Werte verwenden.

Lassen Sie uns am Beispiel der obigen Situation sehen, wie das geht.

Gehen wir zum Menü

Panorama > Templatesund erstellen eine Vorlage, die für die IP-Adressen auf den Firewall-Schnittstellen verantwortlich ist. Nennen wir es "Firewall-Schnittstellen". Gehen wir zum Menü Network > Interfacesund nachdem wir sichergestellt haben, dass die von uns erstellte Vorlage von oben ausgewählt ist, gehen wir zu den Einstellungen der Schnittstelle, die wir benötigen, z. B. ethernet1 / 1. Klicken Sie im Abschnitt IPv4 auf die Schaltfläche Hinzufügen, um einen IP-Adresswert hinzuzufügen, und klicken Sie dann auf Neues X.Variable. Hier kann eine neue Variable erstellt werden. Geben wir ihm einen Namen und eine Bedeutung.

Gehen wir zum Menü,

Panorama > Managed Devices > Summaryin dem alle mit Panorama verbundenen Firewalls angezeigt werden. Wählen Sie eine Firewall aus, die der Idee nach die Adresse 10.0.2.1/24 haben soll, und klicken Sie in der Spalte Variablen auf die Schaltfläche Erstellen. Anschließend wird das Fenster Definition der Gerätevariablen erstellen geöffnet.

Wählen Sie Nein und klicken Sie auf OK. Das Fenster Vorlagenvariablen für Gerätename $ wird geöffnet.

Wählen Sie als Nächstes die von uns erstellte Variable $ Inside_IP aus und klicken Sie auf die Schaltfläche Überschreiben. Geben Sie die gewünschte IP-Adresse 10.0.2.1/24 ein.

Wiederholen wir diese Schritte für alle benötigten Firewalls. Anschließend wenden wir die Konfiguration an

Commit > Commit and Push.

Mit diesen Aktionen konnten wir mithilfe von Panorama unterschiedliche Werte für mehrere Firewalls in einer Vorlage eingeben. Wir können auch einen weniger bequemen Weg einschlagen, indem wir die Override-Funktion direkt auf den Firewalls verwenden. Wenn der Administrator das Überschreiben der von Panorama stammenden Werte zugelassen hat und diese Funktion lokal in der Firewall verwendet, können Sie den von Panorama übertragenen Wert (in diesem Fall die IP-Adresse) überschreiben.

Am Ende definieren wir möglicherweise überhaupt nicht die IP-Adressen der Schnittstellen in Panorama, sondern lokal auf jeder ITU.

Variablen (Vorlagenvariablen) können in eine Datei exportiert, bearbeitet und anschließend importiert werden. Dies kann im Abschnitt erfolgen

Panorama > Templates. Wählen Sie dazu die gewünschte Vorlage aus und klicken Sie auf, ohne sie zu öffnenX Variable CSV > Export... Nachdem Sie diese Datei geöffnet haben, müssen Sie den Wert für jede von uns verwendete Firewall ändern und diese Datei dann auf die gleiche Weise importieren. Diese Methode ist definitiv schneller und spart Zeit, wenn wir eine große Anzahl von Firewalls verwalten.

Gerätegruppen

Lassen Sie uns nun über ein ähnliches Konzept sprechen - Gerätegruppen.

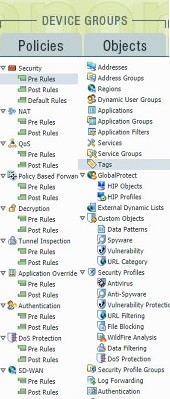

Gerätegruppen sind Objekte, die in Panorama erstellt wurden und Daten speichern, die sich auf die Abschnitte Richtlinien und Objekte der Firewalls beziehen.

Gerätegruppen werden im Abschnitt erstellt

Panorama > Device Groups. Dieser Abschnitt ist zunächst leer. Wir müssen auf die Schaltfläche Hinzufügen klicken und die erste Gruppe hinzufügen. Unmittelbar danach werden zwei neue Abschnitte (Richtlinien und Objekte) in der Panorama-Weboberfläche angezeigt.

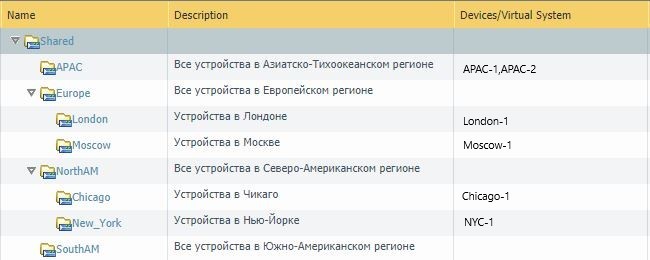

Gerätegruppen werden wie Vorlagen bestimmten Firewalls zugewiesen. Eine Firewall kann auch zu einer Gruppenhierarchie gehören. Das Prinzip unterscheidet sich geringfügig von Vorlagen.

Beispiel für eine Gruppenhierarchie

Es ist erwähnenswert, dass wir nach dem Erstellen der ersten Gruppe eine gemeinsame Gruppe namens Shared haben, deren Einstellungen für alle anderen Gruppen gelten.

Was passiert, wenn Sie einem Gerät eine Gerätegruppe zuweisen, aber keine Vorlage zuweisen?

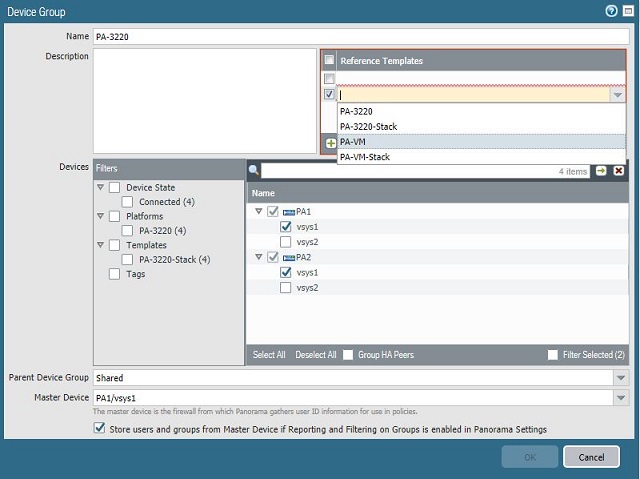

Wir können beispielsweise beim Erstellen einer neuen Sicherheitsrichtlinie auf Schwierigkeiten stoßen: Im Abschnitt zum Auswählen von Zonen steht außer Any nichts zur Verfügung. Dies liegt an der Tatsache, dass dem Gerät keine einzige Vorlage zugewiesen ist, in der diese Zonen festgelegt würden. Eine Möglichkeit, dieses Problem zu lösen, sind Referenzvorlagen. Wenn Sie eine Gerätegruppe erstellen und ein Gerät hinzufügen, können Sie auch einen Link zur Vorlage bereitstellen.

Referenzvorlagen

Wir können eine Vorlage erstellen, in der die Zonen festgelegt werden, und dann einfach über das Menü eine Verknüpfung zu dieser erstellen, um eine Gerätegruppe zu erstellen oder zu bearbeiten.

Richtlinien

Wie wir bereits wissen, verwaltet Gerätegruppen auch die Richtlinien, die von Panorama an die Firewall gesendet werden. Im Gegensatz zum üblichen Richtlinieneditor haben wir hier neue Abschnitte: Vorregeln, Nachregeln, Standardregeln.

Aus hierarchischer Sicht funktioniert alles wie folgt (vergessen Sie nicht, dass wir zusätzlich zu den üblichen Gerätegruppen auch eine gemeinsame gemeinsame Gruppe haben):

Auf den ersten Blick mag dies etwas beängstigend erscheinen, aber tatsächlich ist alles viel einfacher. Die Hierarchie der Richtlinien wird nach den ersten erstellten Regeln klar. Außerdem können Sie immer sehen, wie die resultierenden Regeln auf dem Endgerät aussehen. Dazu können Sie die Schaltfläche Vorschau-Regeln im Abschnitt Richtlinienbearbeitung verwenden.

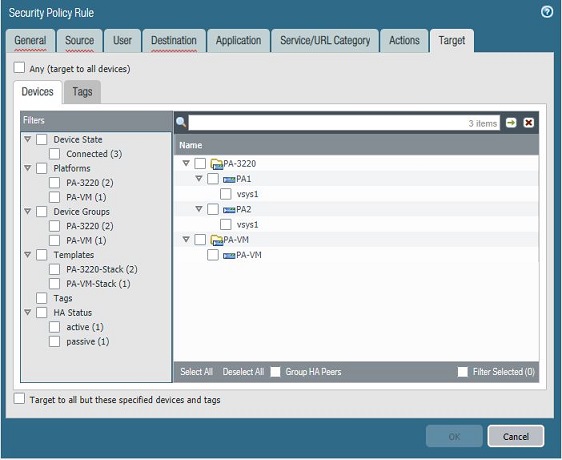

Wenn Sie eine Regel erstellen, können Sie auch ein Ziel auswählen, um die Richtlinie einem bestimmten Gerät zuzuweisen. In der Praxis hält der Autor des Artikels diese Funktionalität für nicht die bequemste, da sie zu Verwechslungen mit Richtlinien auf verschiedenen Geräten führen kann, wenn diese im Allgemeinen in einem Fenster angezeigt werden. Es hängt jedoch alles von der Person ab. Vielleicht scheint es einigen bequem.

Auswählen von Geräten, die von der Richtlinie abgedeckt werden sollen

Es gibt auch eine sehr interessante Funktionalität für diejenigen, die Ordnung lieben. In den Panoramaeinstellungen können Sie die erforderlichen Felder festlegen, die beim Erstellen von Regeln ausgefüllt werden müssen. Andernfalls tritt "Commit fehlgeschlagen" auf. Dies ist praktisch und lehrt Administratoren beispielsweise, den von ihnen erstellten Regeln immer Beschreibungen hinzuzufügen oder Tags hinzuzufügen. Anhand der Beschreibung können wir verstehen, was die Idee für diese oder jene Regel war. Durch Tags können wir die Regeln gruppieren und unnötige herausfiltern.

Global wird dies im Menü konfiguriert

Panorama > Setup > Management > Policy Rulebase Settings.

Auf der Ebene der Vorlagen wird dies im Menü konfiguriert

Devices > Setup > Management > Policy Rulebase Settings.

Protokollierung

Lassen Sie uns nun die Protokolle durchgehen.

Panorama empfängt Informationen zu Protokollen aus zwei Quellen: lokal und remote.

Lokale Quelle - Protokolle, die von der Firewall selbst an Panorama gesendet wurden. Protokolle, die Panorama von Log Collectors und dem Cortex Data Lake angefordert und empfangen hat (wir werden sie in diesem Artikel nicht ansprechen).

Remote-Quelle - Protokolle, die von der Firewall angefordert werden.

Es gibt auch zwei Arten von Protokollen: Zusammenfassungsdatenbank und detaillierte Protokolle.

- Zusammenfassungsdatenbank - Die Firewall aggregiert Protokolle alle 15 Minuten, stellt sie zusammen (einige Felder und Informationen werden aus den Protokollen entfernt) und sendet sie an Panorama, auch wenn keine Regeln für die Protokollweiterleitung konfiguriert sind. Diese Protokolle enthalten Informationen zu Anwendungsstatistiken, Bedrohungen, Datenverkehr, Tunnelinspektion und URL-Filterung.

- Detaillierte Protokolle - Diese Protokolle enthalten vollständige Informationen und alle Felder. Panorama fordert diese Protokolle von der Firewall selbst an. Für ihre Anwesenheit auf den Firewalls müssen außerdem Einstellungen für die Weiterleitung von Protokollen konfiguriert werden.

Die Oberfläche zum Anzeigen von Protokollen selbst ist fast identisch mit der auf Firewalls. Es gibt ACC, das übliche Dashboard und den Abschnitt Monitor. Und selbst die Abschnitte zum Generieren von Berichten sind gleich.

Suche nach Problemen

Betrachten wir nun die Debugging-Probleme auf der obersten Ebene.

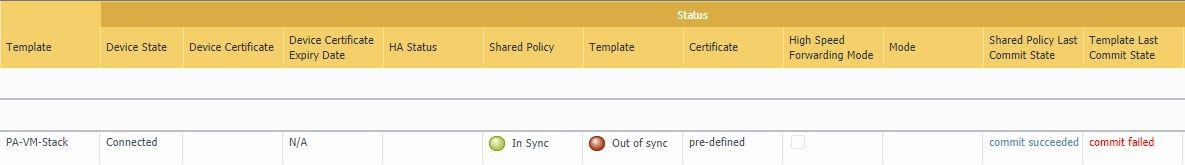

Es lohnt sich, den Abschnitt Geräteübersicht häufig zu lesen. Dort finden Sie Informationen zum Status der mit Panorama verbundenen Geräte. Beispielsweise sehen wir die folgende Situation:

In diesem Fall stellen wir fest, dass die Firewall-Konfiguration aufgrund eines Fehlers "Festschreiben fehlgeschlagen" nicht mit Panorama synchronisiert ist. Informationen zu den Ursachen dieses Fehlers können durch Klicken auf den Link "Fehler beim Festschreiben" angezeigt werden.

Auf der Speisekarte

Panorama > Managed Devices > HealthSie können Informationen über den Status von Geräten abrufen: Durchsatz, Anzahl neuer Sitzungen pro Sekunde, Gesamtzahl der Sitzungen, Prozessorlast auf der Daten- und Verwaltungsebene, Speichernutzung, Anzahl der Protokolle pro Sekunde, Status der Lüfter und Netzteile. Alle diese Informationen können auch in Form von Diagrammen angezeigt werden.

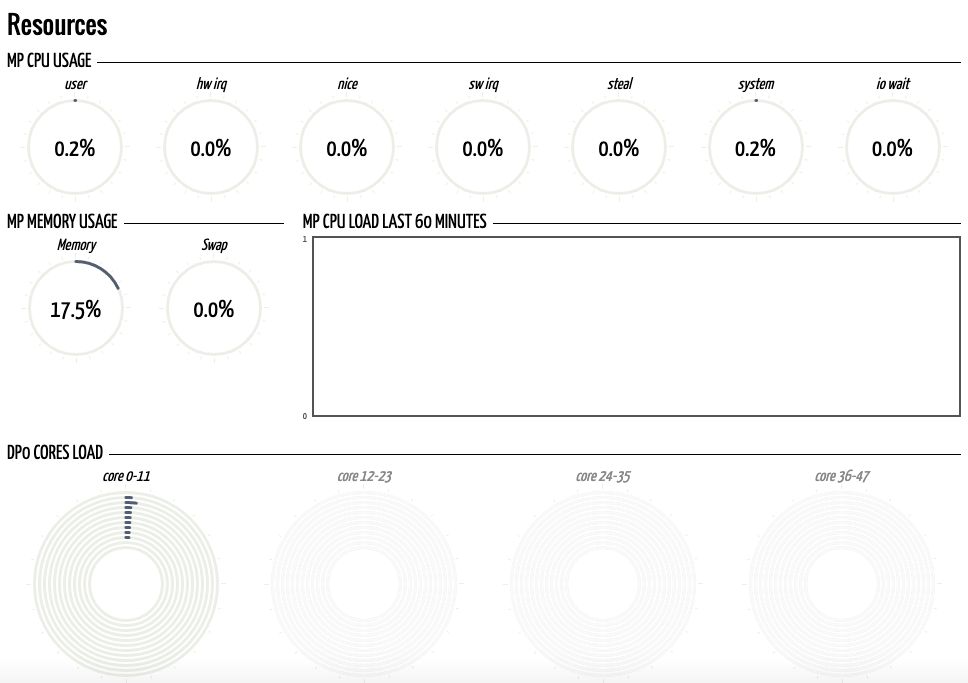

Da wir Ressourcen und Debugging erwähnt haben, werden wir im Rahmen dieses Artikels ein wunderbares Plugin für den Chrome-Browser namens Pan (w) achrome erwähnen... Sie wird nach Eingabe der Anmeldeinformationen in die Weboberfläche der Firewall aktiviert. Im Plugin können Sie allgemeine Informationen zum Status des Geräts anzeigen und nicht nur detailliertere Informationen zum Laden von Ressourcen erhalten, als wir in Panorama sehen werden, sondern auch Statistiken zu bestimmten Zählern anzeigen (die vollständige Liste passte nicht in den Screenshot):

Natürlich Diese Informationen in einer viel detaillierteren Form und mit einer Beschreibung der Zähler finden Sie über die CLI des Geräts. Dies ist jedoch ein separates Thema für einen anderen Artikel zum Debuggen. Mit diesem Plugin können Sie in einem grafischen Format visuell beurteilen, was mit einem bestimmten Gerät geschieht. Und für 70% der aufkommenden Probleme kann dies völlig ausreichen.

Kommen wir zurück zu den "irdischen" Problemen. Und eines der häufigsten Probleme im Zusammenhang mit der Panorama-Konnektivität zu Firewalls. Dazu müssen wir die Verfügbarkeit der folgenden Ports überprüfen:

- 3978 - Panoramakommunikation mit Firewalls und Holzsammlern;

- 28443 - Software-Update von Panorama auf Slave-Geräte;

- 28 - Kommunikation zwischen Panorama HA-Knoten (verschlüsselt);

- 28260, 28769 - Kommunikation zwischen Panorama HA-Knoten (unverschlüsselt).

Vergessen Sie auch nicht, dass Fehler in der Firewall im Abschnitt Monitor angezeigt werden können

> Logs > System, indem Sie sie durch einen Filter filtern ("Beschreibung enthält Panorama").

Geräte austauschen

Lassen Sie uns abschließend auf eine nicht sehr häufige Situation eingehen, z. B. das Ersetzen von mit Panorama verbundenen Firewalls. Lassen Sie die Nuancen des Übertragens von Lizenzen von einem alten auf ein neues Gerät weg (Sie können dies in den offiziellen Handbüchern auf der Anfrage „Übertragen von Lizenzen auf ein Ersatzgerät“ nachlesen) und fahren Sie direkt mit der Einrichtungssequenz fort:

- Wir nehmen die Grundkonfiguration der neuen Firewall vor. Wir müssen sicherstellen, dass wir den Zugriff über die mgmt-Schnittstelle konfiguriert haben und dass die PAN-OS-Versionen übereinstimmen. Es lohnt sich auch, die Signaturversionen im Abschnitt "Dynamische Updates" zu überprüfen.

- Wir exportieren den "Gerätestatus" des alten Geräts über Panorama. Wir gehen zur Befehlszeile und führen einen der folgenden Befehle aus (abhängig vom unterstützten Protokoll auf dem Server, wo wir die Konfiguration exportieren):

> scp export device-state device <old-serial#> to <login>@<serverIP>:<path>

oder:

> tftp export device-state device <old-serial#> to <login>@<serverIP>:<path>

, :

> replace device old <old-serial#> new <new-serial#> - «device state» .

Device > Setup > Operations > Import device state. - Commit.

Natürlich haben wir nur die Panorama-Einstellungen ganz oben durchgesehen und nicht viele Nuancen angesprochen. Wenn Sie jedoch die Oberseite verstehen, können Sie Firewalls mit Panorama verbinden, die Grundfunktionen verstehen und selbst detailliertere Anpassungen vornehmen.

Wenn sich dieses Thema für Sie als interessant herausstellte, werden wir in den folgenden Artikeln versuchen, die Debugging-Probleme (Fehlerbehebung), die normalerweise dem technischen Support oder dem ASC (Authorized Support Center) zur Lösung vorgelegt werden und die in den für normale Kunden verfügbaren offiziellen Herstellerhandbüchern fehlen, ausführlicher zu behandeln.

Wir können folgende Themen ansprechen:

- CLI. Nuancen und Life Hacks.

- Verwenden der Tech Support-Datei zur Fehlerbehebung.

- Flusslogik.

- Erfassen Sie Pakete.

- Paketdiagnose.

- Fehlerbehebung bei eingehendem Verkehr. VPN, Ike, IPsec.

- Fehlerbehebung beim Transitverkehr.

- Systemdienste (DAEMONS).

- Fehlerbehebung bei Zertifikaten und SSL-Inspektionen.

- Fehlerbehebung Benutzer-ID.

- GlobalProtect-Fehlerbehebung.

Hinterlassen Sie Kommentare, wenn Sie an diesem Thema interessiert sind.