Wir glauben, dass die Zeit für einfache und leicht erkennbare DDoS-Angriffe (und einfache Tools, die sie verhindern können) vorbei ist. Cyberkriminelle haben gelernt, diese Angriffe besser zu verbergen und mit zunehmender Raffinesse auszuführen. Die dunkle Industrie hat sich von Brute Force zu Angriffen auf Anwendungsebene gewandelt. Sie erhält ernsthafte Aufträge zur Zerstörung von Geschäftsprozessen, auch von Offline-Prozessen.

In die Realität einbrechen

Im Jahr 2017 führten eine Reihe von DDoS-Angriffen auf die schwedischen Transportdienste zu langen Zugverspätungen . Im Jahr 2019 ging der dänische nationale Bahnbetreiber Danske Statsbaner offline. Infolgedessen funktionierten Fahrkartenautomaten und automatische Tore an den Bahnhöfen nicht, und mehr als 15.000 Passagiere konnten nirgendwo hingehen. Im selben Jahr 2019 verursachte ein starker Cyberangriff einen Stromausfall in Venezuela .

Die Folgen von DDoS-Angriffen werden jetzt nicht nur von Online-Benutzern, sondern auch von Menschen, wie sie sagen, IRL (im wirklichen Leben) erlebt. Während Angreifer in der Vergangenheit nur auf Online-Dienste abgezielt haben, sind sie heute häufig damit beauftragt, geschäftliche Aktivitäten zu stören. Nach unseren Schätzungen haben heute mehr als 60% der Angriffe ein solches Ziel - Erpressung oder skrupellose Konkurrenz. Transaktionen und Logistik sind besonders anfällig.

Intelligenter und teurer

DDoS gilt weiterhin als eine der am weitesten verbreiteten und am schnellsten wachsenden Arten von Cyberkriminalität. Experten zufolge wird ihre Zahl ab 2020 nur noch zunehmen. Dies ist auf verschiedene Gründe zurückzuführen - und auf einen noch stärkeren Übergang des Geschäfts zum Online-Geschäft aufgrund der Pandemie, auf die Entwicklung der schattigen Cyberkriminalitätsbranche und sogar auf die Verbreitung von 5G .

DDoS-Angriffe wurden aufgrund ihrer einfachen Bereitstellung und geringen Kosten zu gegebener Zeit populär: Vor einigen Jahren konnten sie für 50 USD pro Tag initiiert werden. Heute haben sich sowohl die Ziele als auch die Angriffsmethoden geändert, was zu einer Erhöhung ihrer Komplexität und damit zu höheren Kosten geführt hat. Nein, Preise ab 5 US-Dollar pro Stunde sind noch in den Preislisten enthalten (ja, Cyberkriminelle haben Preise und Tarifskalen), aber für eine Site mit Schutz sind bereits 400 US-Dollar pro Tag erforderlich, und die Kosten für „individuelle“ Bestellungen für große Unternehmen erreichen mehrere Tausend Dollar.

Es gibt jetzt zwei Haupttypen von DDoS-Angriffen. Das erste Ziel besteht darin, eine Online-Ressource für einen bestimmten Zeitraum nicht verfügbar zu machen. Die Cyberkriminellen berechnen sie während des Angriffs. In diesem Fall kümmert sich der DDoS-Operator nicht um ein bestimmtes Ergebnis, und der Client leistet tatsächlich eine Vorauszahlung für den Beginn des Angriffs. Diese Methoden sind recht billig.

Der zweite Typ sind Angriffe, die nur bezahlt werden, wenn ein bestimmtes Ergebnis erzielt wird. Es ist interessanter mit ihnen. Sie sind viel schwieriger auszuführen und daher erheblich teurer, da Angreifer die effektivsten Methoden auswählen müssen, um ihre Ziele zu erreichen. Bei Variti spielen wir manchmal ganze Schachspiele mit Cyberkriminellen, bei denen sie sofort Taktiken und Werkzeuge ändern und versuchen, auf mehreren Ebenen gleichzeitig in mehrere Schwachstellen einzudringen. Dies sind eindeutig Teamangriffe, bei denen Hacker wissen, wie sie reagieren und den Aktionen von Verteidigern entgegenwirken können. Ihre Bekämpfung ist nicht nur schwierig, sondern auch für Unternehmen sehr kostspielig. Zum Beispiel hatte einer unserer Kunden, ein großer Netzwerk-Einzelhändler, fast drei Jahre lang ein Team von 30 Mitarbeitern, dessen Aufgabe es war, gegen DDoS-Angriffe zu kämpfen.

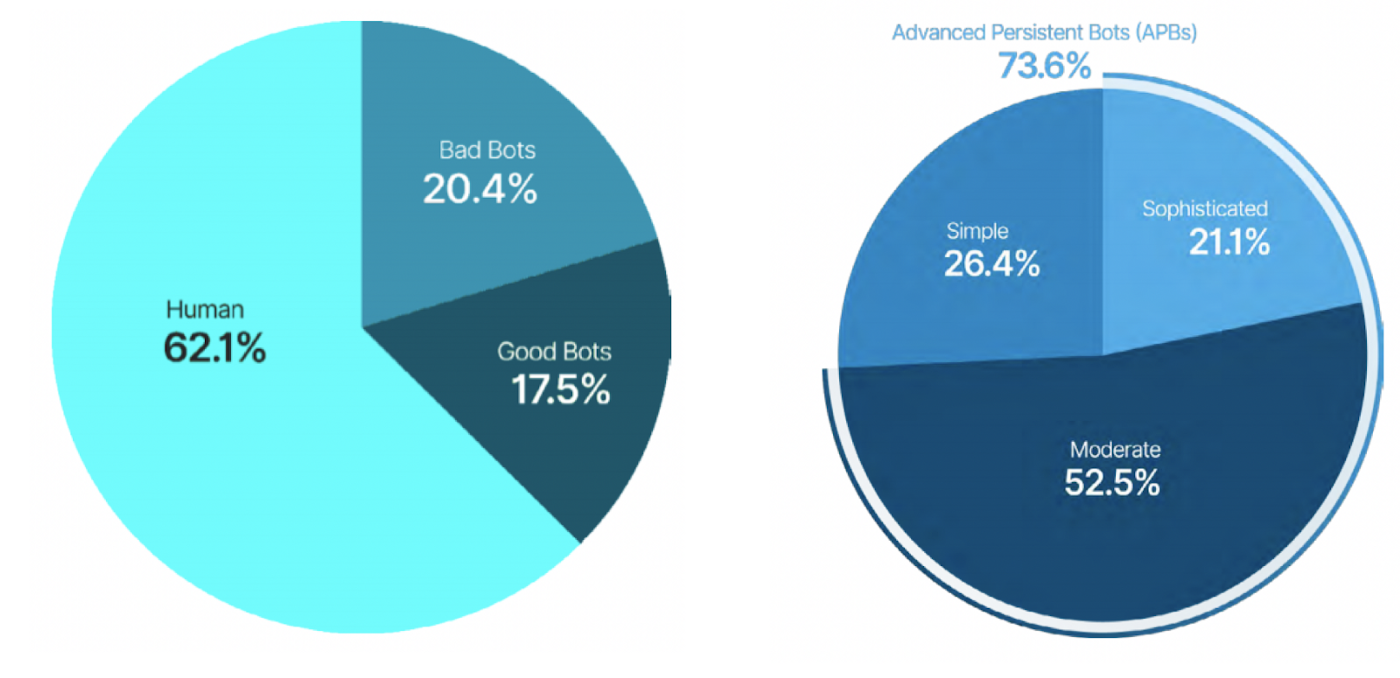

Laut Variti machen einfache DDoS-Angriffe, die ausschließlich aus Langeweile, Trolling oder Unzufriedenheit mit einem bestimmten Unternehmen durchgeführt werden, derzeit weniger als 10% aller DDoS-Angriffe aus (ungeschützte Ressourcen können natürlich unterschiedliche Statistiken haben. Wir betrachten die Daten unserer Kunden ). Alles andere ist die Arbeit von professionellen Teams. Gleichzeitig sind drei Viertel aller „schlechten“ Bots komplexe Bots, die mit den meisten modernen Marktlösungen nur schwer zu erkennen sind. Sie ahmen das Verhalten realer Benutzer oder Browser nach und implementieren Muster, die es schwierig machen, zwischen „guten“ und „schlechten“ Anforderungen zu unterscheiden. Dies macht die Angriffe weniger sichtbar und daher effektiver.

Daten von GlobalDots

Neue DDoS-Ziele

Der Bad Bot Report von Analysten von GlobalDots zeigt, dass Bots jetzt 50% des gesamten Webverkehrs generieren, wobei 17,5% böswillige Bots sind.

Bots sind in der Lage, das Leben von Unternehmen auf unterschiedliche Weise zu verderben: Zusätzlich zu der Tatsache, dass sie Websites "legen", sind sie jetzt damit beschäftigt, die Kosten für Werbung, Klicks auf Anzeigen, Preiserhöhungen zu erhöhen, um sie zu einem Cent weniger zu machen und Käufer anzulocken, und Inhalte für verschiedene schlechte Zwecke stehlen (zum Beispiel haben wir kürzlich geschriebenüber Websites mit gestohlenen Inhalten, die Benutzer dazu zwingen, die Captchas anderer Personen zu lösen). Bots verzerren verschiedene Geschäftsstatistiken erheblich und daher werden Entscheidungen auf der Grundlage falscher Daten getroffen. Ein DDoS-Angriff ist oft eine Nebelwand für noch schwerwiegendere Verbrechen wie Hacking und Datendiebstahl. Und jetzt sehen wir, dass eine ganz neue Klasse von Cyber-Bedrohungen hinzugefügt wurde - dies ist die Störung bestimmter Geschäftsprozesse des Unternehmens, oft offline (da in unserer Zeit nichts vollständig „offline“ sein kann). Besonders oft stellen wir fest, dass logistische Prozesse und die Kommunikation mit Kunden zusammenbrechen.

"Nicht zugestellt"

Logistik-Geschäftsprozesse sind für die meisten Unternehmen von zentraler Bedeutung und werden häufig angegriffen. Hier sind einige der Angriffsszenarien, die auftreten können.

Nicht verfügbar

Wenn Sie im Bereich Online-Handel arbeiten, sind Sie wahrscheinlich bereits mit dem Problem gefälschter Bestellungen vertraut. Bei Angriffen überlasten Bots die Logistikressourcen und machen Waren für andere Käufer unzugänglich. Zu diesem Zweck erteilen sie eine große Anzahl von gefälschten Bestellungen, die der maximalen Anzahl von Artikeln auf Lager entspricht. Diese Waren werden dann nicht bezahlt und nach einer Weile an die Baustelle zurückgeschickt. Aber die Arbeit ist bereits erledigt: Sie wurden als "nicht vorrätig" gekennzeichnet, und einige der Käufer sind bereits zu Wettbewerbern gegangen. Diese Taktik ist in der Luftfahrtindustrie bekannt, wo Bots manchmal alle Tickets fast sofort nach ihrem Erscheinen sofort „aufkaufen“. Zum Beispiel litt einer unserer Kunden - eine große Fluggesellschaft - unter einem solchen Angriff chinesischer Wettbewerber. In nur zwei Stunden bestellten ihre Bots 100% der Tickets für bestimmte Ziele.

Sneakers-Bots

Das nächste beliebte Szenario ist, dass Bots sofort die gesamte Produktlinie kaufen und ihre Besitzer sie später zu einem überhöhten Preis verkaufen (durchschnittlicher Aufschlag beträgt 200%). Diese Bots werden Sneaker-Bots genannt, da dieses Problem in der Sneaker-Industrie bekannt ist, insbesondere in limitierten Auflagen. Bots kauften in fast Minuten neu erscheinende neue Zeilen auf und blockierten gleichzeitig die Ressource, sodass echte Benutzer nicht durchbrechen konnten. Dies ist ein seltener Fall, wenn Bots in Hochglanzmagazinen vorgestellt wurden. Im Allgemeinen verwenden Ticket-Reseller für coole Events wie Fußballspiele dasselbe Szenario.

Andere Szenarien

Aber das ist nicht alles. Es gibt eine noch komplexere Version von Angriffen auf die Logistik, die mit ernsthaften Verlusten droht. Dies kann erfolgen, wenn der Service die Option „Zahlung bei Wareneingang“ hat. Bots hinterlassen gefälschte Bestellungen für solche Waren und geben gefälschte oder sogar echte Adressen ahnungsloser Personen an. Und Unternehmen verursachen enorme Kosten für Lieferung, Lagerung und Klärung von Details. Derzeit steht die Ware anderen Kunden nicht zur Verfügung und nimmt sogar Platz im Lager ein.

Was sonst? Bots hinterlassen massive falsche Bewertungen über Produkte, behindern die "Rückbuchungs" -Funktion, blockieren Transaktionen, stehlen Kundendaten, spammen echte Kunden - es gibt viele Möglichkeiten. Ein gutes Beispiel ist der jüngste Angriff auf DHL, Hermes, AldiTalk, Freenet und Snipes.com. Hacker gaben vordass sie "DDoS-Schutzsysteme testen" und schließlich das Geschäftskundenportal des Unternehmens und alle APIs herunterfahren. Infolgedessen gab es große Störungen bei der Lieferung von Waren an Kunden.

Ruf Morgen an

Im vergangenen Jahr meldete die Federal Trade Commission (FTC) eine doppelte Zunahme von Beschwerden von Unternehmen und Nutzern über Spam und betrügerische Telefon-Bot-Anrufe. Nach einigen Schätzungen machen sie fast 50% aller Anrufe aus.

Wie bei DDoS reichen die Ziele von TDoS - massive Bot-Angriffe auf Telefone - von Streich bis zu übler Konkurrenz. Bots können Contact Center überlasten und echte Kunden nicht verpassen. Diese Methode ist nicht nur für Call Center mit Live-Betreibern wirksam, sondern auch dort, wo AVR-Systeme verwendet werden. Bots können auch andere Kommunikationskanäle mit Kunden (Chats, E-Mails) massiv angreifen, CRM-Systeme stören und das Personalmanagement in gewissem Maße sogar negativ beeinflussen, da die Bediener bei der Bewältigung der Krise überfordert sind. Die Angriffe können auch mit einem herkömmlichen DDoS-Angriff auf die Online-Ressourcen des Opfers synchronisiert werden.

Kürzlich hat ein ähnlicher Angriff den Notdienst 911 gestört.In den USA konnten gewöhnliche Menschen, die dringend Hilfe brauchten, einfach nicht durchkommen. Etwa zur gleichen Zeit erlebte der Dubliner Zoo das gleiche Schicksal: Mindestens 5.000 Menschen erhielten Spam in Form von SMS-Textnachrichten, in denen sie aufgefordert wurden, dringend die Telefonnummer des Zoos anzurufen und nach einer fiktiven Person zu fragen.

Wi-Fi wird nicht sein

Cyberkriminelle können auch problemlos ein gesamtes Unternehmensnetzwerk blockieren. IP-Blockierung wird häufig zur Bekämpfung von DDoS-Angriffen eingesetzt. Dies ist jedoch nicht nur unwirksam, sondern auch eine sehr gefährliche Praxis. Die IP-Adresse ist leicht zu finden (z. B. durch Ressourcenüberwachung) und leicht zu ersetzen (oder zu fälschen). Bevor wir zu Variti kamen, hatten unsere Kunden Fälle, in denen dies dazu führte, dass das Blockieren einer bestimmten IP das WLAN in ihren eigenen Büros einfach ausschaltete. Es gab einen Fall, in dem dem Client die gewünschte IP-Adresse "entzogen" wurde und er den Zugriff auf seine Ressource für Benutzer aus der gesamten Region blockierte. Dies wurde lange Zeit nicht bemerkt, da ansonsten die gesamte Ressource einwandfrei funktionierte.

Was gibt's Neues?

Neue Bedrohungen erfordern neue Sicherheitslösungen. Diese neue Marktnische beginnt sich jedoch gerade zu bilden. Es gibt viele Lösungen, um einfache Bot-Angriffe effektiv abzuwehren, aber bei komplexen ist nicht alles so einfach. Viele Lösungen praktizieren immer noch IP-Blockiertechniken. Andere benötigen Zeit, um Primärdaten zu sammeln, um loszulegen, und diese 10 bis 15 Minuten können zu einer Sicherheitsanfälligkeit werden. Es gibt Lösungen, die auf maschinellem Lernen basieren und es Ihnen ermöglichen, einen Bot anhand seines Verhaltens zu identifizieren. Gleichzeitig rühmen sich Teams von der „anderen“ Seite, bereits Bots zu haben, die echte, von menschlichen Mustern nicht zu unterscheidende Nachahmungen nachahmen können. Es ist noch nicht klar, wer gewinnen wird.

Was ist, wenn Sie mit professionellen Bot-Teams und komplexen, mehrstufigen Angriffen auf mehreren Ebenen gleichzeitig fertig werden müssen?

Unsere Erfahrung zeigt, dass Sie sich darauf konzentrieren müssen, illegale Anfragen zu filtern, ohne IP-Adressen zu blockieren. Komplexe DDoS-Angriffe erfordern das Filtern auf mehreren Ebenen gleichzeitig, einschließlich der Transportschicht, der Anwendungsschicht und der APIs. Dank dessen können auch niederfrequente Angriffe abgewehrt werden, die normalerweise unsichtbar sind und daher häufig weiter übersprungen werden. Schließlich ist es notwendig, alle echten Benutzer passieren zu lassen, auch während der Angriff aktiv ist.

Zweitens müssen Unternehmen in der Lage sein, ihre eigenen mehrstufigen Schutzsysteme zu erstellen, in denen neben Tools zur Verhinderung von DDoS-Angriffen auch Systeme gegen Betrug, Datendiebstahl, Inhaltsschutz usw. integriert werden.

Drittens müssen sie von der ersten Anfrage an in Echtzeit arbeiten - die Fähigkeit, sofort auf Sicherheitsvorfälle zu reagieren, erhöht die Wahrscheinlichkeit, einen Angriff zu verhindern oder seine zerstörerische Kraft zu verringern, erheblich.

Die nahe Zukunft: Reputationsmanagement und Big Data Collection mit Bots

Die Geschichte von DDoS hat sich von einfach zu komplex entwickelt. Das Ziel der Angreifer war zunächst, die Arbeit der Website zu stoppen. Sie finden es jetzt effizienter, auf Kerngeschäftsprozesse abzuzielen.

Die Komplexität der Angriffe wird weiter zunehmen, dies ist unvermeidlich. Und was schlechte Bots jetzt tun - Datendiebstahl und -fälschung, Erpressung, Spam-Bots - werden Daten aus einer großen Anzahl von Quellen (Big Data) sammeln und „vertrauenswürdige“ gefälschte Konten erstellen, um Einfluss, Reputation oder Massen-Phishing zu verwalten.

Derzeit können es sich nur große Unternehmen leisten, in DDoS- und Bot-Schutz zu investieren, aber selbst sie können den von Bots generierten Datenverkehr nicht immer vollständig verfolgen und herausfiltern. Das einzig Positive an immer ausgefeilteren Bot-Angriffen ist, dass sie den Markt dazu ermutigen, intelligentere und bessere Sicherheitslösungen zu entwickeln.

Was denken Sie - wie wird sich die Bot-Schutzbranche entwickeln und welche Lösungen werden derzeit auf dem Markt benötigt?