Guten Tag, Kollegen! Heute starten wir eine neue Artikelserie zu Informationssicherheitslösungen von Group-IB. Das Unternehmen ist seit über 17 Jahren auf dem Informationssicherheitsmarkt tätig und hat in dieser Zeit bedeutende Kompetenzen erworben und Projekte nicht nur in Russland und den GUS-Staaten, sondern auch auf dem internationalen Markt durchgeführt. Der Bereich zum Schutz der Infrastruktur vor komplexen gezielten Angriffen schließt den TDS-Komplex (Group-IB Threat Detection System), der aus mehreren verschiedenen Modulen besteht. Die Lösung ist auf den Schutz von Unternehmens- und Industrienetzwerken spezialisiert und zielt hauptsächlich darauf ab, modernen Angriffen entgegenzuwirken. In diesem Artikel werden wir die Architektur und Funktionalität des gesamten Komplexes betrachten.

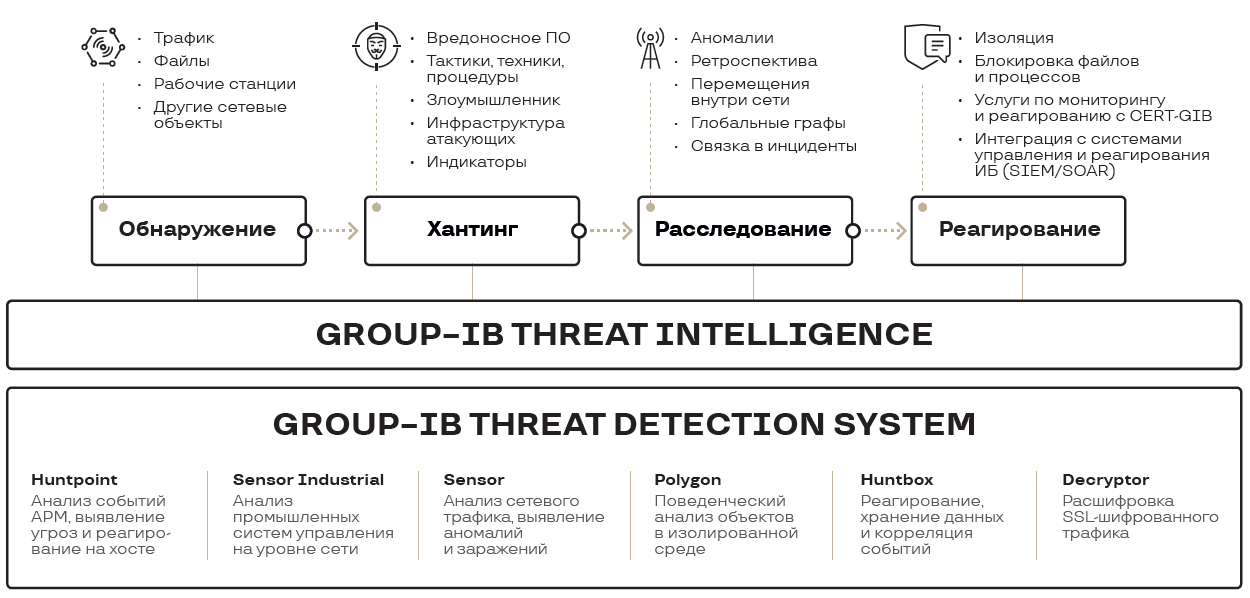

Das Group-IB Threat Detection System (TDS) besteht aus mehreren Modulen:

- TDS-Sensor;

- TDS-Entschlüsseler;

- TDS Sensor Industrial;

- TDS-Polygon;

- TDS Huntpoint;

- TDS Huntbox.

Jedes Modul führt bestimmte Funktionen aus und berücksichtigt die Hauptaufgaben des Bedrohungserkennungssystems.

Lösungsarchitektur

Das System soll die Informationssicherheit eines Unternehmens verbessern: Schutz von Unternehmens- und Technologiesegmenten. Die vom TDS-System verwendeten Technologien ermöglichen es, Bedrohungen in verschiedenen Phasen der MITRE ATT & CK- Matrix effektiv zu erkennen :

- Zero-Day-Bedrohungen;

- Exploits, Trojaner, Hintertüren, bösartige Skripte für Desktop-, Server- und mobile Plattformen;

- Versteckte Datenübertragungskanäle;

- Angriffe mit legitimen Werkzeugen (Leben außerhalb des Landes).

Es ist wichtig anzumerken, dass ein starker Vorteil des Group-IB TDS-Komplexes ein integrierter Ansatz für den Netzwerkschutz ist: Von einem einzigen Kontrollzentrum aus können alle Module verwaltet werden, die sowohl im Unternehmenssegment als auch im Technologiesegment installiert sind. Lösungen dieser Klasse eignen sich gut zum Schutz von Unternehmen und Organisationen, in denen IKS eingesetzt werden. Alle in Russland zur Einhaltung des Bundesgesetzes 187 erforderlichen Zertifikate sind beim Produkt eingegangen.

Dies bedeutet jedoch nicht, dass das System nur auf den industriellen Verkehr zugeschnitten ist. Ursprünglich wurde das System für die Verkehrsinspektion in Unternehmensnetzwerken entwickelt - E-Mail, Dateispeicher, Benutzerverkehrsflüsse. Und das alles nicht im Umkreis, sondern im Netzwerk , sodass Sie besonders kritische Vorfälle im Bereich der Informationssicherheit erkennen und verhindern können:

- die Tatsache, dass der Benutzer eine infizierte Datei heruntergeladen hat;

- die Verbreitung von Malware-Infektionen auf Benutzer-PCs in der Domäne;

- Versuche, Schwachstellen eines Eindringlings im Netzwerk auszunutzen;

- horizontale Bewegung von Eindringlingen innerhalb des Netzwerks.

Es ist sehr unwahrscheinlich, dass Perimeter-Geräte die oben beschriebenen Vorfälle erkennen, wenn sie bereits irgendwie in das Netzwerk eingetreten sind. Wie überall hängt jedoch alles von der Einstellung ab. Die Group-IB-TDS-Module müssen sich an der richtigen Stelle befinden und korrekt konfiguriert sein. Daher werden im Folgenden die Merkmale und Funktionen des Komplexes kurz beschrieben.

TDS-Sensor

TDS Sensor ist ein Modul zur eingehenden Analyse des Netzwerkverkehrs und zur Erkennung von Bedrohungen auf Netzwerkebene sowie zur Integration in verschiedene Subsysteme. Mit dem Sensor können Sie Folgendes identifizieren:

- Interaktion infizierter Geräte mit den Kommandozentralen der Cyberkriminellen;

- ;

- .

Die interne Datenbank mit Signaturen und ML-Engines wurde von Group-IB entwickelt. Angriffssignaturen werden von Cyber-Intelligence-Spezialisten der Gruppe IB und CERT-Analysten klassifiziert und korreliert. ML-Klassifizierer werden in enger Zusammenarbeit mit Forensikern und Analysten aller wichtigen Dienste entwickelt und anschließend auf TDS aktualisiert. Dies ermöglicht eine zeitnahe Reaktion auf moderne gezielte Angriffe. Außerdem werden Anomalien erkannt, um verborgene Tunnel in Protokollen auf hoher Ebene und die mögliche Ausbreitung von Bedrohungen in der internen Infrastruktur und zwischen Segmenten zu identifizieren. Die Integration des Produkts in Systeme von Drittanbietern ist möglich: mit Mail, ICAP, mit Dateispeichern, SIEM usw.

Das Gerät arbeitet im Spiegelungsmodus , sodass die Lösung die Prozesse im legitimen Datenverkehr nicht beeinflussen kann.

TDS-Entschlüsseler

Die Frage stellt sich logisch: Da der TDS-Sensor mit gespiegeltem Datenverkehr arbeitet, wie kann man dann mit https-Verbindungen arbeiten, ohne deren Überprüfung nicht über den Stand der Infrastruktursicherheit gesprochen werden kann? In diesem Fall muss das TDS-Entschlüsselungsmodul in die Infrastruktur integriert werden - ein Software- und Hardwarekomplex zum Öffnen und Analysieren des Inhalts verschlüsselter Sitzungen, mit dem die Sichtbarkeit und das Niveau der Verkehrssteuerung der geschützten Infrastruktur sowie die Qualität der Erkennung gezielter Angriffe verbessert werden können. TDS Decryptor arbeitet diskontinuierlich, ersetzt Zertifikate und sendet die entschlüsselte Sitzung an den TDS-Sensor.

TDS Sensor Industrial

Um Angriffe im Technologiesegment des Unternehmens zu erkennen, hat Group-IB kürzlich das Modul TDS Sensor Industrial entwickelt. Durch die Analyse von Datenpaketen technologischer Protokolle mit eigenen Verhaltensregeln ermöglicht TDS Sensor Industrial die Erkennung der Übertragung unzulässiger Steuerbefehle zwischen den Ebenen des APCS, die Erkennung der Verwendung von Dienstbefehlen des APCS zum Flashen der SPS, das Ersetzen des Steuerprogramms, das Stoppen technologischer Prozesse und andere Verstöße.

Das Modul unterstützt beide offenen Protokolle - CIP, DNP3, IEC 60870-5-104, IEC 61850-MMS, Modbus TCP, OPC-DA, OPC-UA, MQT und einige proprietäre - Siemens, Schneider Electric, Rockwell Automation, Emerson. Wenn das erforderliche Protokoll nicht in der Kompatibilitätsliste enthalten ist, können Group-IB-Experten es innerhalb weniger Wochen hinzufügen.

TDS Sensor Industrial beeinflusst technologische Prozesse in keiner Weise, alles funktioniert im Spiegelmodus. Eine gute Ergänzung des Systems wird die Verwendung des TDS Huntpoint-Moduls im APM von Bedienern und Ingenieuren sein, das Aktionen auf kritischen Maschinen im Inneren aufzeichnet.

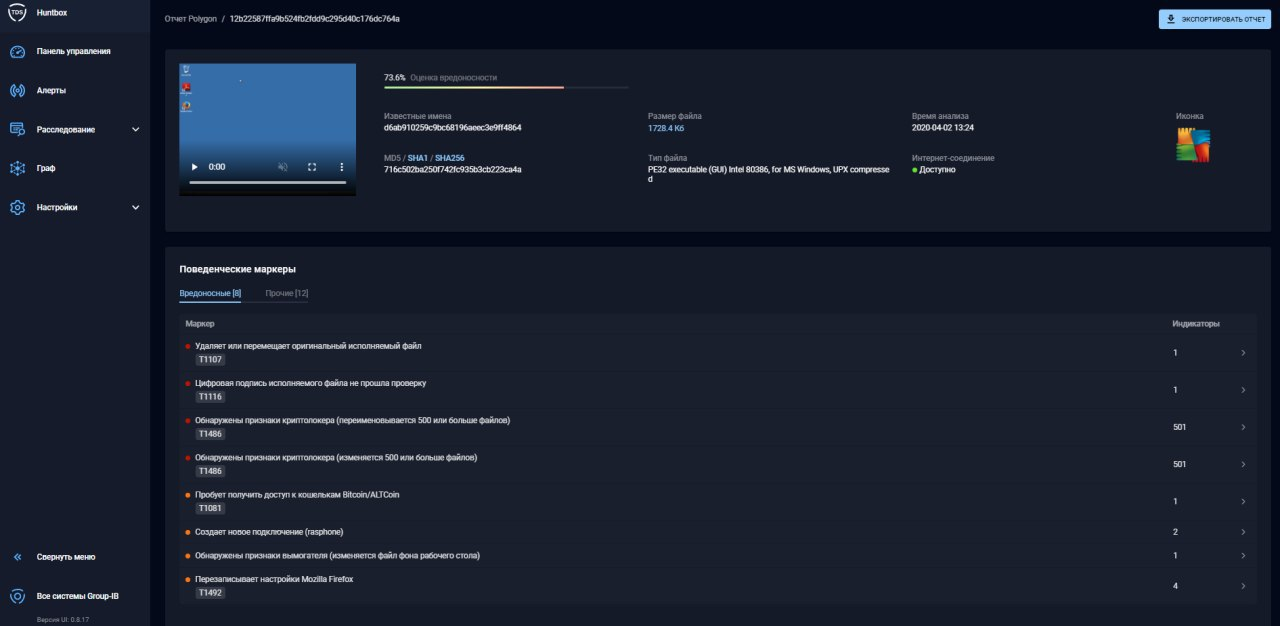

TDS-Polygon

Die Verwendung eines einzelnen TDS-Sensormoduls reicht möglicherweise nicht aus, um Angriffe zu erkennen. Sie müssen auch Dateien scannen, die über das Netzwerk verteilt sind. Diese Funktionalität wird von TDS Polygon bereitgestellt. Dieses Modul dient zur Verhaltensanalyse verdächtiger Objekte in einer isolierten virtuellen Umgebung. TDS Sensor extrahiert Dateien aus dem Netzwerkverkehr am SPAN-Port oder entnimmt sie aus Dateispeichern und sendet sie zur Analyse an TDS Polygon. Sie können auch die Integration des Mailservers und des TDS-Sensors konfigurieren, wodurch alle E-Mails mit Anhängen und Links vom Produkt gescannt werden.

Dateien werden auf mehreren virtuellen Maschinen - Windows XP, Windows 7, Windows 10 - in zwei Bit-Versionen (x32 / x64) sowie in zwei Systemsprachen (Russisch / Englisch) gescannt. Darüber hinaus bestimmt das System selbst die Notwendigkeit, das eine oder andere Bit oder die andere Version zu verwenden, falls die schädlichen Merkmale des Objekts unterschätzt oder nicht erkannt wurden. Das System ist mit Funktionen zum Ausblenden der Virtualisierung ausgestattet und erkennt Versuche, Schutzmittel mit einer schädlichen Datei zu umgehen. Wenn Malware beispielsweise eine ausstehende Aufgabe erstellt, "beschleunigt" TDS Polygon die Systemzeit, um die Malware zur Detonation zu bringen. Wenn die Angreifer eine E-Mail mit einem leeren Link gesendet haben, folgt TDS Polygon der Datei, bis sie dort gefunden wird (diese Art von Angriff ist recht häufig). Komplexere Beispiele für die HPO-Detonation sind ebenfalls möglich (Reaktionen auf einen Neustart des Betriebssystems,Schließen von Hilfssoftware usw.). Das Modul verwendet auch aktiv maschinelles Lernen und die zuvor beschriebenen Signaturen, um böswillige Aktivitäten zu erkennen.

Ein bequemer Service ist außerdem die Verbindung der Lösung mit dem Sicherheitszentrum der Gruppe IB - CERT-GIB, dessen Spezialisten von TDS Sensor und TDS Polygon erkannte Ereignisse in Echtzeit überwachen und analysieren. CERT-GIB-Experten benachrichtigen die Spezialisten des Unternehmens unverzüglich per E-Mail und Telefon über kritische Bedrohungen, geben Empfehlungen für deren Beseitigung und begleiten Benutzer, bis sie vollständig eskalieren. Der Support ist 365 Tage im Jahr rund um die Uhr verfügbar.

TDS Huntpoint

Malware verbreitet sich nicht immer im gesamten Netzwerk. Manchmal reicht es aus, nur eine gewünschte Workstation zu infizieren. Oder die Malware hat das Netzwerk vollständig umgangen und ist über Wechselmedien in das Gerät eingedrungen. Daher kann es Situationen geben, in denen der TDS-Sensor keine Ereignisse erkennt. In diesem Fall bietet Group-IB die Verwendung der TDS Huntpoint-Agentenlösung an.

TDS Huntpoint ist ein Modul des TDS-Produkts (Group-IB Threat Detection System), mit dem Sie den Verlauf des Benutzerverhaltens aufzeichnen , auf dem System auftretende Prozesse verfolgen, um böswillige Aktivitäten zu erkennen, und zusätzliche Kontextinformationen sammeln können, um böswilliges Verhalten auf dem Host zu erkennen.

Wie TDS Sensor sendet TDS Huntpoint Dateien zur Analyse an TDS Polygon. Und falls Malware in einen PC eindringt, isoliert TDS Huntpoint auf Befehl der TDS-Kommandozentrale diesen Host vom Netzwerk. Im Rahmen dieses Moduls implementiert das Unternehmen Bereiche wie Computerforensik, Reaktion auf Hosts und Bedrohungssuche.

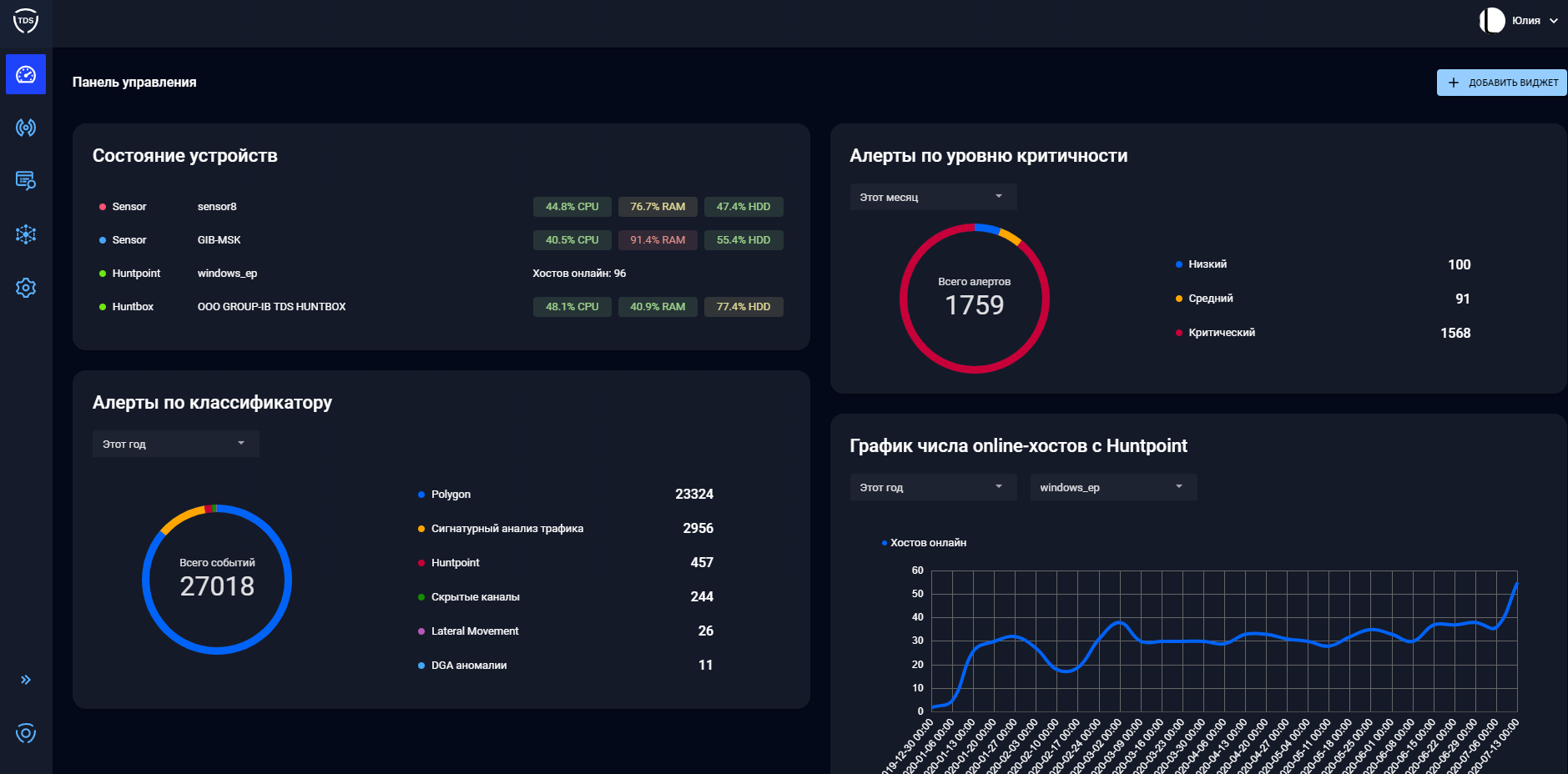

TDS Huntbox

TDS Huntbox ist ein Kontrollzentrum , das die Überwachung, Speicherung von Ereignissen und Updates in der Infrastruktur des Kunden installiert. TDS Huntbox lässt sich in andere Komponenten des TDS-Komplexes (Sensor, Polygon, Huntpoint) integrieren und erweitert die Funktionalität der Lösung durch neue Funktionen erheblich.

Systemfeatures:

- Management der Erkennungsinfrastruktur;

- Orchestrierung aller TDS-Komponenten und Verwaltung über eine einzige Schnittstelle;

- Big-Data-Analyse, Identifizierung neuer Tools und Infrastruktur von Angreifern;

- Speicherung von Protokollen und analytischen Informationen zu Vorfällen;

- Visualisierung eines Vorfalls in einem frühen Stadium eines Angriffs;

- Erstellen eines Netzwerkgraphen;

- Fernantwort an Endstationen (TDS Huntpoint);

- Jagd nach Bedrohungen.

Für einen Informationssicherheitsspezialisten, der mit diesem Produkt arbeiten wird, ist diese Plattform die wichtigste, da alle identifizierten Informationssicherheitsvorfälle darauf analysiert werden.

Typischer Betrieb aller Group-IB-Module

Zusammenfassend lässt sich sagen, dass der gesamte Komplex mit Ausnahme der Integration in den E-Mail- oder Dateispeicher mit gespiegeltem Datenverkehr betrieben wird. Die aktive Blockierung des Datenverkehrs kann organisiert werden, indem Sensor als ICAP-Server konfiguriert wird oder indem eine Lücke für den E-Mail-Verkehr geschlossen wird. TDS Decryptor ist erforderlich, um den https-Verkehr zu entschlüsseln. Die Verwendung des TDS Huntpoint wird zur Überwachung kritischer Benutzermaschinen empfohlen. Anhand dieser Informationen wird klar, dass die Hauptaufgabe eines Spezialisten für Informationssicherheit darin bestehen sollte, Ereignisse und Warnungen zu überwachen.und diese Arbeit muss ständig stattfinden. Im Falle eines Ereignisses muss ein Spezialist, der Informationen vom Ereignis erhält, den Endpunkt überprüfen und Maßnahmen ergreifen, um der Bedrohung entgegenzuwirken. Dies bedeutet, dass es Mitarbeiter geben muss, die aktuelle Ereignisse aktiv überwachen und das Problem der Verwendung des Systems ernst nehmen.

Group-IB leistet seinerseits viel Arbeit, um falsch positive Ereignisse zu minimieren, wodurch die Arbeit eines Ingenieurs erleichtert wird und nur die Ereignisse übrig bleiben, die eine Bedrohung darstellen und auf die reagiert werden muss.

Fazit

Das Group-IB Threat Detection System ist eine seriöse Lösung zum Schutz des internen Unternehmensnetzwerks und sollte insbesondere für Organisationen von Interesse sein, die das industrielle Netzwerk schützen müssen. Es ist auch noch einmal erwähnenswert, dass die Lösung zur Anti-APT-Klasse gehört, was bedeutet, dass diese Funktionalität eine wesentliche Ergänzung des bestehenden Schutzsystems für jedes große Unternehmen sein kann, das den Zustand der internen Infrastruktur ständig überwachen muss.

In Zukunft planen wir, detaillierte Reviews für jedes TDS-Modul separat mit verschiedenen Testbeispielen zu veröffentlichen. Also bleiben Sie dran ( Telegramm , Facebook , VK , TS Solution Blog ), Yandex.Zen .