In früheren Artikeln wurden mehrere allgemeine Themen zur Cisco StealthWatch- Überwachungslösung behandelt . Ich möchte Sie daran erinnern, dass StealthWatch eine Lösung zur Überwachung des Netzwerkverkehrs auf Sicherheitsvorfälle und die Legitimität der Netzwerkinteraktion ist. StealthWatch basiert auf der Erfassung von NetFlow und IPFIX von Routern, Switches und anderen Netzwerkgeräten.

Links zu allen Artikeln im Zyklus:

1) StealthWatch: Grundkonzepte und Mindestanforderungen. Teil 1

2) StealthWatch: Bereitstellung und Konfiguration. Teil 2

3) StealthWatch: Analyse und Untersuchung von Vorfällen. Teil 3

4) StealthWatch: Integration mit Cisco ISE. Teil 4

5)Stealthwatch Cloud. Schnelle, bequeme und effiziente Lösung für Cloud- und Unternehmensinfrastrukturen. Teil 5 Die

Überwachung, insbesondere Cisco StealthWatch, ist in erster Linie eine Lösung zur Erkennung von Bedrohungen und Angriffen. Alle Überwachungslösungen implizieren keine Bedrohungsprävention, sind jedoch häufig erforderlich. StealthWatch ist sofort in Cisco ISE (Identity Services Engine) integriert. Die Integration besteht darin, dass StealthWatch einen Sicherheitsvorfall erkennt und Cisco ISE den Host unter Quarantäne stellt, bis der Administrator ihn aus der Quarantäne herausgibt.

Dieser Artikel beschreibt das Integrationssetup und ein Beispiel für das Auslösen.

Cisco ISE ist

Kurz gesagt, Cisco ISE ist eine NAC-Lösung (Network Access Control) zur kontextsensitiven Zugriffssteuerung für Benutzer im internen Netzwerk. Mit Cisco ISE können Sie:

- Erstellen Sie schnell und einfach einen Gastzugang

- Erkennen Sie BYOD-Geräte (z. B. die Heim-PCs der Mitarbeiter, die sie zur Arbeit bringen).

- Zentralisieren und Anwenden von Sicherheitsrichtlinien auf Domänen- und Nichtdomänenbenutzer mithilfe von SGT-Sicherheitsgruppenbezeichnungen ( TrustSec- Technologie )

- Überprüfen Sie die Computer auf bestimmte installierte Software und auf Einhaltung der Standards (Haltung).

- Klassifizieren und Profilieren von Endpunkt- und Netzwerkgeräten

- Stellen Sie die Sichtbarkeit des Endpunkts bereit

- Senden Sie Protokolle der Ereignisanmeldung / -abmeldung von Benutzern, deren Konten (Identität) auf NGFW, um eine benutzerbasierte Richtlinie zu erstellen

- Tun Sie alles, was der AAA-Server kann

Viele Kollegen in der Branche haben über Cisco ISE geschrieben. Ich empfehle Ihnen, sich mit folgenden Themen vertraut zu machen: der Praxis der Implementierung von Cisco ISE , der Vorbereitung auf die Implementierung von Cisco ISE und der Integration in Cisco FirePOWER .

Wie Quarantäne funktioniert

Der Workflow der ANC-Richtlinie "Hinzufügen / Entfernen aus der Quarantäne" (Adaptive Network Control) in Cisco ISE ist nachstehend dargestellt:

- Der Benutzer muss sich zuerst über den WLC (Access Point Controller) beim Unternehmensnetzwerk anmelden. Anschließend wird eine REST-API-Quarantäneanforderung vom Richtlinienverwaltungsknoten gesendet .

- (Monitoring Node), , PrRT PSN (Policy Service Node, ISE). CoA .

- .

- .

- RADIUS (Monitoring Node).

- .

- , .

- , .

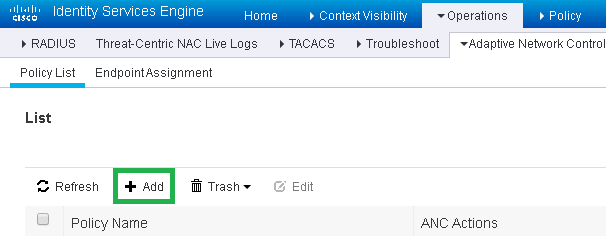

1. Wechseln Sie in der Cisco ISE-Weboberfläche zur Registerkarte Vorgänge> Richtlinienliste, und erstellen Sie eine neue Richtlinie, indem Sie auf Hinzufügen klicken .

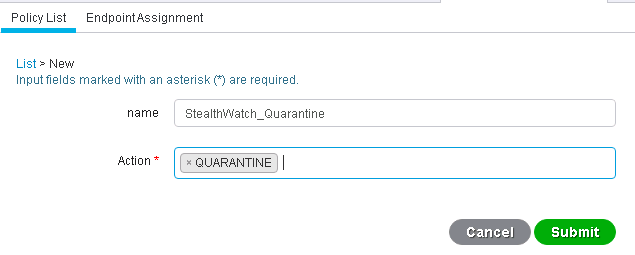

2. Lassen Sie uns Name es StealthWatch_Quarantine und wählen Sie die Aktion „Quarantäne “ und klicken Sie auf Absenden .

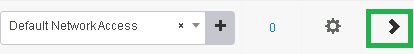

3. Im nächsten Schritt konfigurieren Sie die Richtlinie. Gehen Sie zu Richtlinie> Richtliniensätze und klicken Sie auf den Pfeil ganz rechts in der Spalte Ansicht .

4. Auf der Registerkarte Autorisierungsrichtlinie> Globale Ausnahmen wird eine neue Regel erstellt (klicken Sie auf das „+“). Klicken Sie anschließend in der Spalte Bedingungen erneut auf "+" und wählen Sie das Attribut " Sitzung ANCPolicy" aus . Aktion in dieser RegelGleich - StealthWatch_Quarantine .

In der Spalte Profil> DenyAccess und optional in der Spalte Sicherheitsgruppen können Sie Ihre Sicherheitsgruppe angeben (z. B. Gäste oder Marketingabteilung). Speichern Sie abschließend die Änderungen.

5. Auf der Registerkarte Vorgänge> Live-Protokolle (RADIUS oder TACACS) können Sie die Protokolle nach Benutzer oder Adresse anzeigen. Angenommen, wir finden den Benutzer wesley.

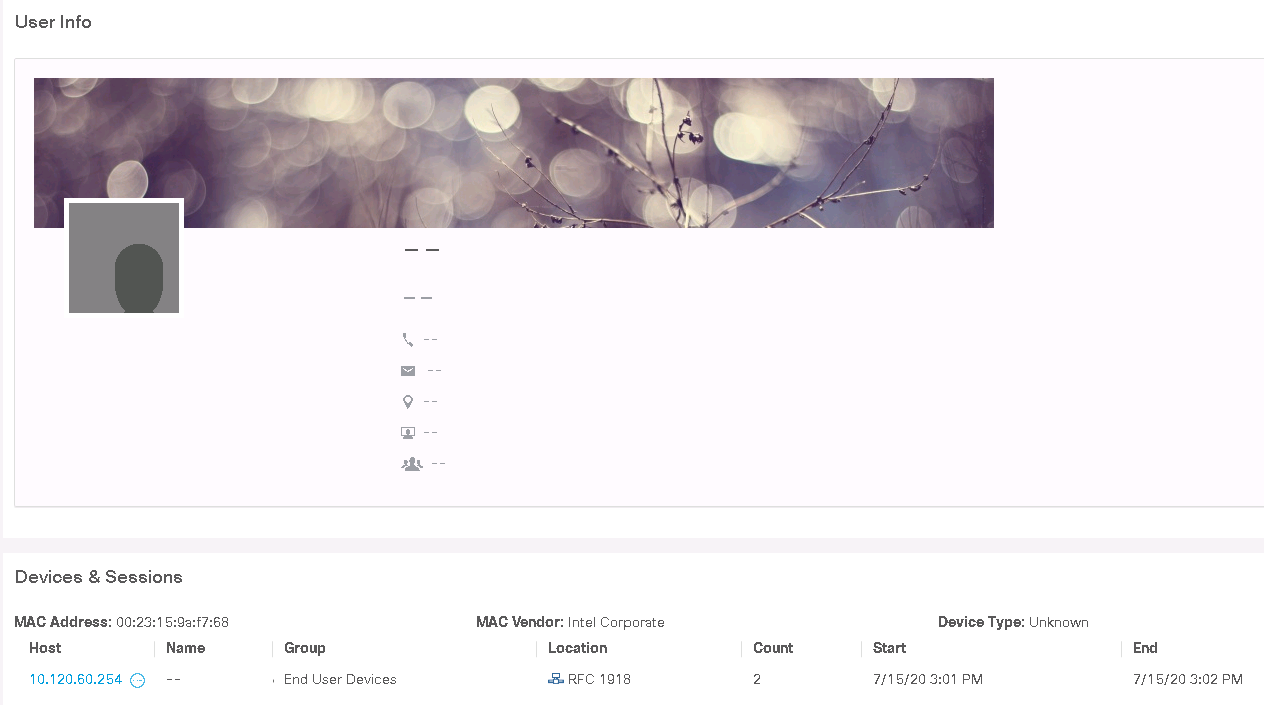

6. Gehen Sie zur StealthWatch-Weboberfläche und suchen Sie diesen Benutzer auf der Registerkarte Monitor> Benutzer .

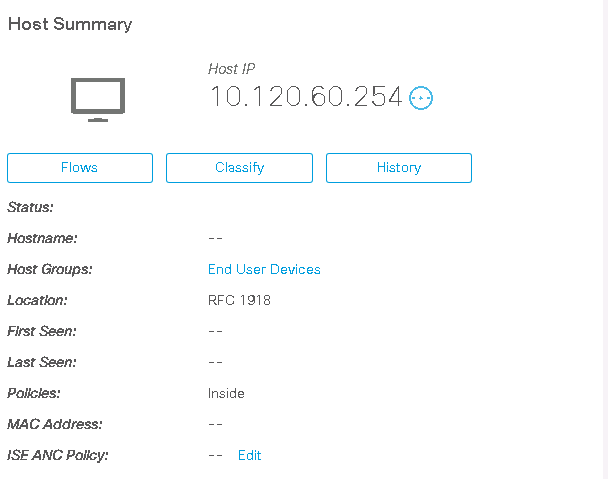

7. Gehen Sie zu seinem Host, indem Sie auf die IP-Adresse klicken.

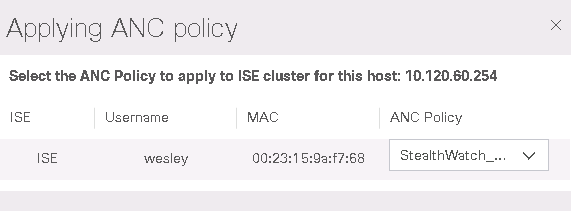

8. In ISE ANC - Politik, wählen Sie Bearbeiten> StealthWatch_Quarantine> Speicher... Der Host wird bis zur weiteren Untersuchung unter Quarantäne gestellt.

Darüber hinaus kann die ANC-Richtlinie die Aktionen port_shutdown (Herunterfahren eines Netzwerkgeräteports) und port_bounce (Herunterfahren / kein Herunterfahren eines Geräts) verwenden. Wenn sich die Malware beispielsweise über ein gesamtes VLAN verteilt hat, ist es logischer und schneller, den Port auf dem Switch auf Zugriffsebene zu deaktivieren, als jeden Host unter Quarantäne zu stellen.

Fazit

So wie Cisco StealthWatch eine anständige Lösung zur Überwachung von Sicherheitsvorfällen ist, ist Cisco ISE eine hervorragende Lösung für die Benutzerzugriffskontrolle. Die Integration dieser beiden Lösungen funktioniert wirklich und ermöglicht es Ihnen, die Reaktionszeit auf Informationssicherheitsvorfälle zu minimieren.

In Kürze verspricht Cisco, eine ausgewählte Reaktion auf ausgewählte Vorfälle hinzuzufügen und ANC-Richtlinien auf diese anzuwenden, oder Sie können selbst ein Skript schreiben. Sowohl StealthWatch als auch ISE verfügen über eine offene REST-API . Diese automatische Integration sollte jedoch erst nach einer langen Zeit konfiguriert werden, wenn StealthWatch die richtigen Modelle für das Hostverhalten erstellt hat und die Anzahl der falsch positiven Ergebnisse minimal ist.

Weitere Informationen zur Cisco StealthWatch finden Sie auf der Website . In naher Zukunft planen wir mehrere weitere technische Veröffentlichungen zu verschiedenen Informationssicherheitsprodukten. Wenn Sie an diesem Thema interessiert sind, bleiben Sie auf unseren Kanälen ( Telegramm , Facebook , VK , TS Solution Blog ) auf dem Laufenden !