Am Mittwoch, dem 15. Juli, geriet Twitter ins Chaos, als die Berichte der berühmtesten Persönlichkeiten der Welt, Unternehmensleiter und Prominente, auf betrügerische Bitcoin-Sammelseiten verweisen. Laut Twitter war der Angriff möglich, weil jemand einen Mitarbeiter des Unternehmens dazu gebracht oder gezwungen hat, ihm Zugriff auf die internen Verwaltungstools der Plattform zu gewähren. In diesem Artikel werde ich versuchen, diesen Angriff zeitlich zu planen und auf die Beweise hinzuweisen, wer möglicherweise dahinter steckt.

Der erste Beweis für den Angriff wurde gegen 15:00 Uhr EST (UTC-5; Sommer-UTC-4) für die Öffentlichkeit sichtbar, als im Konto des Kryptowährungsaustauschs Binance die Meldung erschien, dass der Austausch mit der Organisation CryptoForHealth zusammengearbeitet hatte, um 5.000 Bitcoins an Bedürftige zu verteilen. und auch einen Link, über den Menschen Spenden senden können.

Einige Minuten später erschienen ähnliche Tweets in den Konten anderer Kryptowährungsbörsen sowie in den Konten des US-Präsidentschaftskandidaten Joe Biden, des Amazon-Chefs Jeff Bezos, des ehemaligen US-Präsidenten Barack Obama, des Tesla-CEO Elon Musk, des ehemaligen New Yorker Bürgermeisters Michael Bloomberg und des Investors Warren Buffett.

Es scheint lächerlich, dass jemand diesen Anfragen wirklich glaubt und ihnen Geld sendet, aber die Analyse der BTC-Brieftasche, die von vielen gehackten Konten beworben wurde, ergab, dass in den letzten 24 Stunden 383 Transaktionen verarbeitet und fast 13 Bitcoins erhalten wurden, was ungefähr gleich ist 117.000 US-Dollar.

Twitter veröffentlichte eine Erklärung, dass „bei einigen unserer Mitarbeiter ein koordinierter Social-Engineering-Angriff festgestellt wurde, der zum Zugriff auf interne Systeme und Tools führte. Wir wissen, dass Cyberkriminelle den erlangten Zugang genutzt haben, um die Kontrolle über viele beliebte (einschließlich verifizierte) Konten zu übernehmen und Nachrichten in ihrem Namen zu veröffentlichen. Wir untersuchen, welche anderen möglichen böswilligen Handlungen sie möglicherweise begangen haben oder auf welche Informationen sie zugreifen könnten, und werden die Ergebnisse teilen, sobald wir sie erhalten. “

Es gibt starke Anzeichen dafür, dass der Angriff von Personen durchgeführt wurde, die sich traditionell auf das Hacken sozialer Netzwerke durch "SIM-Tausch" spezialisiert haben - eine zunehmend verbreitete Art von Straftaten, zu denen Bestechung, Hacking oder Zwang von Mitarbeitern von Mobilfunkbetreibern oder sozialen Netzwerken gehören, um Zugang zum Konto des Opfers zu erhalten.

Zahlen aus der SIM-Swapping-Community lieben es, den Zugriff auf soziale Konten von sogenannten abzufangen. Kategorie "OG". OG oder Original Gangster sind kurze Kontonamen wie @B oderJoe... Ein solches Konto erhöht den Status, den Einfluss und das soziale Gewicht in den Kreisen der Hacker, die am SIM-Austausch beteiligt sind, da Sie manchmal mehrere tausend Dollar für den Weiterverkauf solcher Konten erhalten können.

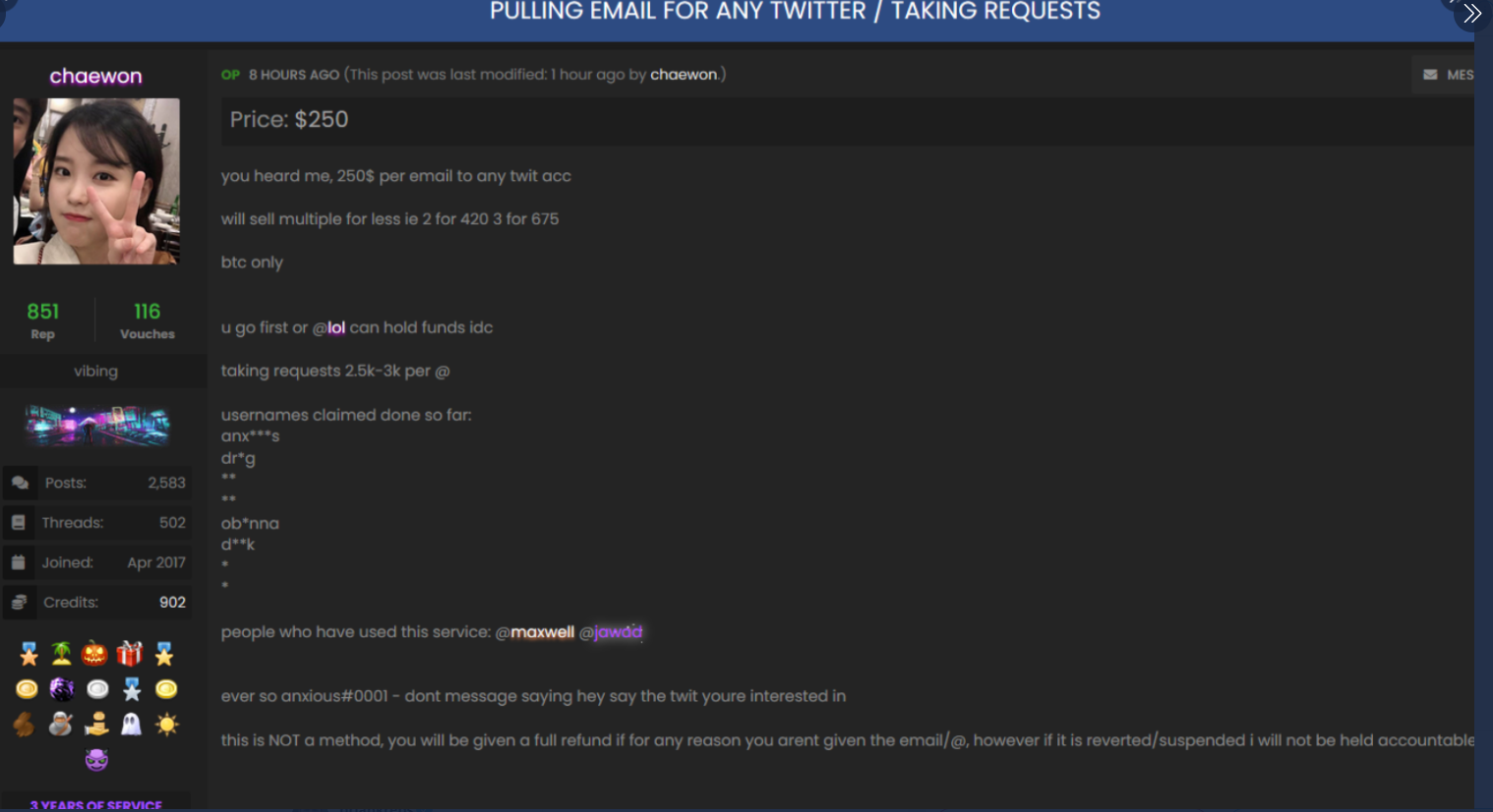

In den Tagen vor dem Angriff am Mittwoch gab es im Internet Anzeichen dafür, dass einige Mitglieder der Hacking-Community die Möglichkeit verkauften, die mit einem Twitter-Konto verknüpften E-Mails zu ändern. In einem Beitrag im OGusers-Forum, der sich dem Hacken von Konten widmet, hat Benutzer Chaewon die Möglichkeit beworben, eine bestimmte E-Mail für 250 US-Dollar an ein Twitter-Konto zu binden und für 2000 bis 3000 US-Dollar auf Konten zuzugreifen.

„Dies ist keine spezielle Methode. Wenn Sie keine E-Mail erhalten, erstatten wir Ihnen Ihr Geld zurück. Wenn das Konto gesperrt wird, sind wir nicht verantwortlich ", schrieb Chaewon in einem Beitrag mit dem Titel" Twitter Spoofing Requests ".

Stunden bevor die Aufrufe zur Spende von Bitcoins auf den Konten von Krypto-Börsen und berühmten Personen auf Twitter auftauchten, konzentrierten sich die Angreifer darauf, mehrere OG-Konten zu hacken, darunter "@ 6".

Das Konto gehörte früher dem verstorbenen Adrian Lamo , der als "obdachloser Hacker" bekannt ist, der sich in das Netzwerk der New York Times gehackt und an die US-Behörden Bradley Manning übergeben hat , einen Militärmann, der Dokumente mit unterschiedlichem Geheimhaltungsgrad an die WikiLeaks-Website übergeben hat. @ 6 wird jetzt von Lamos langjährigem Freund, Sicherheitsforscher undTelefon-Phreaker, der in dieser Geschichte darum gebeten hat, Lucky225 genannt zu werden.

Lucky225 teilte mit, dass er kurz vor 14 Uhr ET am Mittwoch einen Code zur Bestätigung des Zurücksetzens des Passworts für Konto @ 6 über Google Voice erhalten habe. Lucky225 gab an, zuvor das Senden von SMS-Benachrichtigungen für die mehrstufige Autorisierung verboten und Zeitcodes verwendet zu haben, die von der mobilen Anwendung generiert wurden.

Da die Angreifer jedoch die mit dem @ 6-Konto verknüpfte E-Mail-Adresse ändern und die mehrstufige Autorisierung deaktivieren konnten, wurde ein einmaliger Bestätigungscode an sein Google Voice-Konto und an die von den Angreifern registrierte neue E-Mail gesendet.

"Der Angriff wurde aufgrund der Tatsache durchgeführt, dass es mit den Verwaltungstools von Twitter anscheinend möglich ist, die E-Mail-Adresse eines jeden Benutzers zu aktualisieren, ohne ihm Benachrichtigungen zu senden", sagte Lucky225. "Daher können Angreifer die Erkennung vermeiden, indem sie zuerst die E-Mail-Adresse des Kontos aktualisieren und dann die Zwei-Faktor-Authentifizierung aktivieren."

Lucky225 sagte, dass er immer noch keine Möglichkeit habe zu überprüfen, ob Tweets von seiner Adresse gesendet wurden, nachdem er gehackt wurde, da er noch keinen Zugriff darauf hat (er hat diese ganze Episode in einem Beitrag auf der Website detailliert analysiert Mittel ).

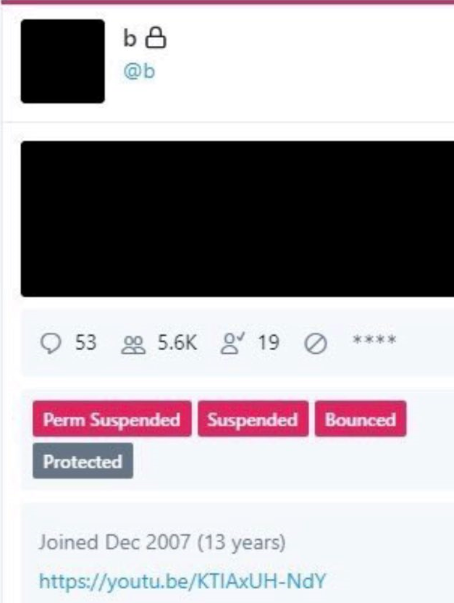

Ungefähr zur gleichen Zeit, als @ 6 weggenommen wurde, wurde ein anderes Konto, @B, übernommen. Dann begann jemand, Bilder des Twitter-Administrationsbereichs zu veröffentlichen, in denen das @ B-Konto angezeigt wurde.

Als Reaktion darauf entfernte Twitter alle Screenshots seiner internen Tools von der Plattform und blockierte in einigen Fällen vorübergehend Konten.

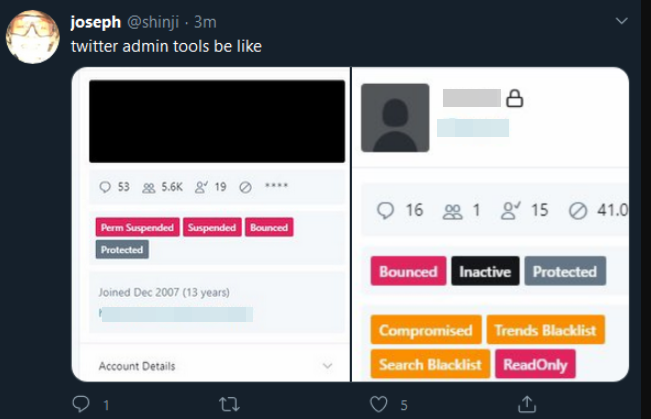

In einem weiteren Konto -Shinji- auch Bilder von internen Twitter-Tools hochgeladen. Einige Minuten vor dem Verbot veröffentlichten sie einen Tweet, in dem sie aufgefordert wurden, @ 6 zu abonnieren, ein Konto, das Lucky225 gestohlen worden war.

Hier und hier im Internetarchiv können Sie zwischengespeicherte Versionen von Tweets herunterladenShinjivor dem Angriff am Mittwoch. Sie zeigen, dass der Benutzer behauptet, zwei OG-Konten auf Instagram zu besitzen - "j0e" und "dead".

Eine Sicherheitsquelle von einem der größten US-Mobilfunkbetreiber teilte uns mit, dass die Konten "j0e" und "dead" an einen berüchtigten SIM-Swap-Hacker mit dem Spitznamen PlugWalkJoe gebunden sind. Forscher haben PlugWalkJoe überwacht, da angenommen wird, dass es im Laufe der Jahre mehrere SIM-Swaps durchgeführt hat, gefolgt von großen Mengen an Bitcoin-Diebstahl.

Schauen wir uns nun das Profilbild in einem anderen Kontoarchiv anShinji(unten). Das Bild entspricht dem Screenshot vom Mittwoch, als Joseph / @ Shinji Schnappschüsse der internen Tools von Twitter im Feed veröffentlichte.

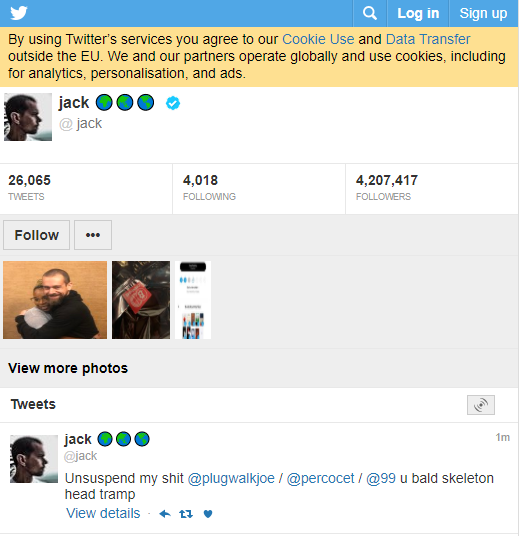

Unsere Quelle sagte, dass diese Person eine der Schlüsselpersonen in der SIM-Tauschgruppe namens ChucklingSquad war. Dies wird angenommen, dass sie auf Twitter berücksichtigt haben Jack Dorsey [Schöpfer von Twitter / prim.perev.] Letztes Jahr . Wired schrieb, dass der AccountJackwurde weggenommen, als Hacker den Austausch von SIM-Karten des AT & T-Betreibers organisierten - die Nummer dieses Anbieters ist an Dorseys Konto gebunden.

Ein Tweet, der von Jack Dorseys Account gesendet wurde, als er gehackt wurde, erwähnt PlugWalkJoe und andere Mitglieder des Chuckling Squad.

Eine Quelle aus der mobilen Sicherheitsbranche berichtete uns, dass PlugWalkJoe im wirklichen Leben Joseph James Connor ist, ein 21-jähriger Einwohner von Liverpool. Er ist jetzt in Spanien, wo er an der Universität studiert hat, und konnte aufgrund von Reisebeschränkungen im Zusammenhang mit dem Coronavirus noch nicht nach Hause zurückkehren.

Die Quelle sagte, PlugWalkJoe werde geprüft und eine Ermittlerin wurde angeheuert, um ihn kennenzulernen und ihn zum Video-Chat zu überreden. In dem in diesem Chat aufgezeichneten Video fanden die Ermittler dann einen charakteristischen Pool.

Die Quelle sagte, dass der Pool auf dem Foto auf PlugWalkJoes Instagram, instagram.com/j0e, genau der gleiche ist, den sie im Video-Chat gesehen haben.

Wenn PlugWalkJoe direkt am Twitter-Hack beteiligt war, erscheint es angemessen, dass dies teilweise dank Social Engineering aufgedeckt wurde. Vielleicht sollten wir dankbar sein, dass Twitter-Hacker nicht auf etwas Ehrgeizigeres abzielten, wie etwa die Einmischung in Wahlen oder den Zusammenbruch der Finanzmärkte oder den Versuch, durch falsche und spaltende Aussagen von Weltführern einen Krieg zu beginnen.

Es ist auch klar, dass dieser Twitter-Hack Hackern Zugriff auf die Korrespondenz zwischen Konten ermöglichen könnte - und diese Informationen können kaum überschätzt werden, obwohl sie wahrscheinlich verschiedene Einzelpersonen und Organisationen interessieren, von Staaten über Unternehmensspione bis hin zu Erpressern.

Siehe auch: