- Begrenzen Sie die Anzahl der Stellen und angewandten Technologien zum Konvertieren eines elektronischen Dokuments in ein analoges.

- Begrenzen Sie die Anzahl der Plätze und den Personenkreis, der sich mit dem Inhalt analoger Dokumente vertraut machen darf.

- Rüsten Sie Orte für die Einarbeitung in den Inhalt eines analogen Dokuments mit Videoaufzeichnung und visueller Steuerung aus

- usw.

Zusätzlich zu den hohen Kosten reduziert der Einsatz solcher Methoden die Effizienz der Arbeit mit Dokumenten erheblich.

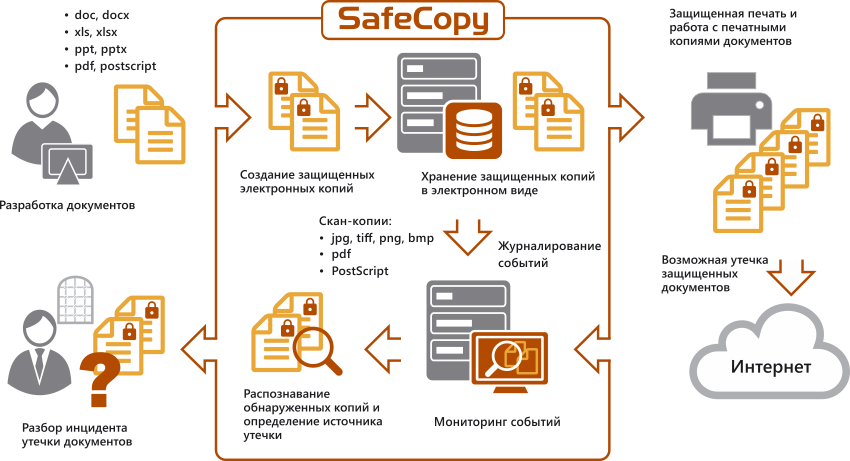

Ein Kompromiss kann die Verwendung unseres SafeCopy- Produkts sein .

Dokumentschutzprinzip

Mit SafeCopy wird für jeden Empfänger eine eindeutige Kopie des Dokuments erstellt, in die mithilfe affiner Transformationen versteckte Markierungen eingefügt werden. In diesem Fall kann sich der Abstand zwischen Zeilen und Zeichen des Textes, die Neigung der Zeichen usw. geringfügig ändern. Der Hauptvorteil einer solchen Kennzeichnung besteht darin, dass sie nicht entfernt werden kann, ohne den Inhalt des Dokuments zu ändern. Wasserzeichen werden mit normaler Farbe abgewaschen. Dieser Trick funktioniert nicht bei affinen Transformationen.

Kopien werden in gedruckter Form oder im elektronischen PDF-Format an die Empfänger ausgegeben. Im Falle einer durchgesickerten Kopie kann der Empfänger zuverlässig anhand der eindeutigen Verfälschungen identifiziert werden, die in jede Kopie eingefügt werden. Da der gesamte Text markiert ist, reichen hierfür nur wenige Absätze aus. Der Rest der Seite fehlt / ist faltig / mit einer Handfläche bedeckt / mit Kaffee gefüllt (unterstreichen Sie das Notwendige). Was wir einfach nicht gesehen haben.

Wofür ist die Kennzeichnung nützlich?

Schutz vertraulicher Dokumente . Das Szenario ist oben beschrieben. Kurz: Wir haben die Kopien markiert, sie den Empfängern und vdim gegeben. Sobald eine Kopie des Dokuments „an nicht autorisierten Orten auftauchte“, verglichen sie es mit allen markierten Kopien und identifizierten umgehend den Eigentümer der „deklarierten Kopie“.

Um die Spyena zu bestimmen, überlagern wir nacheinander die "beworbene Kopie" auf der Kopie jedes Empfängers des Dokuments. Wer einen höheren Prozentsatz an Übereinstimmungen von Pixeln hat, ist ein Spion. Aber es ist besser, es einmal auf dem Bild zu sehen.

Die Überlagerung der "beworbenen Kopie" aller markierten Kopien erfolgt nicht manuell, sondern automatisch. Beschriftete Kopien werden nicht im System gespeichert, um keine Gigabyte Festplatte zu verschwenden. Das System speichert nur eine Reihe eindeutiger Markierungsfunktionen für jeden Empfänger und generiert sofort Kopien.

Authentifizierung von Dokumenten . Bei Vicki können Sie sich über die Methoden zur Herstellung sicherer Druckprodukte informieren . Tatsächlich läuft es darauf hinaus, Formen mit verschiedenen Arten von Markierungen herzustellen - Wasserzeichen, Spezialtinte usw. Beispiele für solche Produkte sind Banknoten, Versicherungspolicen, Führerscheine, Pässe usw. Solche Produkte können nicht mit einem herkömmlichen Drucker hergestellt werden. Darauf können Sie jedoch ein Dokument mit affinen Texttransformationen drucken. Was tut es?

Durch Drucken eines Formulars mit unsichtbaren Textmarkierungen können Sie die Echtheit einfach durch das Vorhandensein von Markierungen überprüfen. Gleichzeitig ermöglicht die Eindeutigkeit der Kennzeichnung nicht nur die Überprüfung der Echtheit, sondern auch die Feststellung einer bestimmten Person oder juristischen Person, an die das Formular übertragen wurde. Wenn keine Markierung vorhanden ist oder ein anderer Empfänger angezeigt wird, ist das Formular gefälscht.

Eine solche Kennzeichnung kann sowohl unabhängig, beispielsweise für strenge Meldeformulare, als auch in Verbindung mit anderen Schutzmethoden, beispielsweise zum Schutz von Pässen, verwendet werden.

Übertreter vor Gericht bringen... Große Lecks kosten Unternehmen viel Geld. Um den Täter zu bestrafen, ist er nicht auf einen Verweis beschränkt, sondern muss vor Gericht gestellt werden. Wir haben unseren Schutz von Dokumenten patentiert, damit die SafeCopy-Ergebnisse vor Gericht als Beweismittel akzeptiert werden.

Welche Kennzeichnung kann nicht?

Das Markieren ist kein Allheilmittel im Kampf gegen Datenlecks und den Schutz von Kopien von Dokumenten. Bei der Implementierung in Ihrem Unternehmen ist es wichtig, drei wichtige Einschränkungen zu kennen: Das

Markieren schützt das Dokument und nicht den Text . Der Text kann gespeichert und nacherzählt werden. Text von einer markierten Kopie kann umgeschrieben und im Messenger gesendet werden. Nichts wird Sie vor diesen Bedrohungen retten. Es ist wichtig zu verstehen, dass in der Welt der totalen Fälschung das Ablassen nur eines Teils des Textes eines Dokuments nichts anderes als elektronischer Klatsch ist. Damit ein Abfluss wertvoll ist, muss er Daten enthalten, mit denen die Echtheit der zusammengeführten Informationen überprüft werden kann - ein Siegel, eine Unterschrift usw. Und hier wird die Kennzeichnung schon nützlich sein.

Das Markieren verbietet nicht das Kopieren und Fotografieren von Kopien des Dokuments... Wenn jedoch Scans oder Fotos von Dokumenten "auftauchen", hilft sie bei der Suche nach dem Übertreter. Im Wesentlichen ist der Kopierschutz vorbeugender Natur. Die Mitarbeiter wissen, dass sie sie garantiert anhand von Fotos und Kopien von Dokumenten identifizieren und bestrafen können, und suchen entweder nach anderen (mühsameren) Möglichkeiten, um sie zu "entwässern", oder lehnen sie vollständig ab.

Die Markierung bestimmt, wessen Kopie durchgesickert ist, nicht wer sie durchgesickert ist... Ein Beispiel aus dem Leben - ein Dokument ist durchgesickert. Die Markierung zeigte, dass eine Kopie von Ivan Neudachnikov durchgesickert war (Vor- und Nachname geändert). Der Sicherheitsdienst leitet eine Untersuchung ein und es stellt sich heraus, dass Ivan das Dokument in seinem Büro auf dem Tisch liegen ließ, wo der Eindringling ein Foto davon gemacht hat. Ivan - ein Verweis, der Sicherheitsdienst - eine Suche nach den Tätern unter den Menschen, die das Büro von Neudachnikov besuchten. Eine solche Suche ist nicht trivial, aber einfacher als eine Suche unter Personen, die die Büros aller Empfänger des Dokuments besucht haben.

Mischen, aber nicht schütteln

Wenn Sie das Etikettiersystem nicht in andere Unternehmenssysteme integrieren, beschränkt sich der Anwendungsbereich höchstwahrscheinlich nur auf den Papierworkflow, der im Laufe der Jahre immer kleiner wird. In diesem Fall kann die Verwendung der Kennzeichnung kaum als bequem bezeichnet werden - Sie müssen jedes Dokument manuell herunterladen und Kopien dafür erstellen.

Wenn Sie das Kennzeichnungssystem jedoch Teil der gesamten IT- und Informationssicherheitslandschaft machen, macht sich ein Synergieeffekt bemerkbar. Die folgenden Integrationen sind am nützlichsten:

Integration mit EDMS . Das EDMS unterscheidet eine Teilmenge von Dokumenten, die markiert werden müssen. Jedes Mal, wenn ein neuer Benutzer ein solches Dokument vom EDMS anfordert, erhält er eine beschriftete Kopie.

Integration in Druckmanagementsysteme... Druckverwaltungssysteme fungieren als Proxy zwischen den PCs der Benutzer und den Druckern in einer Organisation. Sie können feststellen, dass das zum Drucken gesendete Dokument eine Kennzeichnung erfordert, z. B. durch das Vorhandensein eines vertraulichen Etiketts in den Dateiattributen oder durch das Vorhandensein der Datei im Unternehmensrepository für vertrauliche Dokumente. In diesem Fall erhält der Benutzer, der das Dokument zum Drucken gesendet hat, eine markierte Kopie aus dem Druckerfach. In einem einfacheren Szenario können Sie einen separaten virtuellen Drucker erstellen und Dokumente senden, an die gestempelte Kopien aus dem Fach kommen.

Integration mit E-Mail... Viele Organisationen können keine E-Mails zum Versenden vertraulicher Dokumente verwenden, aber diese Verbote werden häufig verletzt. Irgendwo wegen Nachlässigkeit, irgendwo wegen einer engen Frist oder direkter Anweisungen des Managements. Um zu verhindern, dass die Informationssicherheit im Rad des Fortschritts steckt und dem Unternehmen Geld einbringt, schlagen wir vor, das folgende Szenario zu implementieren, mit dem Sie sicher per interner E-Mail senden und beim Versenden von Dokumenten per Kurier sparen können.

Beim Senden eines Dokuments fügt der Benutzer ein Zeichen für die Notwendigkeit der Markierung hinzu. In unserem Fall ist dies eine geschäftliche E-Mail-Adresse. Der Mailserver, der einen Brief mit einem solchen Zeichen empfängt, erstellt für jeden Empfänger Kopien aller Anhänge und sendet sie anstelle der ursprünglichen Anhänge. Dazu wird auf dem Mailserver eine Markierungssystemkomponente installiert. Bei Microsoft Exchange spielt es die Rolle des sogenannten. Transportmittel. Diese Komponente beeinträchtigt die Arbeit des Mailservers nicht.