Es gibt zwei Möglichkeiten, den Besitzer eines Smartphones mit nervigen Anzeigen für immer glücklich zu machen. Im ersten Fall schreibt die Anwendung die Werbelast auf die Systempartition und hackt das Smartphone mithilfe einer der Methoden zum Abrufen von Root-Rechten. Die zweite Möglichkeit besteht darin, dass der Hersteller bereits Werbung in das Telefon integriert hat: Meistens geschieht dies mit kostengünstigen Geräten. Laut Kaspersky Lab beschäftigen sich bis zu 15% der Benutzer, die auf Adware stoßen, mit System-Adware. Zusätzlich zu aufdringlichen Bannern können die meisten Module alles auf das Smartphone eines Benutzers herunterladen, einschließlich Malware.

Die Funktionalität einiger Module ist beeindruckend. Zum Beispiel ist Trojan-Dropper.AndroidOS.Agent.pe in die Systemanwendung eingebettet, die für das Zeichnen der Schnittstelle verantwortlich ist. Diese kann im Grunde genommen nicht entfernt werden, während das Telefon funktioniert. Der im April untersuchte xHelper- Trojaner macht dasselbe . Trojan.AndroidOS.Sivu.c deckt legitime Anwendungen oder den Startbildschirm mit Bannern ab, zeigt Werbung in Benachrichtigungen an, kann aber auch beliebigen Code auf ein Smartphone herunterladen und installieren. Trojan-Downloader.AndroidOS.Facmod.a ist in das SystemUI-Modul eingebettet. Es ist standardmäßig in einigen Smartphones vorhanden. Es kann einen vom Benutzer unbemerkten Browser öffnen und Seiten mit Anzeigen laden.

In dem Bericht werden auch "Vendor Ad Units" erwähnt. Insbesondere ein solches Geschäftsmodellwird in einer Reihe von Modellen von Xiaomi verwendet. Wir haben ähnliche Funktionen in Meizu-Smartphones gefunden, aber das dortige Anzeigenmodul konnte zusätzlich zur üblichen Anzeige von Bannern JavaScript-Code herunterladen und ausführen.

Die Studie analysiert auch andere fragwürdige Codeteile, die in Meizu-Smartphones gefunden wurden. Die allgemeine Schlussfolgerung lautet: Wir können davon ausgehen, dass das Werbegeschäftsmodell existiert, aber bei einigen Smartphones ist der dafür verantwortliche Code einfach gefährlich. Zumindest kann ein Anbieter damit von der Anzeige von Bannern, der Installation gesponserter Apps und vielem mehr profitieren. Wenn Angreifer jedoch irgendwie Zugriff auf das Werbenetzwerk erhalten, können Bannerfunktionen leicht zu einer Hintertür werden.

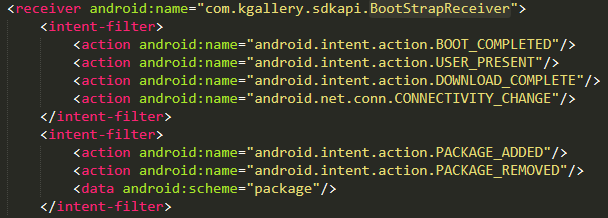

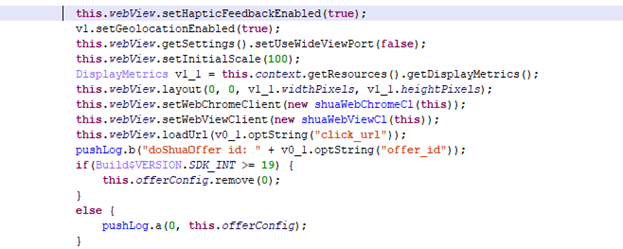

Erwähnenswert sind auch aktuelle Forschungsergebnissevon Malwarebytes: Die Experten fanden eine in die Anwendung integrierte Hintertür zum Verwalten von Einstellungen auf einem Smartphone mit Android 7.1. Der Funktionsumfang ist dem oben beschriebenen sehr ähnlich: Herunterladen von Anwendungen, Anzeigen von Anzeigen, Kommunikation mit der Kommandozentrale zur vollständigen Kontrolle über das Gerät. Das getestete Smartphone ist billig und wird von einer Regierungsbehörde verwendet, die Geräte an die Armen verteilt. In diesem und anderen Fällen einer werkseitigen Hintertür oder Adware können Benutzer nur auf die Veröffentlichung einer benutzerdefinierten Firmware durch Enthusiasten hoffen.

Was ist sonst noch passiert?

Die Spezialisten von Check Point Software untersuchen den Joker-Trojaner, der systematisch bei Google Play angezeigt wird. Im Januar dieses Jahres entfernten die Moderatoren des Geschäfts 17.000 Anwendungen, die mit bösartigem Code geladen waren, aber sie kommen regelmäßig in leicht modifizierter Form zurück.

Bericht ( News , Quelle in PDF ) über die Sicherheit von Routern des Deutschen Fraunhofer-Instituts. Es wurden 127 Geräte untersucht, insgesamt wurden Schwachstellen gefunden, durchschnittlich jeweils 53 kritische Probleme.

In der nächsten Version 5.1.3 wurde im Zoom-Client für Windows eine kritische Sicherheitsanfälligkeit gefunden und geschlossen. Es wurden noch keine Details veröffentlicht, aber das obige Video zeigt PoC.

Untersuchung von Schwachstellen in TP-Link Casa IP-Kameras. Nichts Ernstes, aber die Implementierung einer Webschnittstelle zum Verwalten von Geräten ermöglicht es Ihnen, Benutzeranmeldungen zu identifizieren und dann zu versuchen, ein Kennwort zu erraten, beispielsweise aus zahlreichen Lecks.

Kritische Sicherheitslücke im Adning-Plugin für WordPress-Sites.

Eine weitere Gruppe von Sicherheitslücken wurde in der Citrix Application Delivery Controller- und Citrix Gateway-Software entdeckt und geschlossen .

Eine interessante Studie über die Sicherheitslücke in Facebook, mit der jedes Foto eines Benutzers gelöscht werden konnte.