Die Sicherheitsanfälligkeit wurde erstmals am 26.06.2020 entdeckt, was der Autor sofort dem technischen Support von Dom.ru meldete. Der Autor versuchte lange und beharrlich, das Problem nicht öffentlich zu lösen, stieß jedoch bei technischen Fachleuten auf ein völliges Unverständnis. Der Anbieter versichert, dass der Fall des Autors ein Einzelfall ist, aber heute wurde das Problem aus anderen Quellen bestätigt. Der Autor veröffentlicht keine personenbezogenen Daten von Personen und fordert keine illegalen Handlungen. Das Schreiben dieses Artikels ist eine obligatorische Maßnahme.

Wenn der Anbieter jedoch direkt sagt, dass alles in Ordnung ist, sollte die öffentlich zugängliche Beschreibung des Betriebs seiner Dienste keine Risiken tragen.

Was ist der Punkt?

Ein großer Internetprovider Dom.ru fängt den http-Verkehr des Benutzers ab und leitet ihn von Zeit zu Zeit auf seine Werbeseite anstatt auf die Zielseite weiter. Im Hauptteil der Werbeseite sendet der Anbieter einen Link zum Konfigurieren oder Abbestellen von Werbemitteilungen, der zum persönlichen Konto des Benutzers führt. Dieser Link bietet vollen Zugriff auf das persönliche Konto des Benutzers, ohne einen Benutzernamen und ein Passwort einzugeben, und ermöglicht es Ihnen, dies von überall auf der Welt aus zu tun. Die Werbeseite wird über das unverschlüsselte http-Protokoll übertragen. Dies bedeutet, dass auf einem beliebigen Knoten (oder sogar durch eine Einfügung ) zwischen Ihnen und dem Server, der für die Ausgabe von Werbeseiten (info.ertelecom.ru) verantwortlich ist, ein Leck aufgetreten sein kann , und es spielt keine Rolle, dass das persönliche Konto selbst nach dem Klicken auf den Link über https funktioniert.

Sind meine Daten durchgesickert?

Der Anbieter selbst wird es Ihnen nicht genau sagen. Wenn Sie kürzlich eine ähnliche Seite gesehen haben, die über das http-Protokoll geöffnet wurde, sind Sie anfällig für ein Leck.

Wie können Sie sich schützen?

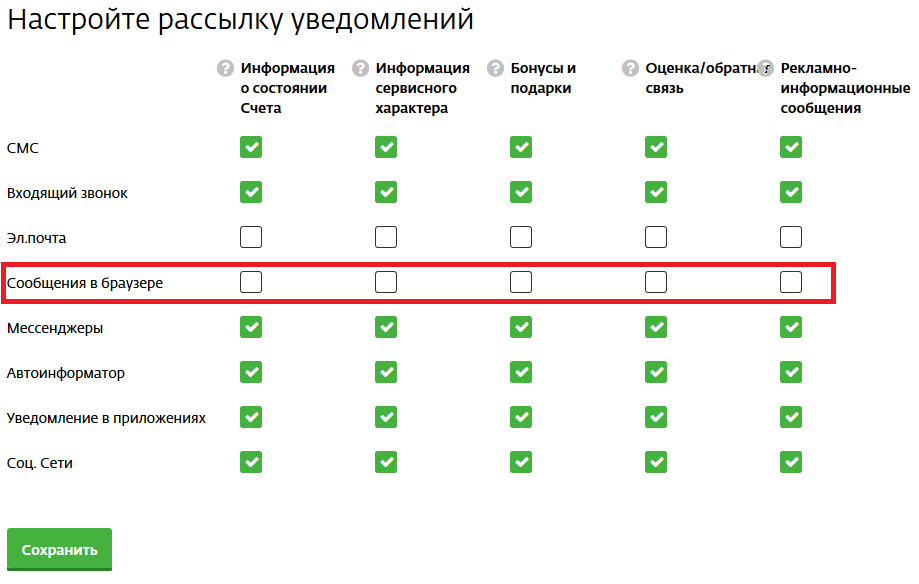

- Gehen Sie zu den Einstellungen Ihres persönlichen Kontos, wählen Sie unten auf der Seite "Benachrichtigungen von Dom.ru konfigurieren" und deaktivieren Sie zumindest alle Browserwerbung.

- Wenn Sie kürzlich eine Werbeseite gesehen haben, müssen Sie nur hoffen, dass die Daten nicht durchgesickert sind und der Anbieter den Zugriff auf die Backdoor-Links bald verweigert. Zumindest für diejenigen, die bereits "ausgesetzt" sind.

- Wenn Sie noch nie eine solche Werbung gesehen haben, können Sie nur hoffen, dass das Deaktivieren der Browserwerbung hilfreich ist. Ich habe keine verlässlichen Daten, aber Habrayuser in einem anderen Thema erwähnten, dass andere Anzeigen geschaltet wurden, obwohl die Verbindung getrennt wurde.

Einzelheiten Was könnte durchgesickert sein?

Die Sicherheitsanfälligkeit wurde erstmals am 26.06.2020 gefunden. Ich habe keine Daten darüber, wie lange diese Sicherheitsanfälligkeit vor dem 26.06.2020 aktiv war. Am 07.02.2020 erhielt ich einen Screenshot von einem anderen Abonnenten, auf dem die Seite über das https-Protokoll geöffnet wurde. Am 07.05.2020 erhielt ich einen weiteren Screenshot mit einer über http geöffneten Werbeseite, was darauf hindeutet, dass Ihre Daten möglicherweise immer noch auslaufen, auch wenn Sie haben noch nie eine Anzeigenseite gesehen. Ich habe lange und erfolglos versucht, die technischen Spezialisten des Anbieters auf das Problem aufmerksam zu machen. Im Screenshot am Ende des Artikels ist die letzte Nachricht des Anbieters an mich am 04.07.2020 eingegangen.

Und nun zum Backdoor-Link selbst. Am Ende der Werbeseite befindet sich ein Standardlink zum Abbestellen von Werbemitteilungen. So sieht es aus:

https://lk.domru.ru/settings/ppr?token=&city_id=

city_id ist eine zweistellige Zahl, Token ist eine alphanumerische Folge von 31 Zeichen.

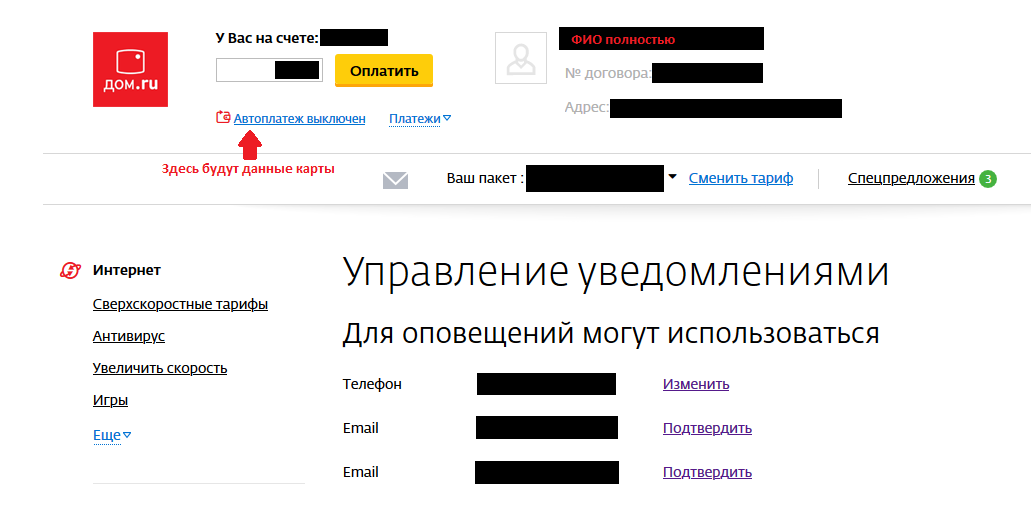

Durch Klicken auf den Link erhalten Sie vollen Zugriff auf Ihr persönliches Konto, seine Verwaltungsfunktionen wie das Ändern des Tarifs und die persönlichen Daten des Benutzers:

- Vollständiger Name

- Wohnadresse genau auf die Wohnung

- Vollständige Bankkartennummer, wenn die Karte dem Konto hinzugefügt wurde, mit nur zwei Sternchen maskiert

- Mit 4 Sternchen maskierte Telefonnummer - einfache Verknüpfung mit einer vorhandenen Telefondatenbank nach Stadt und Name

- Kundenkontostand

- Ihre TV-Einstellungen für Zusatzpakete Dienstleistungen

und andere Daten.

Vom Guten - der Anbieter bietet keinen Service wie eine Domra-Brieftasche oder eine andere Möglichkeit, Geld vom Guthaben abzuheben. Sie erhalten das Geld nur, wenn der Angreifer den Dienst einschaltet.

Die Tatsache, dass Angreifer möglicherweise andere Daten über Sie haben, manchmal recht seltene Daten, ist jedoch kein gutes Zeichen.

- Soziale Entwicklung. Der Angreifer kann sich in einem Telefongespräch mit einer Bank oder einer anderen Organisation als Sie vorstellen. Der Datensatz für das Chatten mit ihm wird jetzt erweitert.

- Telefonbetrug. Die Rede der Pseudo-Sicherheitsbeamten der Bank wird noch persönlicher. Sie werden Ihnen sagen, wo Sie wohnen und wie Ihre Bankkartennummer lautet, wobei Sie zuvor nur Ihre Telefonnummer und Ihren Namen kennen.

Ich weiß nicht, ob der Anbieter weiß, wie man http-Seiten aus dem Körper unverschlüsselter Anfragen an Socken und http-Proxy herausreißt und stattdessen Anzeigen platziert.

Außerdem weiß ich nicht, wie viele Backdoor-Links durchgesickert sein könnten, was bedeutet, wie viele davon noch verwendet werden können.

Über subjektiv

Meine persönliche Meinung ist, dass ein solcher Link hier grundsätzlich nicht existieren sollte. Auch über https übertragen. In diesem Fall sollte der Link entweder zu einem nicht angemeldeten Konto oder zu einem kleinen Abmeldeformular führen, jedoch in keinem Fall zur Vollversion Ihres persönlichen Kontos. Selbst wenn die Übertragung einer solchen Verbindung garantiert sicher ist, sind Ihre Internetnutzer zu Hause nicht immer schlau. Ein Kind, das eine solche Werbung sieht, kann seine Eltern in Form eines neuen Hochgeschwindigkeitstarifs überraschen. Der Tarif ist Highspeed, tatsächlich wurde er in der Werbung gezeigt.

Ich werde nicht spekulieren, aber selbst bei einer sicheren Übertragung des Links kann er im schlimmsten Fall sehr vielen Mitarbeitern des Anbieters zur Verfügung stehen. Ich bin nicht sicher, ob es nicht in den Zugriffsprotokollen von Anwendungsservern protokolliert ist, so wie Kennwörter nicht protokolliert werden sollten. Ich bin nicht sicher, ob das Token als praktischer Ersatz für die Benutzer-ID in diesen nicht verwendet wird. Unterstützung. Die Versuchung, einen solchen Link "nebenbei" zu verwenden, kann sehr groß sein, wenn er überall verfügbar und verfügbar ist und seine Verwendung in keiner Weise verfolgt wird. Wenn ein Anbieter solche Aktivitäten aufspürt, ist es sehr problematisch, den Schuldigen zu finden. Und am Ende lohnt es sich eindeutig nicht, unnötige Versuchungen und Risiken zu schaffen, wenn dies vermieden werden kann.

Ich werde auch nicht spekulieren, ob dies so absichtlich und nicht versehentlich geschehen ist.

Der Anbieter nennt diesen Link Pass-Through, aber ich glaube nicht. Und was denkst du?

Kirsche auf dem Kuchen, ich möchte die neueste Antwort vom Anbieter posten.

- Die Seite erscheint auf magische Weise sofort in meinem Router, und ich dachte an Zwischenknoten in der Ablaufverfolgung.

- Ich weiß nicht, wie lang die Token sind, aber ich kann mich trotzdem mit dem Token vom 26.06.2020 anmelden (nicht die Tatsache, dass es auch nicht entführt wurde). Am 07.05.2020 habe ich einen weiteren Token von meinem Konto erhalten. Beide sind gleichzeitig gültig.

- Und im Allgemeinen ist der Browser des Benutzers schuld.

Übrigens habe ich das zweite Token in einem anderen Browser bekommen.

Am 07.05.2020 hatte ich sogar das Glück, das nächste Paket auf der Router-Schnittstelle abzufangen.

Der Browser ist schuld

17:04:27.910885 IP (tos 0x28, ttl 126, id 54321, offset 0, flags [none], proto TCP (6), length 415)

___ > __: Flags [P.], cksum 0xad30 (correct), seq 1:376, ack 731, win 65534, length 375: HTTP, length: 375

HTTP/1.1 303 See Other

Cache-Control: no-cache,no-store,max-age=1

Pragma: no-cache

Expires: Thu, 01 Jan 1970 00:00:00 GMT

Connection: close

Content-Length: 13

Location: http://info.ertelecom.ru/?campId=&machine=perm&ourl=__

Am 07.06.2020 erhielt ich von einer anderen Quelle einen Bericht über das Öffnen einer Werbeseite über http.

UPD 14.07.2020. Alte Token funktionieren nicht, aber Werbung und damit ein Link, der den vollständigen Zugriff auf Ihr persönliches Konto ermöglicht, werden weiterhin über http übertragen.

Frischer Screenshot

Anstelle einer Schlussfolgerung

Ich habe immer noch keine Abneigung gegen den Anbieter, obwohl ich denke, dass viele an meiner Stelle akuten Ärger empfinden würden. Ich verstehe, dass der menschliche Faktor manchmal sehr stark sein kann. Ich habe nie Ziele verfolgt, um jemanden schlecht zu machen - hier geht es nicht um mich. Mein Ziel ist es, endlich zum Anbieter zu gelangen und Sie zu warnen. Und Sie werden Ihre Freunde und Lieben warnen.

Wie viele Unternehmen hat Dom.ru kein Bug-Bounty-Programm. Ich fordere alle Leser auf, niemals über den momentanen "schwarzen" Gewinn zu sprechen. Zunächst handeln Sie gegen Menschen wie Sie, nicht gegen das "System".

Ich möchte den Chabrowiten ein paar Fragen stellen.