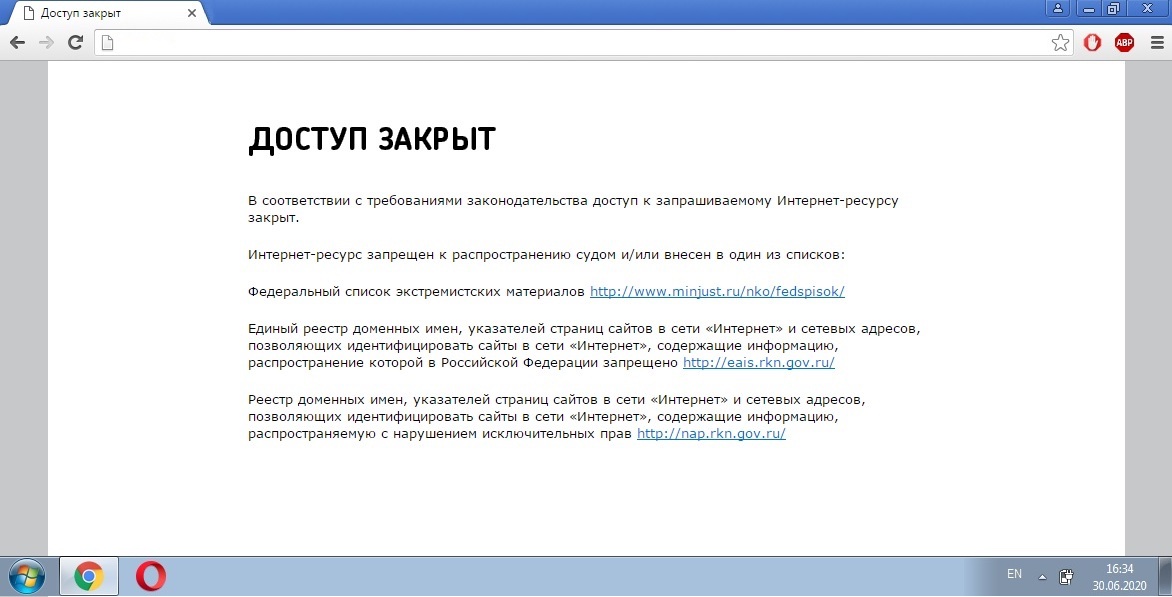

In dieser Schritt-für-Schritt-Anleitung werde ich Ihnen erklären, wie Sie Mikrotik so konfigurieren, dass verbotene Websites automatisch über dieses VPN geöffnet werden und Sie vermeiden können, mit Tamburinen zu tanzen: Sobald Sie es eingerichtet haben und alles funktioniert.

Ich habe SoftEther als VPN gewählt: Es ist genauso einfach einzurichten wie RRAS und genauso schnell. Aktiviert Sicheres NAT auf der VPN-Serverseite, es wurden keine weiteren Einstellungen vorgenommen.

Ich habe RRAS als Alternative in Betracht gezogen, aber Mikrotik weiß nicht, wie er damit arbeiten soll. Die Verbindung wird hergestellt, das VPN funktioniert, aber Mikrotik kann keine Verbindung ohne ständige Wiederverbindungen und Fehler im Protokoll aufrechterhalten.

Die Konfiguration wurde am Beispiel von RB3011UiAS-RM auf Firmware-Version 6.46.11 durchgeführt.

Nun, in der Reihenfolge, was und warum.

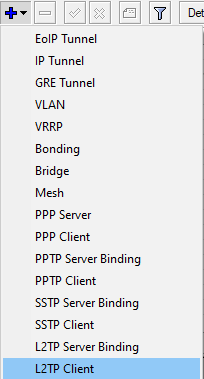

1. Stellen Sie eine VPN-Verbindung her

Als VPN-Lösung wurde natürlich SoftEther, L2TP mit einem vorinstallierten Schlüssel ausgewählt. Diese Sicherheitsstufe ist für jeden ausreichend, da nur der Router und sein Besitzer den Schlüssel kennen.

Gehen Sie zum Abschnitt Schnittstellen. Zuerst fügen wir eine neue Schnittstelle hinzu und geben dann IP, Login, Passwort und freigegebenen Schlüssel in die Schnittstelle ein. Wir drücken OK.

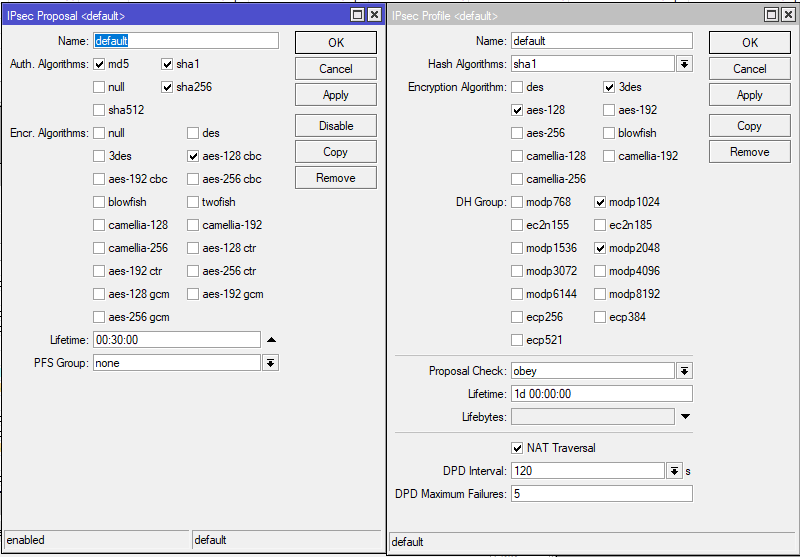

Der gleiche Befehl: SoftEther funktioniert ohne Änderung von IPSec-Vorschlägen und IPSec-Profilen. Wir berücksichtigen deren Konfiguration nicht, aber der Autor hat für alle Fälle Screenshots seiner Profile hinterlassen.

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

Für RRAS in IPSec-Vorschlägen reicht es aus, die PFS-Gruppe in "Keine" zu ändern.

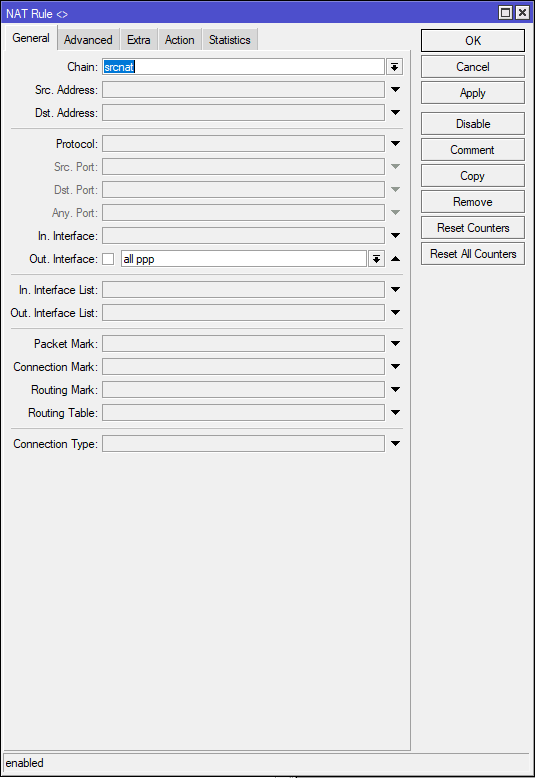

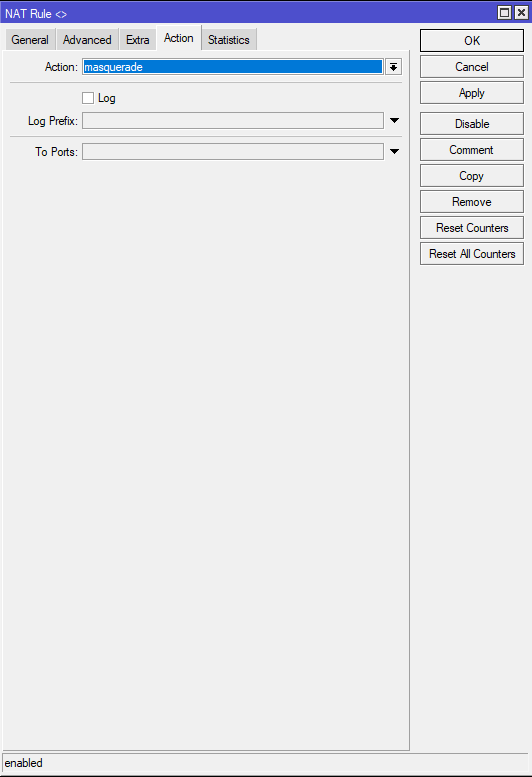

Jetzt müssen Sie sich hinter das NAT dieses VPN-Servers stellen. Dazu müssen wir zu IP> Firewall> NAT gehen.

Hier aktivieren wir die Maskerade für eine bestimmte oder alle PPP-Schnittstellen. Der Router des Autors ist mit drei VPNs gleichzeitig verbunden, also hat er dies getan:

Das gleiche gilt für den Befehl:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. Fügen Sie Mangle Regeln hinzu

Der erste Schritt besteht natürlich darin, alles zu schützen, was am wertvollsten und schutzlosesten ist, nämlich DNS- und HTTP-Verkehr. Beginnen wir mit HTTP.

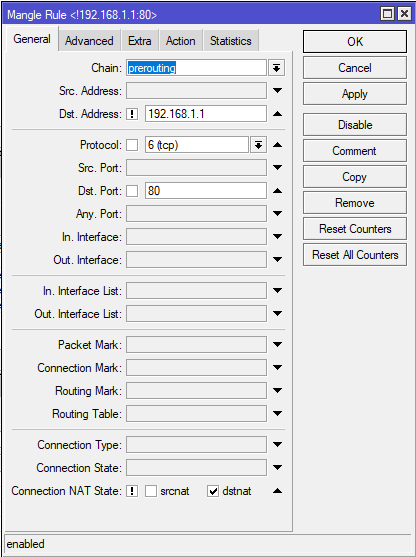

Gehen Sie zu IP → Firewall → Mangle und erstellen Sie eine neue Regel.

Wählen Sie in der Kettenregel Prerouting.

Wenn sich vor dem Router ein Smart SFP oder ein anderer Router befindet und Sie über das Webinterface im Feld Dst eine Verbindung herstellen möchten. Adresse, Sie müssen die IP-Adresse oder das Subnetz eingeben und ein negatives Vorzeichen setzen, um Mangle nicht auf die Adresse oder dieses Subnetz anzuwenden. Der Autor hat SFP GPON ONU im Bridge-Modus, sodass der Autor weiterhin die Möglichkeit hat, eine Verbindung zu seinem Webmord herzustellen.

Standardmäßig wendet Mangle seine Regel auf alle NAT-Status an. Dies macht eine Portweiterleitung auf Ihrer weißen IP unmöglich. Daher setzen wir im NAT-Status der Verbindung ein Häkchen auf dstnat und ein negatives Vorzeichen. Auf diese Weise können wir ausgehenden Datenverkehr über das VPN über das Netzwerk senden und dennoch Ports über unsere weiße IP-Adresse weiterleiten.

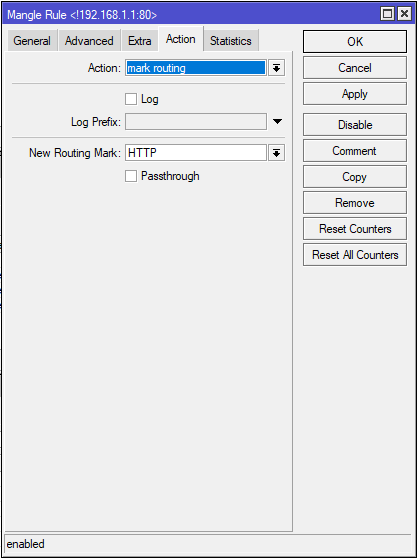

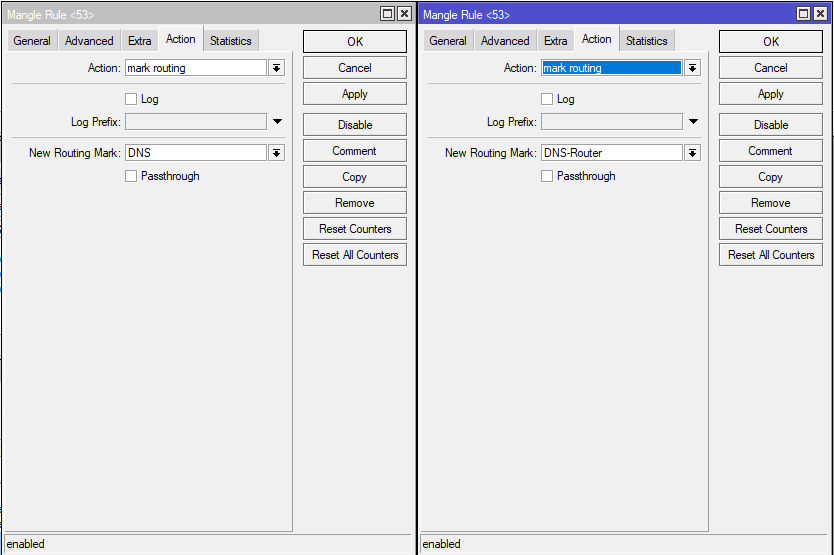

Wählen Sie als Nächstes auf der Registerkarte Aktion die Option Routing markieren aus, rufen Sie New Routing Mark auf, damit es uns in Zukunft klar ist, und fahren Sie fort.

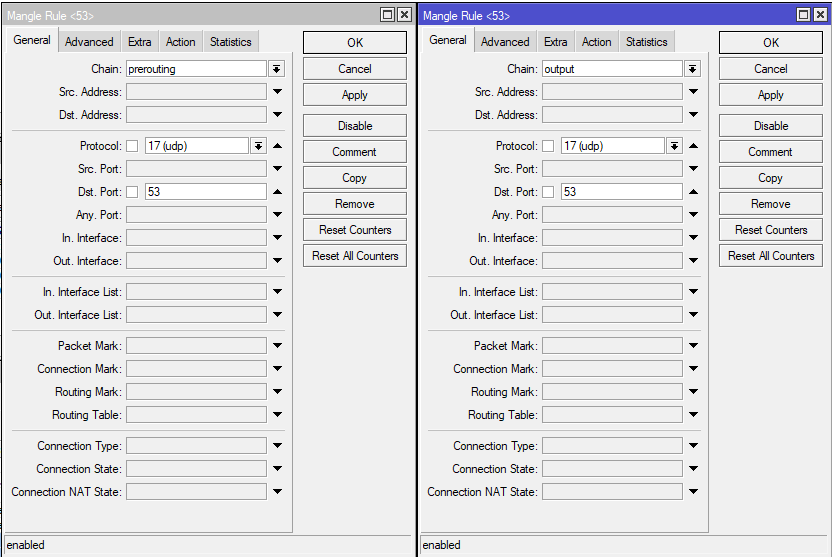

Der gleiche Befehl: Fahren wir nun mit dem DNS-Schutz fort. In diesem Fall müssen Sie zwei Regeln erstellen. Eine für den Router, die andere für an den Router angeschlossene Geräte. Wenn Sie das im Router integrierte DNS verwenden, was der Autor tut, müssen Sie es ebenfalls schützen. Daher wählen wir für die erste Regel wie oben das Ketten-Prerouting aus, für die zweite die Ausgabe. Die Ausgabe ist eine Kette, die der Router selbst mithilfe seiner Funktionalität für Anforderungen verwendet. Alles ist ähnlich wie bei HTTP, UDP-Protokoll, Port 53.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

Das gleiche gilt für die Befehle:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. Erstellen Sie eine Route über VPN

Gehen Sie zu IP → Routen und erstellen Sie neue Routen.

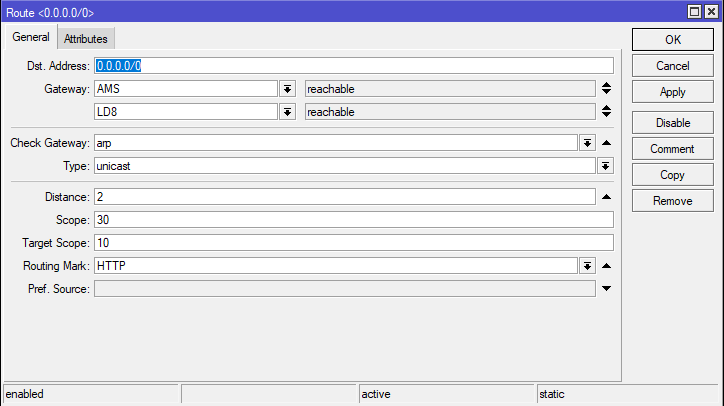

Route für das Routing von HTTP über VPN. Wir geben den Namen unserer VPN-Schnittstellen an und wählen das Routing-Zeichen.

Zu diesem Zeitpunkt können Sie bereits spüren, wie Ihr Betreiber die Einbettung von Anzeigen in Ihren HTTP-Verkehr eingestellt hat .

Das gleiche gilt für den Befehl: Die Regeln für den DNS-Schutz sehen genauso aus. Wählen Sie einfach die gewünschte Bezeichnung aus:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

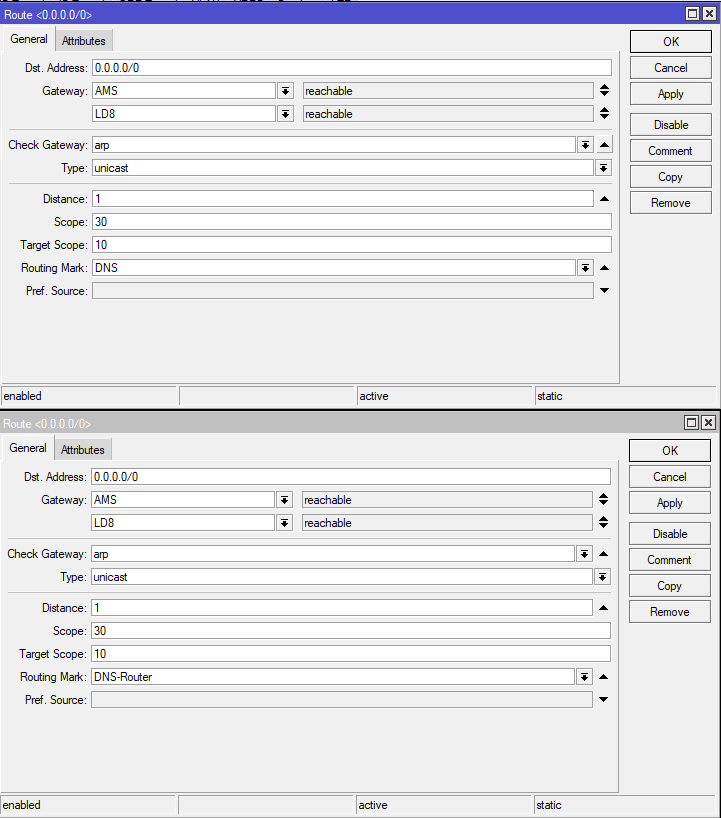

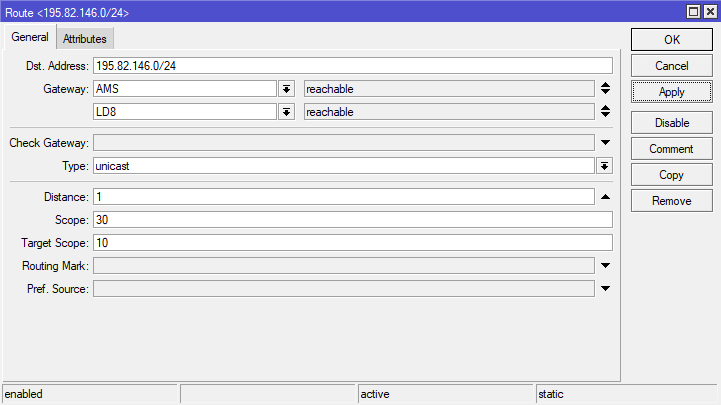

Hier haben Sie gespürt, wie Ihre DNS-Anfragen nicht mehr abgehört haben. Das gleiche gilt für die Befehle: Nun, am Ende schalte Rutracker frei. Das gesamte Subnetz gehört ihm, daher wird das Subnetz angezeigt.

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

So einfach war es, das Internet zurückzubekommen. Team: Genau wie bei einem Root-Tracker können Sie Unternehmensressourcen und andere blockierte Websites weiterleiten. Der Autor hofft, dass Sie die Bequemlichkeit schätzen, den Root-Tracker und das Unternehmensportal gleichzeitig zu betreten, ohne Ihren Pullover auszuziehen.

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org