Wie Sie bereits wissen, liegt der Fokus von Acronis heute auf der Ebene der integrierten Cyber-Abwehr. Deshalb bieten wir nicht nur direkten Datenschutz, sondern untersuchen auch mögliche Bedrohungen und Schwachstellen. Das Sicherheitscenter von Acronis CPOC analysiert den globalen Datenverkehr und unsere Experten untersuchen verschiedene Produkte - Software und Hardware.

An einer dieser Studien nahmen CISO Acronis Kevin Reed, der Sicherheitsforscher Alex Koshelev und der leitende Sicherheitsforscher Ravikant Tiwari teil. Unsere Mitarbeiter haben 4 Schwachstellen in GeoVision-Produkten entdeckt, die den Zugriff auf Sicherheitsgeräte ermöglichen - IP-Kameras und Fingerabdruckscanner.

Während einer routinemäßigen Sicherheitsüberprüfung wurde eine Hintertür mit Administratorrechten zum Verwalten von Geräten gefunden und Fakten zur Wiederverwendung derselben kryptografischen Schlüssel zur Authentifizierung über das SSH-Protokoll ermittelt. Darüber hinaus hatten Angreifer die Möglichkeit, ohne Authentifizierung auf Systemprotokolle auf dem Gerät zuzugreifen. Die gefährlichste Sicherheitsanfälligkeit ist das Fehlen eines Pufferüberlaufschutzes, der einem Angreifer die vollständige Kontrolle über das Gerät geben könnte.

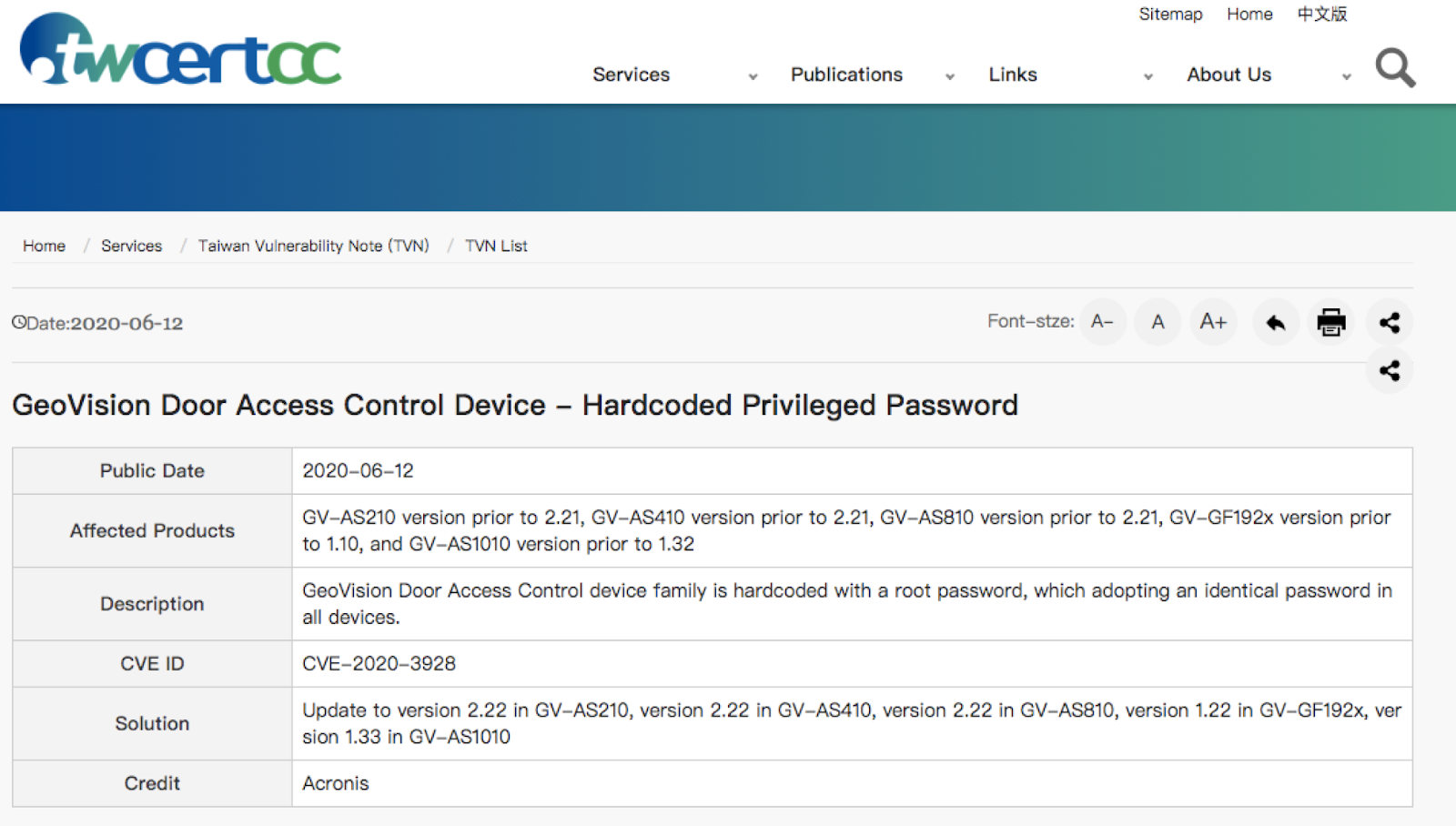

Am schlimmsten war, dass die Sicherheitslücken bereits im August 2019 entdeckt wurden. Nach ethischen Maßstäben haben wir den Hersteller benachrichtigt und auf die Veröffentlichung von Patches gewartet, um diese Probleme zu beheben. Aus irgendeinem Grund entschied sich der Hersteller jedoch, sich nicht zu beeilen, um das Problem zu beheben.

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

Welche Geräte waren betroffen?

Die entdeckten Sicherheitslücken betreffen mindestens sechs Gerätemodelle, darunter Fingerabdruckscanner, Zugangskartenscanner und Steuergeräte für Zugangskontrollsysteme. Dies sind Tausende bereits installierter und verwendeter Sicherheitssysteme, die von Betrügern und Cyberkriminellen leicht kompromittiert werden können.

Acronis-Forscher untersuchten ein Gerät eines Unternehmens in Singapur (unser CPOC befindet sich in Singapur). Potenziell gehackte Geräte wurden jedoch bereits in Shodans Liste aufgenommen, und Sie können sich den Shodan-Tracker zur Verteilung gefährlicher Geräte in verschiedenen Regionen der Welt ansehen .

Technische Details

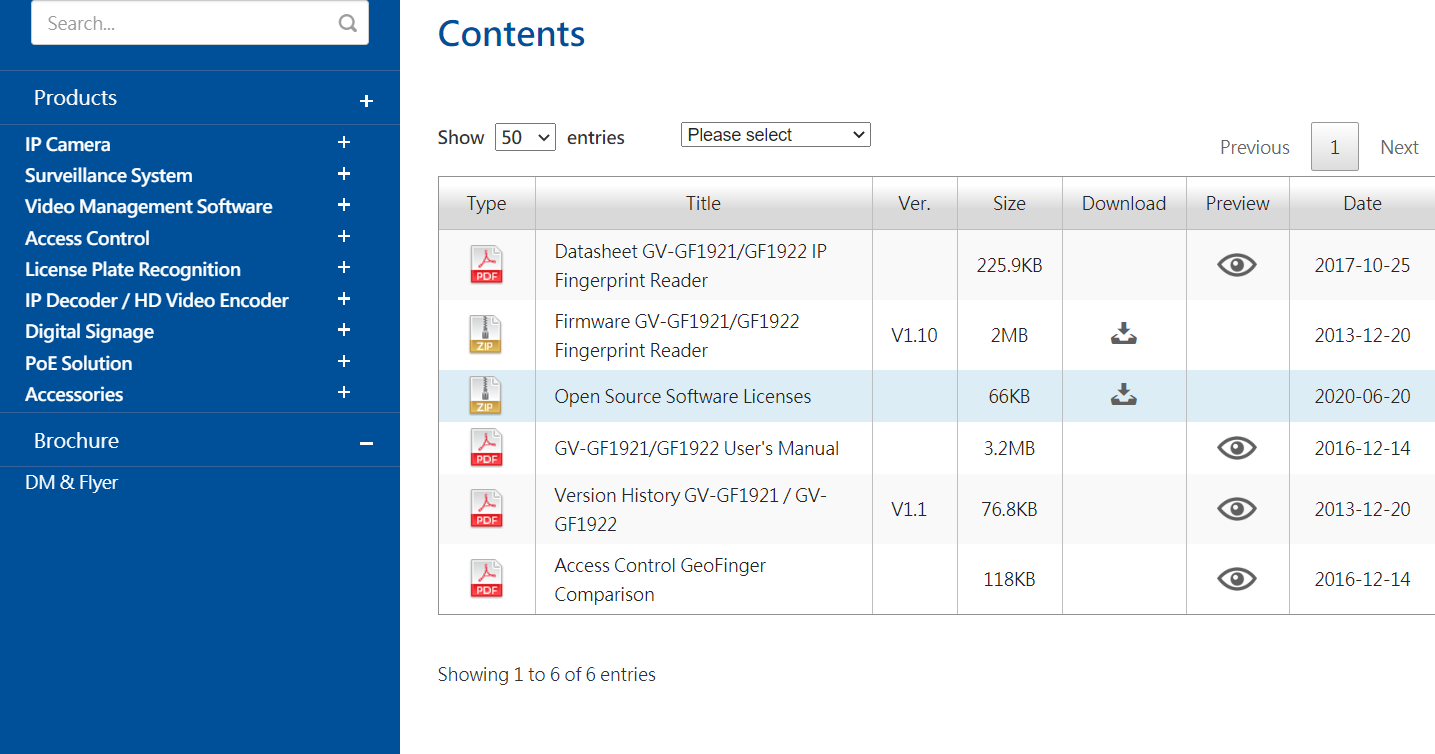

Wenn Sie in Ihrer Arbeit GeoVision-Geräte verwenden, sollten Sie die folgenden Firmware-Versionen beachten, für die das Vorhandensein von Sicherheitslücken bestätigt wurde:

1. Verfügbarkeit eines undokumentierten Standard-Logins und -Kennworts für GeoVision-Produkte (CVE-ID CVE-2020-3928 )

Sie können sich mit einem Standardbenutzernamen und einem Standardkennwort remote bei GeoVision-Geräten mit der folgenden Firmware anmelden:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) Versionen 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) Versionen 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) Version 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) Version 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) Version 1.32

Standardmäßig wird der SSH-Server auf diesen Geräten nicht ausgeführt. In der Geräteverwaltungskonsole befindet sich jedoch eine versteckte URL [https: //%3cip.of.the.device%3e/isshd.htm]. Wenn Sie diesem Link folgen, wird der Dropbear-SSH-Dienst über Port 8009 gestartet.

Ja, um eine URL anzufordern, müssen Sie das Kennwort für die Steuerkonsole des Geräts kennen. Da das Standardpaar für GeoVision-Geräte (admin: admin) meistens nicht geändert wird, ist es nicht schwierig, Root-Rechte zur Steuerung des Geräts zu erhalten.

2. Standard-Kryptografieschlüssel (CVE-ID CVE-2020-3929 )

Eine Reihe von Firmwares für GeoVision-Produkte verwenden fest codierte kryptografische Standardschlüssel für SSH- und HTTP-Verbindungen:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) Versionen 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) Versionen 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) Version 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) Version 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) Version 1.32

Da jeder einen kryptografischen Schlüssel erhalten kann, besteht das Risiko von Man-in-the-Middle-Angriffen.

3. Gefahr von Informationslecks (CVE ID CVE-2020-3930 )

GV-GF192x Firmware Mit GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) Version 1.10 können Sie ohne jegliche Komplexität über eine Webschnittstelle auf Protokolle zugreifen. Es besteht keine Berechtigung zum Anzeigen der Protokolle. Folgen Sie dazu einfach den folgenden Links:

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

Es ist auch sehr wahrscheinlich, dass andere Geräte eine ähnliche Sicherheitsverletzung aufweisen. Natürlich können Sie davon ausgehen, dass das Lesen der Protokolle keine große Bedrohung darstellt. Bei mehreren Sicherheitslücken hilft es jedoch, die Funktionsweise des Geräts zu untersuchen, um einen Angriff am effektivsten zu planen.

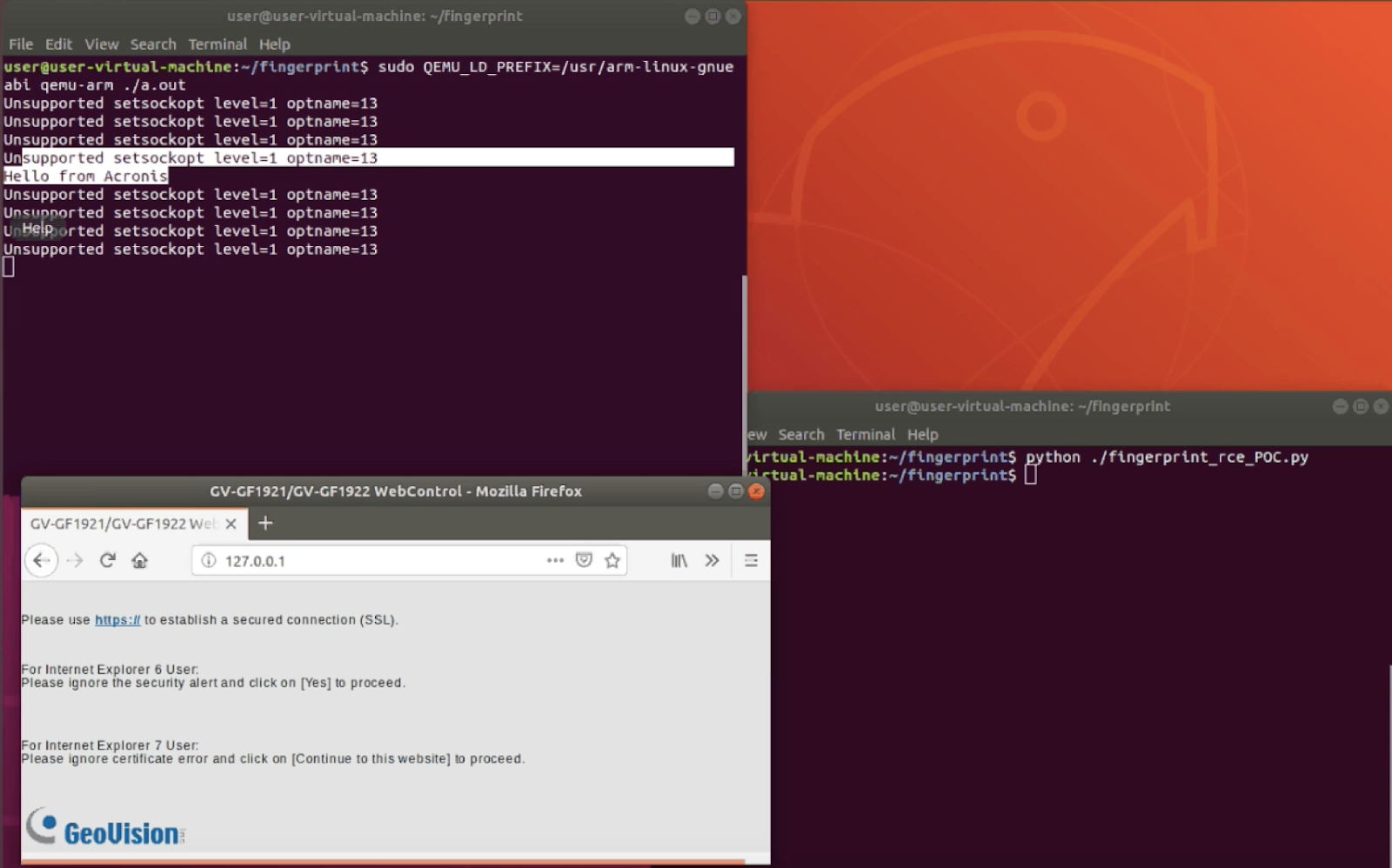

4. Pufferüberlauf ermöglicht vollen Zugriff auf das Gerät

Mit der Firmware GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) Version 1.10 können Sie beliebigen Code auf dem Gerät ausführen. Gleichzeitig besteht der Verdacht, dass dieselbe Sicherheitsanfälligkeit in der Firmware anderer Hersteller zu finden ist.

Wenn Sie zur Adresse / usr / bin / port80 gehen (SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A), können Sie Ihre eigene Firmware installieren, um das Sicherheitssystem zu gefährden oder Spyware zu installieren. Es ist keine Authentifizierung erforderlich.

Diese Sicherheitsanfälligkeit wurde von CVSS mit 10/10 bewertet, da Sie damit die vollständige Kontrolle über das Gerät übernehmen, Protokolle neu programmieren und benutzerdefinierte Befehle ausführen können.

Der Exploit ermöglicht es dem Benutzer, den für den "Host" -Header bereitgestellten Speicherpuffer zu überlaufen. Auf diese Weise können Sie die für die Speicherzuordnung verantwortliche Struktur überschreiben. Und wenn ein Angreifer Zeiger in dieser Struktur ändert, kann er seinen eigenen Code zur Ausführung einreichen. Diese Aktion könnte beispielsweise so aussehen.

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.Anstelle von "freiem Speicherplatz" können Sie Ihren eigenen Code platzieren (unsere Forscher haben den zweiten Teil des freien Speicherplatzes im Speicher verwendet. Infolgedessen wird ein Teil des Befehls

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)in den Puffer g_Host verschoben und Zeiger auf die nächsten Befehle werden überschrieben.

Ist es wirklich gefährlich?

In Anbetracht der Tatsache, dass es sich um IoT-Geräte handelt, die für die Sicherheit von Personen verantwortlich sein sollten, setzen die entdeckten Sicherheitslücken Benutzer wirklich Risiken aus. Was kann mit GeoVision-Geräten getan werden, wenn diese Sicherheitsanfälligkeiten ausgenutzt werden?

- Öffnen Sie Türen zu geschlossenen Räumen aus der Ferne, ohne Zugangskarten zu verwenden

- Installieren Sie Trojaner und überwachen Sie den verschiedenen Netzwerkverkehr

- Verfolgen Sie Benutzer und stehlen Sie ihre biometrischen Daten völlig unbemerkt

- Verwenden Sie gestohlene Fingerabdrücke, um auf andere Türen zuzugreifen

- Führen Sie Transaktionen durch und führen Sie Aktionen im Namen des Opfers mithilfe von Biometrie durch

Der fehlende Wunsch, Updates so schnell wie möglich zu veröffentlichen, führt zu Missverständnissen unter Experten für Informationssicherheit. Dies zeigt einmal mehr, dass selbst aus Sicherheitsgründen gebaute IoT-Geräte keinen wirklichen Schutz garantieren. Und je mehr intelligente Geräte (und potenzielle Hintertüren) in unserer Umgebung auftreten, desto größer wird der Bedarf an umfassender Cyber-Abwehr, die die Abwehr aller fünf Bedrohungsvektoren umfasst .