Was ist Bulletproof Hosting?

Bulletproof Hosting (BPH) ist ein Hosting, mit dem Sie illegale Aktivitäten durchführen können, die von regulären Anbietern verboten sind: Hosting von Malware, Raubkopien oder gestohlenen Daten.

BPH-Anbieter ignorieren entweder Beschwerden und Anfragen von Strafverfolgungsbehörden oder warnen Kunden im Voraus, damit sie Zeit haben, ihr Geschäft anzupassen. In vielen Fällen ermöglichen BPHs einem Angreifer, seine wahre Identität zu verbergen.

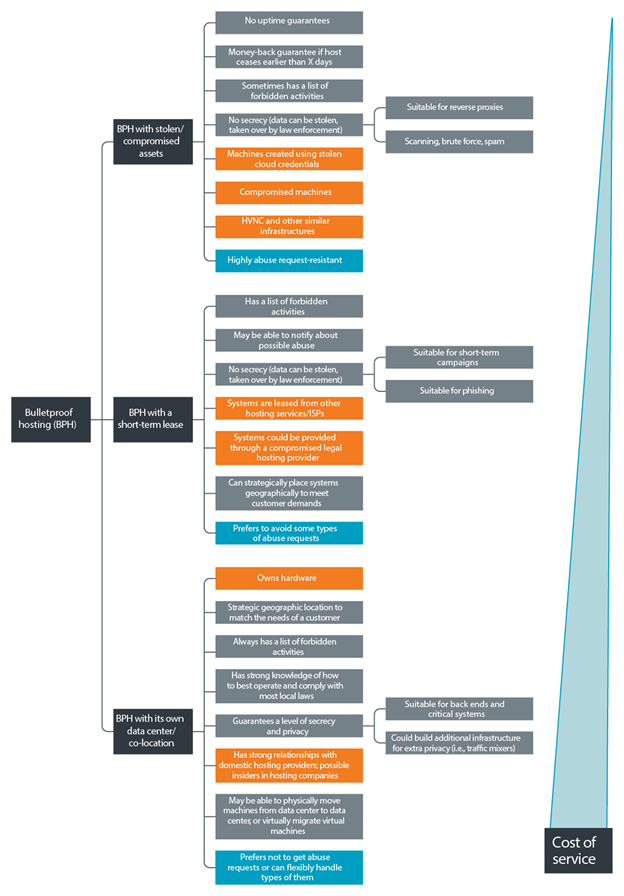

Sorten von BPH. Arten von Dienstleistungen und Kosten. Quelle (im Folgenden, sofern nicht anders angegeben): Trend Micro

BPH verwendet eine kurzlebige Infrastruktur aus entführten oder kompromittierten Servern und weist ein hohes Maß an Ausfallsicherheit auf. BPH-Anbieter sind nicht die offiziellen Eigentümer der Ressourcen, auf die sie Zugriff gewähren. Ansprüche "fliegen" daher zum tatsächlichen Eigentümer und nicht zu ihnen. Dies hat zur Folge, dass jeder Host in seinem Netzwerk jederzeit entfernt werden kann, beispielsweise nachdem der Eigentümer einen Kompromiss entdeckt hat.

Solche BPHs sind extrem billig und praktisch, um schnelle Vorgänge durchzuführen: Spam verbreiten, Reverse-Proxys platzieren, Bulk-Crawlen und Brute-Force. Selbst wenn der entführte Server entfernt oder entfernt wird, geht nur ein Bruchteil der Informationen verloren.

Eine andere Art von BP-Hostern verkauft Dienstleistungen von juristischen Unternehmen weiter. Ihre Kugelsicherheit wird durch die Fähigkeit von Wiederverkäufern sichergestellt, die Bedürfnisse von Cyberkriminellen genau zu erfüllen, sowie durch etablierte Beziehungen zu legitimen Hosting-Anbietern bei der Bearbeitung von Missbrauchsanfragen. In einigen Fällen können Wiederverkäufer als Vermittler bei der Lösung von Konflikten und Streitigkeiten zwischen Anbietern und Verbrauchern von Hosting-Diensten fungieren.

Für Systeme, die lange Verfügbarkeitszeiten erfordern, besteht ein praktikablerer Ansatz darin, in Rechenzentren zu hosten, in denen der BPH-Anbieter die Infrastruktur besitzt. Diese Anbieter tendieren dazu, ihre Ressourcen strategisch zuzuweisen und Infrastruktur auf der ganzen Welt aufzubauen oder zu leasen, wobei lokale gesetzliche Vorschriften, geografische und nationale Merkmale, die Professionalität der lokalen Strafverfolgung und das Ausmaß der Korruption in Regierungsbehörden berücksichtigt werden. Dieser BPH ist der teuerste, aber auch der stabilste.

Möglichkeiten zur Gewährleistung der "Undurchdringlichkeit"

Jeder BPH-Anbieter verfügt über eine begrenzte Liste von Diensten, die er Kriminellen anbietet. Abhängig von den Vereinbarungen mit vorgelagerten Anbietern veröffentlichen sie eine Liste streng verbotener Aktivitäten und eine Liste dessen, was als akzeptabel angesehen wird.

Verwendung spezifischer Merkmale der Gesetzgebung Die

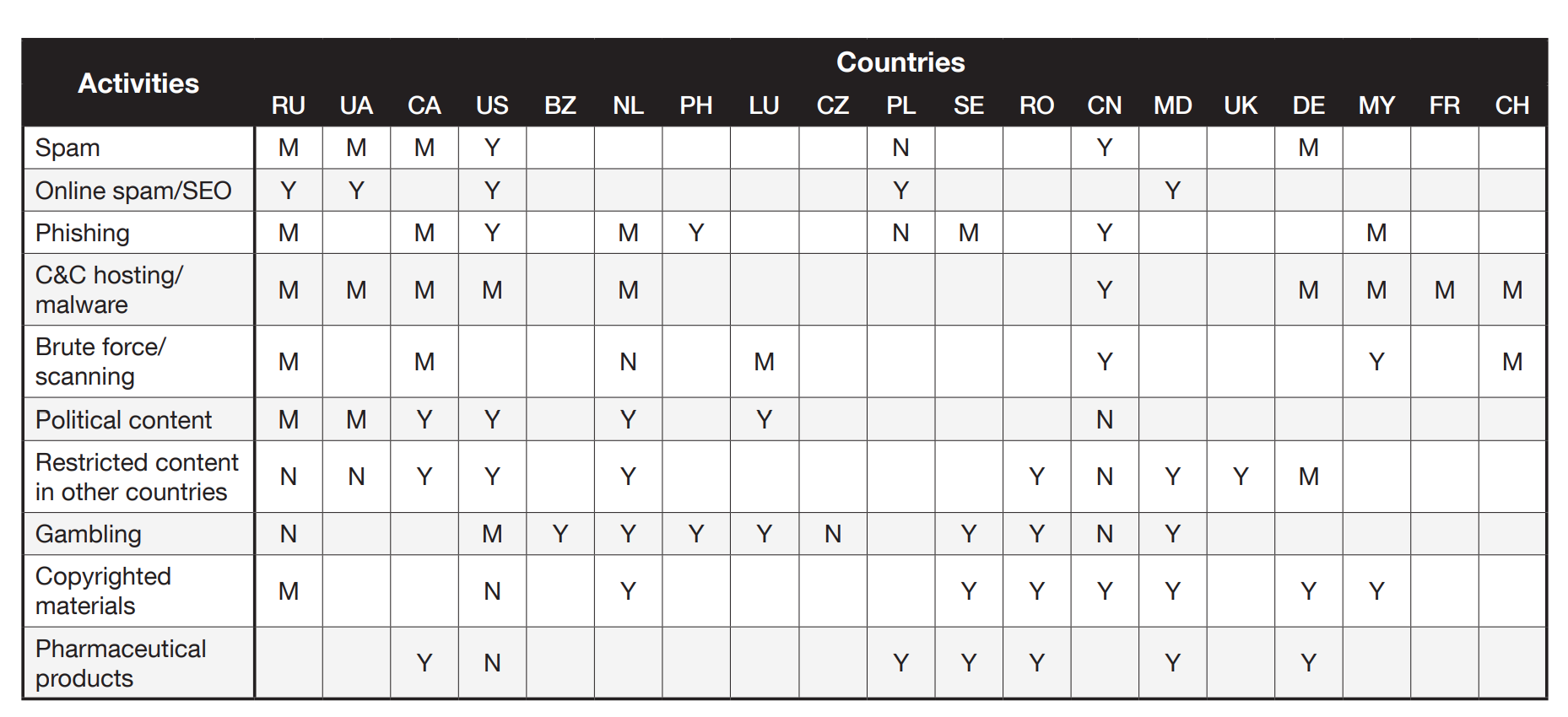

Ursache für solche Einschränkungen sind die Unterschiede in der Gesetzgebung verschiedener Länder. Daher ist die Region des Rechenzentrumsstandorts, Informationen zur Registrierung des Unternehmens und Partner beim Network Peering das besondere Augenmerk der BPH-Anbieter.

Kriminelle Aktivitäten und deren Akzeptanz in verschiedenen Ländern. Y (ja) bedeutet, dass die angegebenen Aktionen gemäß den Bewertungen der Benutzer von "unterirdischen" Hostingdiensten unter Verwendung von Servern im gekennzeichneten Land möglich sind. N (nein) - für die angegebenen Aktionen wird von Servern in diesem Land dringend abgeraten. M (möglicherweise) - Die Verwendung von Servern ist möglich, jedoch mit einigen Einschränkungen.

Eines der beliebtesten Länder für das Hosting der BPH-Infrastruktur ist die Ukraine. Der Grund dafür ist, dass die staatliche Regulierung und Strafverfolgung in diesem Land in vielen Fällen viel weniger streng ist als in den Nachbarländern. Gleichzeitig sind die Handlungen der ukrainischen Strafverfolgungsbeamten weniger vorhersehbar: Es gibt Fälle, in denen die SBU unabhängige Ermittlungen durchgeführt und die Eigentümer von kugelsicherem Hosting festgenommen hat...

Die Schweiz und die Niederlande sind auch bei BPH-Eigentümern als Länder beliebt, die für die Gründung von Proxy-Hosting-Pad-Unternehmen geeignet sind. Dies ist darauf zurückzuführen, dass das Hosting gemäß den Gesetzen dieser Länder im Voraus über die Beschwerde informiert wird, wodurch es möglich wird, die Systeme an sichere Orte zu bringen.

Die chinesische Gesetzgebung ist sehr tolerant gegenüber Spam und Netzwerk-Scans, reagiert jedoch äußerst hart auf alle Arten von Aktivitäten im Zusammenhang mit Glücksspielen oder politischen Aktivitäten.

In Kanada erfordert das Entfernen von Inhalten eine langwierige Vorbereitung von Dokumenten, auf deren Grundlage eine gerichtliche Entscheidung getroffen wird, und erst dann werden Maßnahmen mit Geräten und Daten durchgeführt.

In den Vereinigten Staaten wird es als akzeptabel angesehen, pornografische Inhalte zu veröffentlichen, mit Ausnahme von natürlich Kinderpornografie, aber Spam, Netzwerkscanning und Brute Force führen zu zahlreichen Beschwerden. Darüber hinaus tolerieren US-Strafverfolgungsbeamte Verstöße gegen das Urheberrecht (DMCA und andere ähnliche Gesetze) nicht.

Russland ist sehr streng in Bezug auf pornografisches Material, und der größte Teil des pornografischen Inhalts wird als inakzeptabel angesehen. Auf vielen Hosting-Sites werden Materialien zu Drogen und politischen Inhalten als verboten eingestuft. Benutzer solcher Anbieter weisen jedoch darauf hin, dass sie eine beträchtliche Flexibilität aufweisen, im Voraus vor eingegangenen Beschwerden warnen und auch böswillige Aktivitäten tolerieren, sofern diese nicht gegen russische Unternehmen und Bürger gerichtet sind.

Die Seychellen, Belize, die Dominikanische Republik und Panama sind aufgrund ihrer guten Internetkanäle und loyalen Gesetze, die eine sehr gemächliche Reaktion auf Beschwerden ermöglichen, als BPH-Reiseziel äußerst beliebt. Für solche BPH-Dienste ist sogar der Begriff "Offshore-Hosting" aufgetaucht.

Anonymität

Eines der wichtigsten Merkmale von BPH ist der Grad der Anonymität. Die Möglichkeit, die Identität des Inhabers einer kriminellen Ressource zu verbergen, anonyme Zahlungen in Kryptowährungen zu akzeptieren, Domains für fiktive Daten zu registrieren und ähnliche Eigenschaften, ist entscheidend für die Auswahl einer Plattform für kriminelles Hosting.

Anonyme Hosting-Werbung

Sogar einige legitime Hosting-Plattformen werben für Anonymität. Zum Beispiel baut Domains by Proxy ein Geschäft auf, indem die Identität des Kunden vor den meisten öffentlichen Anfragen verborgen wird. Es ist jedoch zu beachten, dass das Unternehmen im Falle von Ansprüchen wegen Urheberrechtsverletzung auf Anfragen zur Offenlegung von Informationen über den Eigentümer der Website reagiert.

Werbedomänen durch Proxy

Flexibilität und Anpassungsfähigkeit

Diese Eigenschaften sind für BPH-Anbieter äußerst wichtig. Ihre praktische Manifestation kann beispielsweise das Verschieben von Servern oder virtuellen Maschinen von einem Land in ein anderes sein, wenn am vorherigen Standort unerwartete rechtliche Probleme aufgetreten sind. Dies stellt sicher, dass der böswillige Dienst trotz der Versuche der Strafverfolgungsbehörden, die Geräte zu beschlagnahmen, weiterhin funktioniert. In Verbindung mit einem externen Reverse-Proxy-Server ist dieses Hosting-Modell ideal für hochverfügbare BPH-Dienste.

DDoS-Schutz

Eine zuverlässige Netzwerkinfrastruktur ist nur die halbe Miete. Wie jede andere Website im Internet können Cyberkriminelle Ziele für Cyber-Angriffe sein, die von Denial-of-Service (DoS) bis hin zu Hacking-Versuchen reichen. Die Wahrscheinlichkeit solcher Vorfälle mit solchen Ressourcen ist höher als bei normalen Websites: Verärgerte Benutzer können sich auf normalen Websites befinden, Besucher von Hacker-Ressourcen arrangieren jedoch eher einen Angriff.

Ausfallzeiten während eines DDoS-Angriffs können sich auf die Reputation einer Ressource auswirken, wodurch ihre Zielgruppe zu Wettbewerbern übergeht und der Websitebesitzer Einnahmen verliert.

DDoS-Angriffe können auf verschiedenen Ebenen des OSI-Modells ausgeführt werden. Angriffe auf Stufe 7 erfordern in der Regel ausgefeiltere Methoden, gleichzeitig ist es jedoch schwieriger, sich gegen sie zu verteidigen als gegen die banale SYN-Flut (Stufe 4). Aus diesem Grund nutzen viele Websites professionelle Dienste, die sie vor DoS-Angriffen auf Anwendungsebene schützen, und kriminelle Foren unterscheiden sich in dieser Hinsicht nicht von rechtlichen Ressourcen.

Bildschirm eines der Dienste zum Schutz vor DDoS-Angriffen

Anti-Scraping

Ein weiteres Problem, mit dem Betreiber von kriminellen Foren bei der Auswahl eines Hostings konfrontiert sind, besteht darin, dass viele Suchmaschinen, Organisationen, Strafverfolgungsbehörden und Forscher versuchen, den Prozess der Identifizierung illegaler Inhalte zu automatisieren.

Die gesammelten Informationen werden dann in Bedrohungsberichten veröffentlicht oder für Strafverfolgungsuntersuchungen verwendet. Dies könnte unerwünschte Aufmerksamkeit erregen und den Ruf des Forums schädigen.

Unterschiedliche Hosting-Mechanismen verwenden unterschiedliche Mechanismen, um ein Scraping zu verhindern. Beispielsweise können Gäste die Anzahl der Seiten, die sie tagsüber anzeigen können, begrenzen.

Anti-Scraping-Hinweis

Andere Foren verwenden Captcha- oder Sicherheitsfragen, um sicherzustellen, dass es sich um eine lebende Person handelt.

Empfehlungen für Gegenmaßnahmen

Es ist ziemlich schwierig, den auf BPH gehosteten kriminellen Ressourcen entgegenzuwirken. Im Verlauf unserer Forschung haben wir die folgenden Methoden entwickelt, mit denen Unternehmen identifiziert werden können, die illegale Hosting-Dienste anbieten. Folgendes können Sie tun:

- Bestimmen, welche Bereiche von IP-Adressen auf öffentlichen schwarzen Listen stehen; Achten Sie besonders auf Adressen, die mit einer großen Anzahl öffentlicher Missbrauchsanfragen verbunden sind, da dies auf BPH-Aktivitäten hinweisen kann.

- Analyse des Verhaltens autonomer Systeme und Peering-Daten - dies kann auch dazu beitragen, BPH-bezogene Aktivitäten zu identifizieren.

- Verwenden Sie nach dem Auffinden eines BPH-Hosts den resultierenden digitalen Fingerabdruck, um andere zu finden, die möglicherweise demselben Anbieter zugeordnet sind.

Wir empfehlen Folgendes als Maßnahmen, die die Beendigung der Aktivitäten von geheimen Hosting-Unternehmen erleichtern können, ohne deren Server finden oder herunterfahren zu müssen:

- Senden ordnungsgemäß eingereichter Missbrauchsanfragen an den mutmaßlichen illegalen Hosting-Anbieter und seine Upline-Partner;

- Hinzufügen von IP-Adressbereichen von BPH-Netzwerken zu beliebten "schwarzen" Listen;

- Erhöhung der BPH-Betriebskosten, um die Rentabilität ihres Geschäfts zu untergraben;

- den Ruf des BPH-Anbieters im Untergrund der Cyberkriminellen untergraben - Konten in Untergrundforen erstellen und in deren Namen Beiträge veröffentlichen, in denen Zweifel an der Sicherheit von BPH oder seiner möglichen Zusammenarbeit mit den Behörden geäußert werden.