Wie viele andere wissenschaftliche Arbeiten ist Forschung in der Praxis von geringem Nutzen, wie beispielsweise das Abhören einer Glühbirne oder das Sprechen mit einem intelligenten Lautsprecher mithilfe eines Lasers.

Beeindruckend ist laut Kryptograf Bruce Schneier in diesem Fall die Tatsache, dass die Forscher etwas herausfinden konnten. Und noch etwas: In der Regel funktionieren solche Algorithmen umso besser, je mehr Material für die Analyse zur Verfügung steht. Die Pandemie und die massive Abgeschiedenheit haben eine Situation geschaffen, in der es theoretisch möglich ist, für jeden von uns ein Archiv mit Hunderten von Stunden Video zu sammeln.

Die wissenschaftliche Arbeit enthält ein Dutzend Verweise auf ähnliche frühere Studien zur Bewertung des Arsenals an Abhör- und Abhörwerkzeugen. Darunter - Keylogging durch elektromagnetische Strahlung, durch die Bewegung der Augen des Druckers, durch die Bewegungen des Tablets (es wird angenommen, dass wir auf die Rückseite des Geräts schießen). Die in der Praxis verwendete Videoanalyse bei realen Angriffen wird erwähnt, bei der ein PIN-Code auf der Tastatur eines Geldautomaten oder eines Zahlungsterminals eingegeben wird. Noch interessanter ist es: Erkennung von Eingaben durch Schwingungsanalyse - durch einen Sensor eines Drittanbieters oder mithilfe von Standardsensoren eines Mobilgeräts oder einer Smartwatch. Umfragen rund um das Thema bestimmen die Tastenanschläge anhand des Tons der Tastatur selbst, dafür ist auch kein Video erforderlich. In der Zoom-Version ist es theoretisch möglich, Analysemethoden für Ton und Bild zu kombinieren.

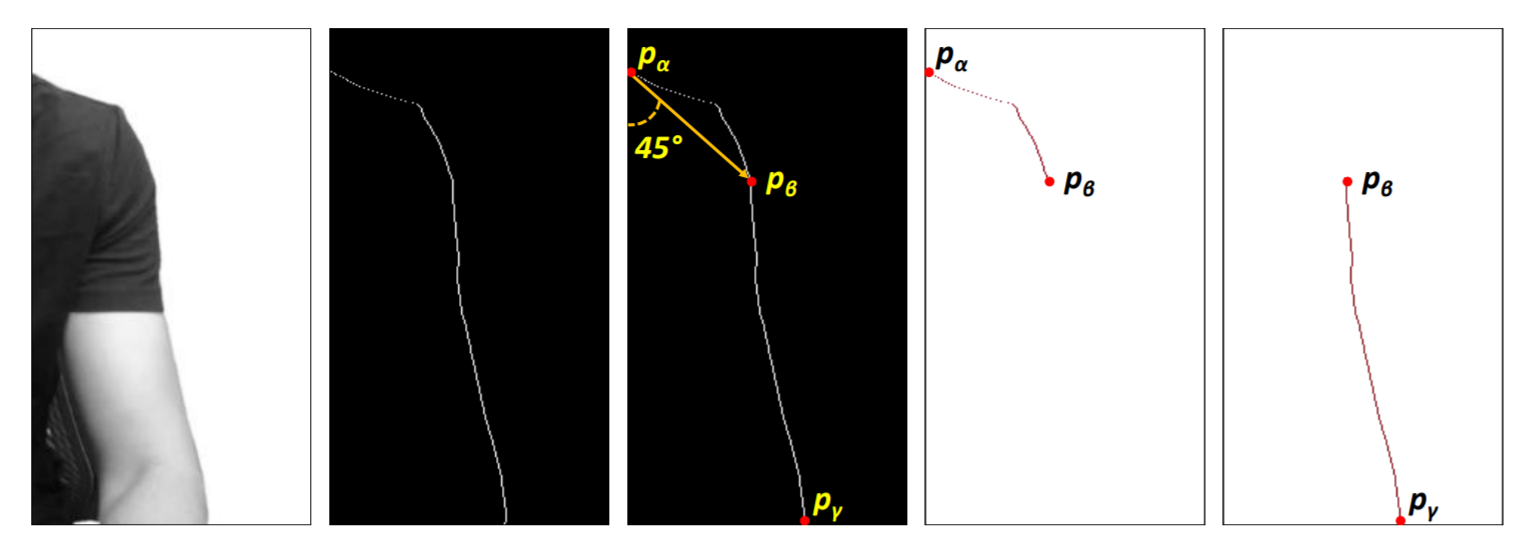

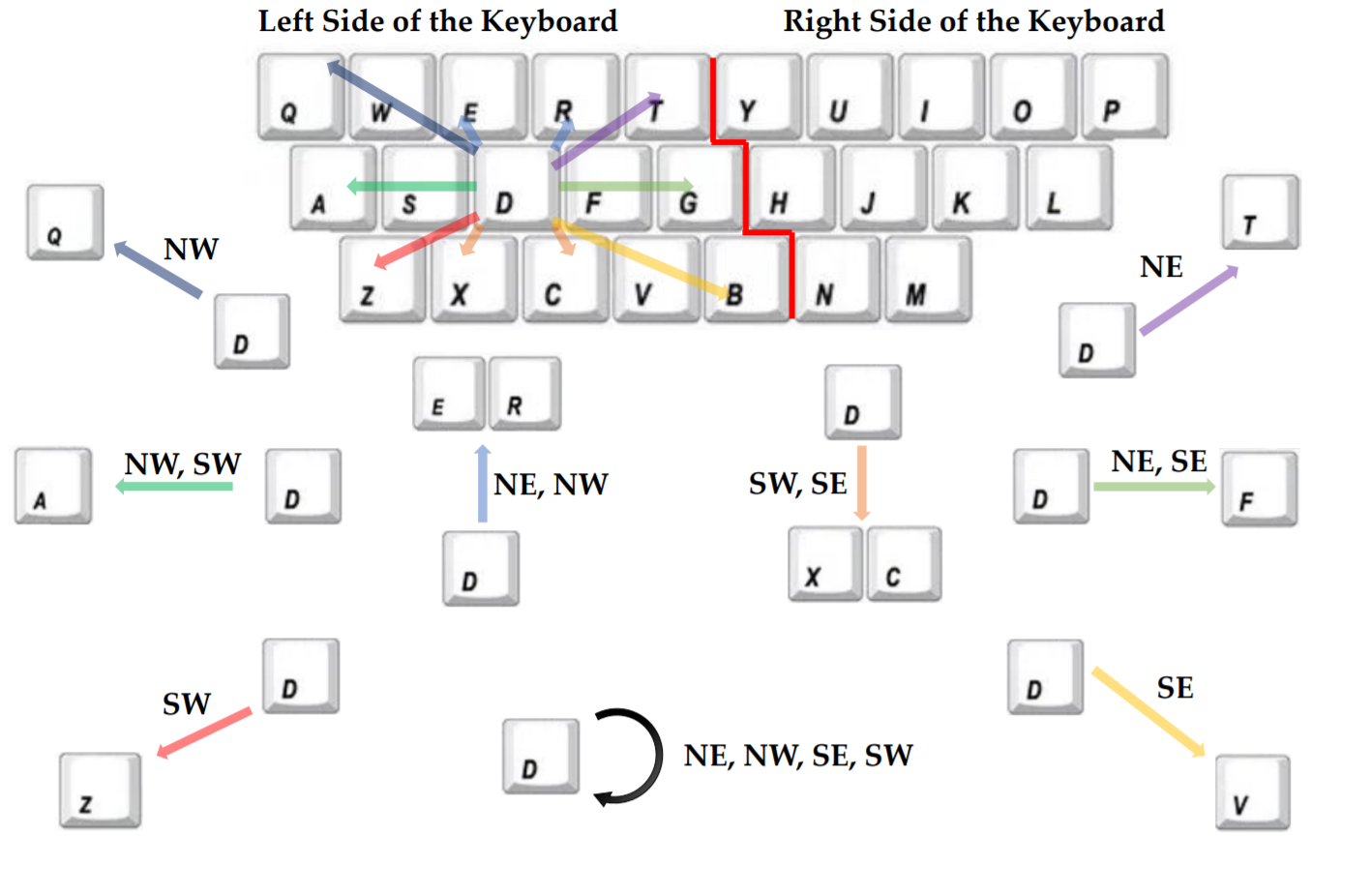

In einer extrem vereinfachten Form funktioniert die neue Peeping-Methode folgendermaßen: Das Gesicht des Opfers wird erkannt und kleine Schulterbewegungen werden analysiert. Die Tastatur ist herkömmlicherweise in zwei Teile unterteilt: für die linke und die rechte Hand. Ferner wird die Richtung grob bestimmt: Mit einer Bewegung nehmen wir an, dass die Taste über und nach links relativ zur Mitte einer der Tastaturhälften gedrückt wird. Ansonsten ist es niedriger und rechts und so weiter. Akzeptable Genauigkeit wird durch den Vergleich von Vermutungen mit einem Wörterbuch erreicht, das dem Titel dieses Beitrags eine hellgoldene Kruste verleiht.

Das Passwort ist, wenn es gestohlen werden kann, das einfachste, das durch Brute-Force in fünf Minuten ermittelt werden kann. Bei minimal schwierigen Fällen betrug die Wahrscheinlichkeit der Identifizierung 18,9%. Die Technik leidet auch unter den einfachsten Methoden, die das Verfolgen schwierig machen. Es soll mit zwei Händen eingestellt werden, was bedeutet, dass es nicht möglich ist, die Buchstaben mit den Fingern einer Hand zu bestimmen. Es ist erforderlich, die Bewegung der Schultern zu bestimmen, und dies wird durch lose Kleidung behindert. Im Allgemeinen ist dies eine äußerst unpraktische Studie, die dennoch durch ihre Kühnheit beeindruckt und sicherlich für Enthusiasten der Informationssicherheit nützlich ist.

Was ist sonst noch passiert?

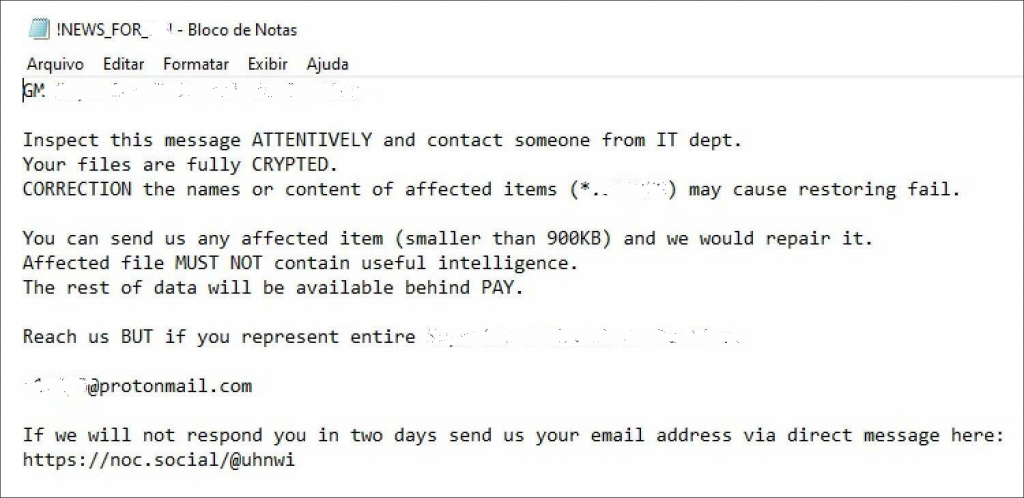

Experten von Kaspersky Lab untersuchen einen Linux-Verschlüsselungstrojaner, der kürzlich bei Angriffen auf das texanische Verkehrsministerium und Konica Minolta entdeckt wurde. Das obige Bild ist das Ergebnis eines Windows-Trojaners, der vermutlich von derselben Gruppe verwendet wird.

Ein interessantes Experiment ist im obigen Twitter- Thread beschrieben . Der private Schlüssel für den Zugriff auf den Server in Amazon Web Services wird in das öffentliche Quellcode-Repository hochgeladen, und die Zeit vor dem Versuch, sich beim Server anzumelden, wird nachverfolgt. Beim GitHub-Hosting wurde das AWS-Token innerhalb von 11 Minuten auf GitLab verwendet - eine Stunde nach dem Festschreiben.

In der Veröffentlichung von iOS und iPadOS 14.2 hat Apple 24 Sicherheitslücken geschlossen , von denen drei angeblich für Angriffe verwendet werden.

Die US-Strafverfolgungsbehörden erlangten die Kontrolle über die Bitcoin-Brieftasche, die auf dem Darknet-Marktplatz der Seidenstraße verwendet wird (2013 geschlossen). Seitdem wurden dort fast 70.000 Bitcoins gelagert, zum Zeitpunkt der Veröffentlichung sind es etwa eine Milliarde US-Dollar.

Neue Forschungzeigt, wie Formulare für Phishing in Google Forms verwendet werden. Unter den angegriffenen Unternehmen befindet sich Google selbst.