Wir werden digitale Risiken und ihre Arten untersuchen und herausfinden, wie wir uns vor ihnen schützen können. Betrachten Sie sechs weltweit anerkannte DRP-Lösungen (Digital Risk Protection) und vergleichen Sie sie in Funktionalität und Preis anhand der ROI4CIO-Analysetabelle .

Die Notwendigkeit einer starken Präsenz in der Online-Welt für den Erfolg und die Anerkennung Ihrer Marke ist zu einer gemeinsamen Wahrheit geworden. Und dies betrifft nicht nur künstlerische Plattformen, die witzige Kanalisierung von Politikern und globalen Unternehmen. Einzelhandel, Werbung und Kundenbetreuung verlagern sich ebenfalls in den Online-Bereich. Der Übergang in die virtuelle Welt ist mit der Einführung der Quarantäne in vielen Ländern im Zusammenhang mit der COVID-19-Pandemie besonders relevant geworden.

Die Bemühungen, die Reichweite des Internetpublikums zu erhöhen, und erfolgreiche Online-Kampagnen überzeugen mit den Ergebnissen. Aber je erfolgreicher und größer Ihre Online-Präsenz ist, desto gefährlicher ist es leider, die Schattenseite - die digitalen Risiken - zu vergessen. Schließlich zieht die Online-Interaktion mit dem Publikum nicht nur die gewünschte Aufmerksamkeit auf sich - Sie werden für alle Arten von Angreifern sichtbar: finanziell motivierte Cyberkriminelle, Konkurrenten, die versuchen, Ihre Geheimnisse preiszugeben, Hacker.

Wenn Sie wissen, was Sie bedroht, wie Sie einen digitalen Schutz aufbauen und die beste Lösung für die Erfassung von Betriebsinformationen und vorbeugenden Maßnahmen gegen Angriffe auswählen, können Sie Ihr Unternehmen vor Bedrohungen schützen. Natürlich variieren die Methoden je nach Größe und Umfang des Unternehmens, aber es gibt verschiedene grundlegende Konzepte für den Schutz digitaler Risiken, die Sie bei der Auswahl der Sicherheiten unterstützen können.

Arten von digitalen Risiken

Der Schutz digitaler Risiken ist ein Aspekt eines Programms zur Verwaltung von Bedrohungsinformationen. Betrachten Sie die Elemente, aus denen sich die digitale Risikokategorie zusammensetzt.

Nicht autorisierte Offenlegungen Dies

umfasst den Diebstahl oder das Weitergeben sensibler Daten - persönliche Finanzinformationen eines Einzelhandelskunden oder den Quellcode der Produkte eines Technologieunternehmens.

Identifizieren von Sicherheitslücken

E-Commerce-Plattformen, kriminelle Foren im Dark Web oder sogar im Open Web sind starke Risikoquellen. Eine von einer Gruppe oder Einzelperson identifizierte Schwachstelle, die sie nicht beeinflussen kann, findet ihren Weg zu jemandem, der dies kann. Dies beinhaltet die Verteilung von Exploits sowohl bei gezielten als auch bei nicht gezielten Angriffen.

Probleme in der Lieferkette

Geschäftspartner und alle Anbieter, die direkt mit Ihrem Unternehmen interagieren, befolgen nicht unbedingt dieselben Sicherheitsrichtlinien wie Sie.

Technologierisiken

Diese breite Kategorie umfasst alle Risiken, die beim Umgang mit Technologien, von denen eine Organisation abhängt, berücksichtigt werden müssen. Dies umfasst:

Physische Infrastruktur : Unzählige industrielle Prozesse, die von SCADA-, DCS- oder SPS-Systemen teilweise oder vollständig automatisiert werden. Leider öffnet die Automatisierung Netzwerke für Cyberangriffe - ein Beispiel dafür ist der STUXNET-Angriff, der das Nuklearprogramm eines ganzen Landes gestört hat.

IT Infrastruktur: Die häufigste Quelle für digitale Risiken, einschließlich aller potenziellen Schwachstellen in Software und Hardware. Diese Risiken nehmen aufgrund der Verbindung zum Internet der Dinge täglich zu.

Öffentliche Präsenz im Internet : Kontaktstellen zu Kunden und Community-Organisationen - soziale Medien, E-Mail-Newsletter oder andere Marketingstrategien - sind potenzielle Risikoquellen.

Risiko durch Mitarbeiter

Selbst das sicherste und manipulationssicherste Schloss kann leicht geöffnet werden, wenn Sie den Schlüssel haben. Mit Social-Engineering-Bemühungen, Identitätsmanagement und -manipulation sowie böswilligen Insider-Angriffen von verärgerten Mitarbeitern kann selbst das vertrauenswürdigste Cybersicherheitsprogramm schnell untergraben werden.

Zehn Anwendungsfälle für den digitalen Risikoschutz

Die Bedrohungslandschaft wird ständig erweitert, was bedeutet, dass Cybersicherheitsteams zunehmend gezwungen sind, sich für den Schutz von Organisationen einzusetzen. Wir haben ein Dutzend Fallstudien zusammengestellt, um den Umfang der Risikoschutzdienste zu demonstrieren.

Phishing-Erkennung

Phishing ist ein heimtückisches Problem, und Cyberkriminelle lieben es, weil es effektiv ist. DRP umfasst proaktive Maßnahmen, mit denen Angriffe identifiziert und gestoppt werden, bevor sie Schaden anrichten. Durch die Verfolgung verschiedener wichtiger Phishing-Metriken - registrierte Domänen, Änderungen der MX-Einträge und DNS-Reputation - identifiziert die Lösung bösartige Domänen und zerstört gefälschte Websites schnell.

Priorisierung der Sicherheitsanfälligkeit

Das manuelle Korrelieren von Bedrohungsinformationen mit den Schwachstellen Ihres Unternehmens ist nicht mehr realistisch. Zu viele Technologien, zu viele Daten. DRP ist eine automatisierte Schwachstellensammlung, die Daten von überall aus ausnutzt. Dann werden diese Arrays in Echtzeit strukturiert, sodass Sie sehen können, was das größte Risiko darstellt.

Darknet-Sichtbarkeit

Die Angreifer sind klug und anonym, aber immer noch sichtbar. DRP überwacht ihre Aktivitäten im gesamten Internet - wie sie Ziele ausfindig machen, verdächtige Tools verwenden und mit anderen Hackern zusammenarbeiten. Eine fortschrittliche DRP-Lösung versteht, wie Cyberkriminelle denken und wie sich Bedrohungen entwickeln, und gibt Ihnen die Möglichkeit, proaktiv zu sein. Übrigens ist die Überwachung und Verfolgung der Webaktivität im Darknet ein wesentlicher Bestandteil der Art und Weise, wie Bedrohungen normalerweise erkannt und gemindert werden.

Markenschutz

Sie haben viel Zeit und Geld aufgewendet, um Ihre Marke aufzubauen und aufzubauen. Leider wissen Hacker auch, wie wertvoll es ist. Die DRP-Lösung scannt externe Quellen auf betrügerische Verwendungen Ihrer Marke. Es überwacht Ihre Domains, IP-Adressen, mobilen Apps und Social Media-Seiten, um Eindringlinge zu identifizieren. Und wenn verdächtige Aktivitäten erkannt werden, werden sofort Warnungen in Ihrem Unternehmen, Marketing, Compliance, IT und Sicherheit gesendet.

Entdeckung eines Betruges

Sie haben alle Arten von Perimeter-Schutzmechanismen installiert - Firewalls, Gateways, IDS / IPS und Malware-Erkennungssysteme, und möglicherweise haben Sie sogar Schritte unternommen, um diese Systeme zu integrieren und zu härten. Das ist cool! Das Problem ist, dass Hacker diesen Schutz sowieso umgehen, indem sie stattdessen Betrug verwenden. Daher sollte die DRP-Lösung Versuche überwachen, Phishing-Sites zu erstellen oder durchgesickerte Anmeldeinformationen und Bankkontoinformationen Ihrer Kunden und Mitarbeiter zu verkaufen. Sofortige Echtzeitwarnungen verhindern, dass solche Aktionen ausgeführt werden, bevor sie ausgeführt werden, und sparen Unternehmen jedes Jahr Millionen an Kosten.

Identifizierung bösartiger mobiler Anwendungen

Mobile Geräte und Apps erweitern die Reichweite des Publikums. Möglicherweise haben Angreifer jedoch bereits unerwünschte mobile Apps erstellt, die Ihr Marketingteam höchstwahrscheinlich nicht verfolgt oder nicht kennt. DRP sollte verschiedene legale und raubkopierte App-Stores überprüfen, um verdächtige Apps zu erkennen und deren Schließung einzuleiten. Dies ist möglich, wenn die Lösung Partnerschaften mit App Stores unterhält.

Führung schützen

In der Vergangenheit brauchten Führungskräfte nur physische Sicherheit. Zu diesem Zweck werden in den Büros Alarme und Sicherheitsvorkehrungen installiert. Manchmal werden Leibwächter dem Top-Management zugewiesen. Hochrangige Beamte sind jetzt ernsthaften Bedrohungen der Cybersicherheit ausgesetzt. Dies gilt auch für Investoren, Vorstandsmitglieder und Berater. Das DRP-Programm muss Online-Quellen scannen, um Versuche zu finden und zu stoppen, ihre Identität und Daten zu manipulieren oder zu gefährden.

Automatisierte Minderung

von Bedrohungen Angesichts des Ausmaßes potenzieller Bedrohungen und des Mangels an Fachwissen zur Minderung dieser Bedrohungen ist die Automatisierung des Abwehrprozesses von entscheidender Bedeutung. Die Lösung muss Daten in Intelligenz und Intelligenz in Aktion umwandeln: Blockieren und Beseitigen von Bedrohungen, Zurücksetzen von Anmeldeinformationen und Erstellen von Sicherheitsrichtlinien.

Überwachung von Lecks und vertraulichen Daten Der

Schutz von Kundendaten und geistigem Eigentum ist von entscheidender Bedeutung. DRP sucht nach gestohlenen Anmeldeinformationen und vertraulichen Daten, Passwörtern und benachrichtigt über deren Erkennung. Der beste Weg, um sicherzustellen, dass DRP gemäß den aktuellen Anmeldeinformationen funktioniert, ist die Integration der Lösung in Active Directory und Microsoft Exchange. Daher werden aktive Anmeldeinformationen zurückgesetzt, wenn ein Leck erkannt wird.

Dritte

Als ob der Schutz Ihrer eigenen Systeme nicht schwierig genug wäre, müssen Sie sich auch um externe Quellen sorgen, die ebenfalls schwerer zu kontrollieren sind. Dies sind die Lieferanten, Partner und Investoren, die Teil Ihres digitalen Fußabdrucks sind. Ihr Cyber-Risiko liegt auch bei Ihnen. Daher muss das DRP die Bedrohungen bewerten, denen Dritte ausgesetzt sind, damit Sie Ihre Lieferkette effektiv verwalten können.

Warum digitaler Risikoschutz eine Investition ist, keine Kosten

Digitaler Risikoschutz ist eine proaktive Verteidigungsstrategie. Sie können damit Bedrohungen begegnen, unnötige Kosten vermeiden, die Effizienz verbessern und Verluste beheben. In diesen vier Bereichen bietet DRP einen ROI. Lass uns genauer hinschauen.

ROI 1: Vermeiden von Risiken

Wie die meisten anderen Elemente einer Cybersicherheitsstrategie müssen Investitionen in eine Lösung im Zusammenhang mit den unerwünschten Kosten betrachtet werden, die durch eine Sicherheitsverletzung entstehen können. Dies ist jedoch nur ein Teil des Nutzens. Einer der wertvollsten Aspekte von DRP ist die Visualisierung des eigenen digitalen Fußabdrucks eines Unternehmens - ein wesentliches Element zum Schutz von Unternehmen und Reputation.

ROI 2: Niedrigere Kosten

DRP-Lösungen automatisieren viele Aufgaben im Zusammenhang mit der Erkennung und Überwachung digitaler Bedrohungen. Die selbstgesteuerte Cyber-Abwehr vor Ort deckt diese Aufgaben im Vergleich zu speziell entwickelten, ständig aktualisierten Lösungen nur teilweise ab. Zu den Top-DRP-Diensten gehören auch Shadow IT (d. H. Nicht autorisierte Domänen, Anwendungen oder Geräte, die ohne Benachrichtigung der IT-Abteilung erstellt oder verwendet werden) und Forgotten IT (z. B. alte Website-Zielseiten und archivierte Inhalte), wodurch zusätzliche Kosteneinsparungen erzielt werden ...

ROI 3: Erhöhte Effizienz

Die Automatisierung digitaler Risikomanagementlösungen erkennt Schwachstellen schneller und einfacher und erhöht die Prozesseffizienz. Die Identifizierung und Eliminierung von Shadow und Forgotten IT optimiert den digitalen Raum des Unternehmens weiter und spart Ressourcen.

ROI 4: Umsatzgenerierung

Erfolgreiche Cyberangriffe, Phishing-E-Mails und gefälschte Websites für ein Unternehmen wirken sich direkt negativ auf den Umsatz aus und wirken sich natürlich negativ auf die Reputation aus. Digitale Risikoschutzlösungen tragen ebenfalls zur Minderung dieser Risiken bei und helfen, illegale oder bedrohliche Aktivitäten schnell zu erkennen und zu beheben.

Schutzmethoden

Forrester identifiziert zwei Hauptherausforderungen für jedes Unternehmen, das das digitale Risiko reduzieren möchte: Erstens, welche Risiken bestehen, und zweitens, sie zu beseitigen. Wir stimmen Ihnen zu - auf den ersten Blick liegen die Ziele auf der Hand. In Wirklichkeit nehmen sie jedoch eine bestimmte Haltung zur Sicherheit ein - proaktiver als die Reaktion auf Vorfälle. Dieser proaktive Ansatz integriert den digitalen Risikoschutz in eine Strategie für Bedrohungsinformationen.

Die Idee ist nicht, eine Mauer um die Stadt zu bauen und sich von unerwünschten Dingen fernzuhalten, sondern sich sicher zu fühlen, wenn man frei um die Welt geht, wo man alles weiß, was einen umgibt.

Der Forrester-Bericht identifiziert auch mehrere kritische Attribute für eine DRP-Lösung:

- . . -, , .

- , . , , - ; , ; .

- - . — , . — , .

Nachdem wir alle Vorteile der Implementierung von DRP berücksichtigt und uns mit den Erwartungen an die Lösung vertraut gemacht haben, wollen wir nun die sechs führenden Produkte miteinander vergleichen. Lassen Sie uns einen kurzen Blick auf die Funktionen und Merkmale werfen und anhand der ROI4CIO-Analysetabelle nach Preis und Parametern vergleichen: Schutz und Überprüfung von IP-Adressen, URLs, Bedrohungen der Kategorie TTPs, Hash-Summen von Dateien, Domänen, Registrierungsschlüsseln, Kartennummern, Telefonnummern, soziale Netzwerke Netzwerke; Schutz mobiler Anwendungen und Marken; Finden von Datenlecks; Datenanreicherung (Bedrohungsbewertungen, Bedrohungskennzeichnung, zusätzliche Informationen); Arten der Interaktion; Datei Format.

ZeroFOX-Plattform

Mit einer globalen Datenerfassungs-Engine, einer AI-gestützten Analyse und einem automatisierten Korrektursystem schützt ZeroFOX auf sozialen Medien und digitalen Plattformen vor Cyber-, Marken- und physischen Bedrohungen.

ZeroFOX, der Marktführer für digitale Sichtbarkeit und Sicherheit, schützt heutige Unternehmen vor dynamischen digitalen Risiken und physischen Risiken auf sozialen, mobilen und Webplattformen.

ZeroFOX erkennt und eliminiert gezielte Phishing-Angriffe, Kontokompromisse, Datenabfangen und Standortbedrohungen. Die patentierte ZeroFOX SaaS-Technologie verarbeitet und schützt täglich Millionen von Nachrichten und Konten auf LinkedIn, Facebook, Slack, Twitter, Instagram, Pastebin, YouTube und mobilen App-Stores.

Die Arbeit mit der Plattform beginnt mit der Einrichtung von „Entitäten“ - alles, was für Ihr Unternehmen in sozialen Medien und digitalen Kanälen wichtig ist: Marken, Mitarbeiter, Führungskräfte und VIPs, Produkte, Standorte und Unternehmensseiten. Entitäten haben Unterabschnitte, die aus Profilen, Namen, Schlüsselwörtern, Bildern, Domänen, Hashtags und mehr bestehen. Die Anpassung von Entitäten steuert, wo und wie ZeroFOX Daten sammelt. Durch die Anpassung wird außerdem sichergestellt, dass nur Daten angezeigt werden, die für Ihr Unternehmen relevant sind.

Als Nächstes bestimmen Sie anhand der jeweiligen Anwendungsfälle, welche Analyse für jedes Unternehmen durchgeführt wird (z. B. hat eine Marke andere Anforderungen als ein Mitarbeiter). Wenn Verstöße festgestellt werden, sendet ZeroFOX Warnungen. Sie werden in einer filterbaren Tabelle

angezeigt, die nach Risikobewertung, Bedrohungstyp, Zeitstempel usw. sortiert ist. Durch einen proprietären Prozess arbeitet ZeroFOX im Auftrag des Kunden daran, unangemessene Inhalte in sozialen Medien zu kennzeichnen. Das Produkt sendet Beschwerden über bestimmte Verstöße automatisch zur Entfernung direkt an das Social Security Center. In Echtzeit ist es möglich, unangemessene Inhalte von Ihren Unternehmensseiten zu entfernen.

Ein kürzlich veröffentlichtes Update, ZeroFOX Enterprise Remote Workforce Protection, bringt Sicherheit und Intelligenz auf Kollaborationsplattformen, die in herkömmlichen Cybersicherheitstools fehlen.

Produktbewertung. Leiter der Sicherheitsabteilung der Speicherfirma:

ZeroFOX wird dringend benötigt, da sonst niemand das tut, was diese Entscheidung bewirkt. Die Arbeit mit ZeroFOX hat uns wirklich die Augen geöffnet. Das beste Kompliment, das ich machen kann, ist, dass der Prozess der Arbeit mit der Plattform vollständig der deklarierten Beschreibung entspricht, alles funktioniert.

Schnittstelle ist

die IP-Adresse: ja

die URL-Adresse: ja

Bedrohungskategorie TTPS: ja

Hash-Summen von Dateien: ja

Domain: Ja

Registrierungsschlüssel: Ja

Nicht-Karten: ja

Telefone: ja

Indikatoren für soziale Netzwerke: ja

Schutz für mobile Anwendungen: ja

Markenschutz : ja

Datenverlust: N / A

Datenanreicherung (Bedrohungsbewertungen, Bedrohungskennzeichnung, zusätzliche und andere zusätzliche Informationen): ja

Interaktionsmethoden: API

Datenformat: JSON, STIX, TAXII

Preis: ab 390 USD pro Monat

IntSights Threat Intelligence Platform (TIP)

Mit der IntSights Threat Intelligence Platform (TIP) können Unternehmen Daten aus verschiedenen Informationsquellen zentralisieren, um Blocklisten auf dem neuesten Stand zu halten.

IntSights revolutioniert die Cybersicherheit, indem es eine umfassende externe Plattform zur Abwehr von Bedrohungen nutzt, um Cyber-Angriffe zu neutralisieren. Mit Cyber Intelligence-Funktionen können Sie das externe digitale Profil des Unternehmens im Netzwerk und im Darknet kontinuierlich überwachen, um neu auftretende Bedrohungen zu identifizieren und proaktiv zu reagieren.

Die Entwicklung eines solchen spezialisierten Bedrohungsinformationsprodukts, das sich in die zentrale Sicherheitsinfrastruktur integrieren lässt, hat IntSights zu einem der am schnellsten wachsenden Cybersicherheitsunternehmen der Welt gemacht.

Die IntSights Threat Intelligence Platform (TIP) zentralisiert und listet Tausende von Informationsquellen für eine ordnungsgemäße Untersuchung und schnelle Blockierung von Bedrohungen auf. Bedrohungen werden in ihrer Schwere priorisiert, indem Kontext in die Kommunikationskanäle gebracht wird. IntSights bietet außerdem spezielle Benachrichtigungen, Warnungen und Berichte für das Unternehmen.

Mit einem visualisierten Threat Intelligence Platform Investigation Dashboard können Sie Kampagnen überwachen und verwalten, die mit bekannten schädlichen Assets verknüpft sind, und Antworten koordinieren. Für die interne Erkennung und Reaktion lässt sich die Plattform in lokale Sicherheitssysteme wie Firewalls, Webproxys und Active Directory integrieren und informiert Sicherheitsteams automatisch über Bedrohungen und automatisierte Korrekturfunktionen.

Die Möglichkeit, Verbindungen herzustellen, die außerhalb des Unternehmens (im Internet und im dunklen Internet) und innerhalb des Unternehmens (interne Daten von Sicherheitsgeräten, Netzwerken, Systemen, Geräten und Benutzern) stattfinden, macht umfangreiche Schulungen überflüssig und ermöglicht dem gesamten Sicherheitsteam ein besseres Verständnis. Prozesse.

. , SOC , Teva:

IntSights . , , , .

Schnittstelle ist

die IP-Adresse: ja

die URL-Adresse: ja

Bedrohungskategorie TTPS: ja

Hash-Summen von Dateien: von N / A

Domain: Ja

Registrierungsschlüssel: von N / A

Kartennummern: ja

Telefone: ja

Indikatoren für soziale Netzwerke: ja

Schutz für mobile Anwendungen : N / A

Markenschutz: ja

Datenverlust: N / A

Datenanreicherung (Bedrohungsbewertungen, Bedrohungskennzeichnung, zusätzliche und andere zusätzliche Informationen): ja

Interaktionsmethoden: API

Datenformat: N / A

Preis: ab 100.000 USD pro Jahr

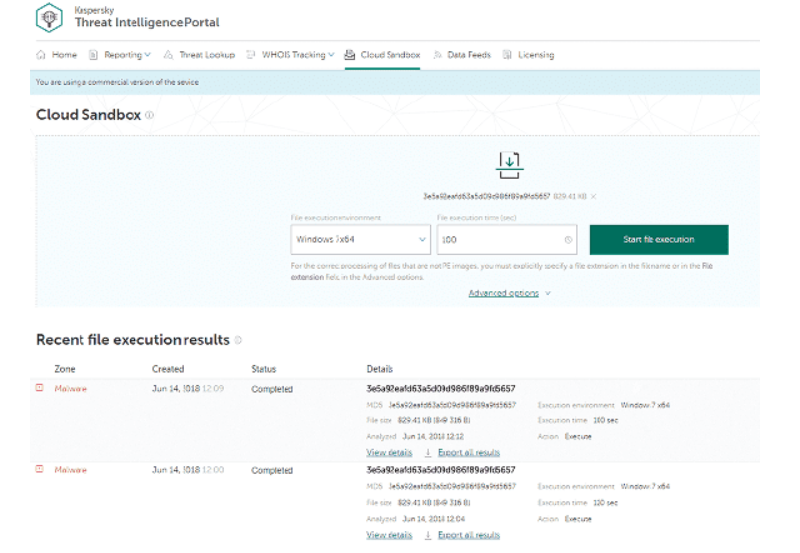

Kaspersky Threat Intelligence

Kaspersky Lab hat das Kaspersky Threat Intelligence (KTI) -Portal entwickelt, das Zugriff auf das gesamte Wissen bietet, das über 20 Jahre Erfahrung des Unternehmens gesammelt wurde. Es bietet Sicherheitszentren die aktuellsten Informationen zu

Bedrohungen. Threat Intelligence basiert auf dem Fachwissen von Kaspersky-Experten, die ein vollständiges Bild des aktuellen Status von Angriffen gegen Kunden erstellt haben und Schwachstellen im Netzwerkbereich, Bedrohungen durch Cyberkriminalität, böswillige Aktivitäten und Datenverletzungen identifizieren.

Der Dienst ist im Kaspersky Threat Intelligence Portal verfügbar - einem zentralen Zugriffspunkt auf Daten zu Cyberangriffen. Über dieses Portal erhalten SOC-Spezialisten nicht nur aktuelle Informationen zu Bedrohungen, sondern auch Zugriff auf die Ergebnisse globaler Untersuchungen zu den Quellen gezielter Angriffe. Auf diese Weise können Sie Signale von internen Systemen über unbekannte Bedrohungen priorisieren, die Reaktionszeit von Vorfällen minimieren und Systemkompromisse verhindern.

Die Lösung führt eine Netzwerkinventur mit nicht aufdringlichen Methoden durch und identifiziert kritische Komponenten des Netzwerkumfangs des Kunden, z. B. Remoteverwaltungsdienste, unbeabsichtigt offene und falsch konfigurierte Dienste und Netzwerkgeräte. Eine spezialisierte Analyse der verfügbaren Dienste führt zu einer Rangfolge der Schwachstellen und einer umfassenden Risikobewertung auf der Grundlage vieler Parameter - einer grundlegenden CVSS-Bewertung und der Verfügbarkeit öffentlicher Exploits.

Der Service umfasst: Bedrohungsdatenströme, benutzerdefinierte Bedrohungsberichte, unternehmensspezifische Threat Intelligence-Berichte, länderspezifische Threat Intelligence-Berichte, Threat Intelligence-Berichte von Finanzinstituten, APT Threat Intelligence-Berichte, Threat Lookup Service, Service Cloud Sandbox, CyberTrace-Dienst.

Durch die automatisierte Datenerfassung über Online-Content-Hosting-Dienste, öffentliche Foren, soziale Netzwerke, Kanäle und Messenger, geschlossene unterirdische Online-Foren und Communitys bietet der Dienst detaillierte Informationen zu gefährdeten Mitarbeiterkonten, Datenverletzungen, geplanten oder diskutierten Angriffen gegen diese. Organisationen.

Digital Footprint Intelligence-Berichte heben Cyberkriminelle nicht nur gegen einen Kunden, sondern auch gegen Kunden, Partner und Lieferanteninfrastruktur hervor und bieten einen Überblick über aktuelle Malware- oder APT-Angriffe in der Region und Branche. Mithilfe dieser Informationen kann der Kunde sein Geschäft aus der Sicht eines Angreifers betrachten und verstehen, was er über die IT-Infrastruktur und die Mitarbeiter des Unternehmens lernen kann.

. , :

Kaspersky Intelligence Reporting — , . , -. IOC .Schnittstelle ist

die IP-Adresse: ja

die URL-Adresse: ja

Bedrohungskategorie TTPS: ja

Hash-Summen von Dateien: ja

Domain: Ja

Registrierungsschlüssel: Ja

Nicht-Karten: ja

Telefone: von N / A

Indikatoren der sozialen Netzwerke: von N / A

Schutz mobiler Anwendungen : N / A

Markenschutz: N / A

Datenlecks: N / A

Datenanreicherung (Bedrohungsbewertungen, Bedrohungskennzeichnung, zusätzliche und andere zusätzliche Informationen): ja

Interaktionsmethoden: https

Datenformat: JSON, STIX, CSV, OpenIoC

Preis: ab 100.000 USD pro Jahr

Group-IB Threat Intelligence

Group-IB Threat Intelligence ist ein Abonnementdienst, der Bedrohungen für Organisationen, Partner und Kunden überwacht, analysiert und vorhersagt.

Group-IB ist offizieller Partner von Interpol, Europol und lokalen Strafverfolgungsbehörden. Mit über 15 Jahren Erfahrung und hochqualifizierten Experten nutzt Group-IB eine eigene Infrastruktur und ein eigenes externes Bedrohungssuchsystem. Die Plattform sammelt riesige Datenmengen in Echtzeit und verwendet proprietäre Algorithmen und maschinelles Lernen, um Daten schnell zu korrelieren.

Die Forschungsaktivitäten von Group-IB im Bereich der Datenerfassung zeigen, dass die meisten Bedrohungen für den Finanzsektor von russischsprachigen Kriminellen ausgehen, was ein spezifischer Bereich der Aktivitäten des Unternehmens ist. Der Fokus der Lösung basiert nicht auf der Verwaltung von Kompromissindikatoren, sondern auf Informationen darüber, wer hinter jedem Angriff steht.

Der Abschnitt "Kompromittierte Daten" der Plattform zeigt Elemente wie Quelle, Bedrohung, Domain und Geld-Maultiere. In diesem Dashboard können Analysten sehen, wie effektiv bestimmte Phishing-Seiten Kompromisse eingehen und wie die Seite aussah, als sie erkannt wurde.

Die Group-IB-Sandbox emuliert den Arbeitsbereich einer Institution. Es schätzt den Prozentsatz der Datei, die schädlich ist, und gibt ein Video über das Verhalten der Datei in der Sandbox zurück. Analysten erhalten außerdem eine kurze Beschreibung der Verhaltensfunktionen, die der Datei- und Prozessbaum zeigen muss, wie er funktioniert.

Die kürzlich hinzugefügte Angriffsfunktion bietet eine übersichtliche Darstellung aller Schnittpunkte von Elementen zu anderen Domänen der ursprünglichen Phishing-Seite, IP-Adressen, SSL-Zertifikaten, E-Mails, Telefonnummern und Dateien.

Advanced Threats erleichtert Analysten die Verarbeitung der umfangreichen Informationen, indem sie einen priorisierten Überblick über Karten mit Beschreibungen, Kampagnenzeitpunkten von Anfang bis Datum und Aktivitätsinformationen bieten.

Produktbewertung. Finanzunternehmen aus Australien:

Einzigartige Datenquellen und der Zugriff auf proprietäre Ressourcen unterscheiden Group-IB von anderen Anbietern. Ein professionelles Analystenteam hat unsere Erwartungen übertroffen und umgehend maßgeschneiderte Studien durchgeführt, die auf den Kontext der Bedrohung zugeschnitten sind. Die Threat Intelligence-Plattform wurde nahtlos in unser Sicherheitssystem integriert.

Schnittstelle ist

die IP-Adresse: ja

die URL-Adresse: ja

Bedrohungskategorie TTPS: ja

Hash-Summen von Dateien: ja

Domain: Ja

Registrierungsschlüssel: von N / A

Kartennummern: von N / A

Telefonnummern: von N / A

Indikatoren für soziale Netzwerke: ja

Schutz Mobile Apps: N / A

Markenschutz: ja

Datenverlust: N / A

Datenanreicherung (Bedrohungsbewertungen, Bedrohungskennzeichnung, zusätzliche und andere zusätzliche Informationen): ja

Interaktionsmethoden: API

Datenformat: STIX

Preis:ab 150.000 USD pro Jahr

Digital Shadows SearchLight

Minimiert das digitale Risiko, indem unerwünschte Expositionen erkannt und vor externen Bedrohungen geschützt werden. Erkennt Datenverlust, schützt Ihre Online-Marke und reduziert die Angriffsfläche.

Digital Shadows ist ein weltweit anerkannter Anbieter von Lösungen zur Verfolgung und Verwaltung der digitalen Risiken eines Unternehmens in den unterschiedlichsten Datenquellen im Internet und im dunklen Internet.

Das Flaggschiff des Unternehmens, Digital Shadows SearchLight, kombiniert die umfassendste Datenanalyse der Branche mit führenden Sicherheitsexperten. SearchLight bietet Informationen zu Bedrohungen aus Open Source und sozialen Netzwerken. Benutzer können über die RESTful-API, E-Mail-Benachrichtigungen, Anfragen und wöchentliche Zusammenfassungen von Informationen auf diese Informationen zugreifen.

Um potenzielle Schäden zu identifizieren, bietet die Lösung ein vollständiges Eintauchen in das dunkle Web - dies ist die Entdeckung vertraulicher Unternehmensdaten, Produkte und anderer Vermögenswerte, die im dunklen Web verkauft werden. Die verwendeten Untersuchungs- und Analysetools bieten die zum Schutz von Assets und Daten erforderlichen Analysen.

Mit patentierter Technologie und Analysetools zum Erkennen gefährdeter Mitarbeiteranmeldeinformationen und Netzwerklücken können Sie sofort Lecks, Domain-Parodien und gefährdete E-Mails finden.

Das Cloud-basierte Ökosystem von SearchLight ermöglicht die Integration in andere SIEM-Plattformen, um eine umfassende Security Appliance zu erstellen.

Produktbewertung. Norm Laudermilch, CISO bei Sophos:

Digital Shadows , . , , , Sophos.

Schnittstelle ist

die IP-Adresse: ja

die URL-Adresse: ja

Bedrohungskategorie TTPS: ja

Hash-Summen von Dateien: ja

Domain: Ja

Registrierungsschlüssel: Ja

Nicht-Karten: ja

Telefone: ja

Indikatoren für soziale Netzwerke: ja

Schutz für mobile Anwendungen: ja

Markenschutz : ja

Datenverlust: ja

Datenanreicherung (Bedrohungsbewertungen, Bedrohungskennzeichnung, zusätzliche und andere zusätzliche Informationen): ja

Interaktionsmethoden: API

Datenformat: JSON, XML, STIX, CSV

Preis:ab $ 5600 pro Monat

RiskIQ beleuchten

Die RiskIQ-Plattform bietet Transparenz, Verständnis und Kontrolle von Exploits, Angriffen und automatisiert die Erkennung externer Bedrohungen zum Schutz vor gezielten Angriffen.

RiskIQ ist ein weiterer führender Anbieter von digitalem Bedrohungsmanagement, das die vollständige Erkennung, Aufklärung und Beseitigung von Bedrohungen im Zusammenhang mit der digitalen Präsenz eines Unternehmens im Netzwerk ermöglicht. Die Vision und Mission von RiskIQ in den letzten zehn Jahren bestand darin, den digitalen Fußabdruck von Kunden in der Internetinfrastruktur zu erfassen, zu korrelieren und zu analysieren. Mit einer Lösung von RiskIQ erhalten Sie eine einheitliche Ansicht und Kontrolle über die Bedrohungen, die mit dem Internet und sozialen Netzwerken sowie mobilen Geräten verbunden sind.

Die RiskIQ Illuminate-Plattform wird von Tausenden von Sicherheitsanalysten, Sicherheitsteams und CISOs als vertrauenswürdig eingestuft. Es basiert auf dem breitesten Datensatz für die optimale Erkennung und Automatisierung von Mappings, die Überwachung von Oberflächen, die Internetangriffen ausgesetzt sind, die Reduzierung der Auswirkungen von Angriffen und die Beschleunigung der Untersuchung externer Bedrohungen.

Basierend auf 10 Jahren Erfahrung mit Internetangriffen misst die Plattform alle Bedrohungen - vom dunklen Web über die Oberflächenschichten des Netzwerks bis hin zur physischen Welt. Illuminate generiert die Analysen, die Sie benötigen, um umsetzbare Warnungen in Echtzeit zu erhalten.

Produktbewertung. Robin Barnwell, Leiter Sicherheit bei der PBB IT Security Standard Bank:

, RiskIQ, , .

IP - Adresse Schnittstelle : ja

URLs: ja

Threats Kategorie TTPs: N / A

Datei - Hashes: ja

Domains: ja

Kartennummern: ja

Telefonnummern: N / A

Anzeigen von sozialen Netzwerken: ja

mobilen Apps

Schutz : ja Markenschutz : ja

Datenverlust: ja

Datenanreicherung (Bedrohungsbewertungen, Bedrohungskennzeichnung, zusätzliche und andere zusätzliche Informationen): ja

Interaktionsmethoden: API

Datenformat: JSON, XML, STIX, CSV

Preis: N / A

Autor: Natalka Cech, zROI4CIO