Wir machen Sie weiterhin mit den Folgen der Tätigkeit von Cyberkriminellen vertraut, da Praemonitus, wie Praemunitus in der Antike sagte, vorgewarnt ist.

Nur wenn Sie wissen, wie der Feind aussieht, können Sie sich auf sein Treffen vorbereiten.

Heute möchten wir über große DDoS-Angriffe (Distributed Denial-of-Service) im ersten Halbjahr 2020 sprechen.

Am 21. Juni wurde der Cloudflare-Dienst einem DDoS-Angriff mit hohem Volumen unterzogen, der 754 Millionen Pakete pro Sekunde erreichte. Der Angriff dauerte vier Tage, beginnend am 18. Juni und bis zum 21. Juni: Der angreifende Datenverkehr wurde von über 316.000 IP-Adressen an eine einzelne Cloudflare-IP-Adresse gesendet, die hauptsächlich für Websites im kostenlosen Plan verwendet wurde.

Während dieser vier Tage verwendete der Angriff eine Kombination aus drei TCP-Angriffsvektoren: SYN-Fluten, ACK-Fluten und SYN-ACK-Fluten. Der Angriff dauerte mehrere Stunden mit Raten von mehr als 400-600 Mpps und erreichte mehrmals einen Höchstwert von über 700 Mpps mit einem maximalen Peak von 754 Mpps. Angreifer versuchten, Router und Geräte im Rechenzentrum mit hohen Paketraten zu unterdrücken.

Beamte von Cloudflare sagten, sie könnten den Angriff abmildern, obwohl einige Berichte darauf hinweisen, dass es sich nur wenige Tage später um einen roten Hering für einen massiven Datendiebstahl oder einen Test vor dem Angriff handelte.

Cloudflare — , CDN, DDoS-, DNS. Cloudflare .

: (2009 .–)

: 287 USD (2019 .)

-: -, ,

: 2009 ., -, ,

: , ,

Ebenfalls am 21. Juni unterdrückte Akamai den größten zuvor auf der Plattform aufgezeichneten PPS-DDoS-Angriff (Paket pro Sekunde). Der Angriff erzeugte 809 Mpps (Millionen von Paketen pro Sekunde) und zielte auf eine große Bank aus Europa. Laut Unternehmensvertretern ist dies ein neuer Branchenrekord für PPS-gezielte Angriffe.

Ein Merkmal dieses Angriffs war das explosive Wachstum der Quell-IP-Adressen. Dies deutet darauf hin, dass der Datenverkehr stark verteilt war. Außerdem war neben dem Adressvolumen die Besonderheit, dass fast der gesamte Datenverkehr von IPs stammte, die erst 2020 an Angriffen beteiligt waren, was auf die Entstehung eines neuen Botnetzes hinweist.

Ungewöhnlich sind, dass 96,2% der ursprünglichen IP-Adressen zum ersten Mal entdeckt wurden (oder zumindest nicht als Teil von Angriffen in der jüngeren Geschichte verfolgt wurden). Das Team beobachtete mehrere verschiedene Angriffsvektoren, die von 3,8% der verbleibenden ursprünglichen IP-Adressen stammen und mit einem bei diesem Angriff beobachteten Angriffsvektor zusammen mit anderen übereinstimmen. In diesem Fall wurden die meisten der ursprünglichen IP-Adressen in den wichtigsten ISPs identifiziert, dh in den kompromittierten Computern der Endbenutzer.

Der Angriff vom 21. Juni unterschied sich nicht nur in seiner Größe, sondern auch in der Geschwindigkeit, mit der er seinen Höhepunkt erreichte. Der Angriff stieg fast augenblicklich vom normalen Verkehr auf 418 Gbit / s und erreichte in etwa zwei Minuten einen Höchstwert von 809 Mpps. Insgesamt dauerte der Angriff fast 10 Minuten.

Akamai Technologies — -, . 240 000 .

-: , ,

: 2,894 USD (2019 .)

: 1998 .

: (1 . 2013 .–)

: , , ,

Zuvor hatte Amazon AWS Shield einen BPS-Angriff mit einer Kapazität von 2,3 TB / s zurückgezahlt. Der Angriff auf Akamai 418 Gbit / s sieht aus dieser Perspektive nicht so großartig aus, aber vergessen Sie nicht, dass es sich um verschiedene Arten von Angriffen handelt, bevor das Rekordverkehrsvolumen von PPs-Angriffen nur 293,1 Millionen Pakete pro Sekunde betrug, was 2 ist. 7 mal weniger als der Akamai-Vorfall.

Der AWS Shield Threat Landscape Report wusste nicht, auf welchen AWS-Client der Angriff abzielte, erwähnt jedoch, dass das DDoS mithilfe kompromittierter CLDAP-Webserver orchestriert wurde. Die Abwehr des Angriffs dauerte drei Tage, bis er ausstarb.

Amazon — , - .

:

: 5 1994 ., , ,

: ( 1996 .–)

-: , ,

: 280,522 USD (2019 .)

Das Jahr 2020 steht unter dem Motto der Bekämpfung der COVID-2019-Coronavirus-Epidemie, die sich sowohl auf unsere Arbeitsweise als auch auf unsere Geschäftstätigkeit, die Kommunikation zwischen Benutzern sowie die Ziele und Methoden von Angriffen durch Cyberkriminelle auswirkte.

Aufgrund der zunehmenden Aktivität bei der Nutzung von Lieferservices, Bildungsplattformen, Spieleservern, Fernkommunikationsmitteln und des zunehmenden Interesses an medizinischen Informationsressourcen hat sich auch der Schwerpunkt bei Angriffen auf das Netzwerk geändert.

Insbesondere im März gab es einen Versuch, die Arbeit des US-amerikanischen Gesundheitsministeriums (HHS) zu blockieren. Einige Online-Schläger, wie die Vertreter des Ministeriums es farbenfroh formulierten, nutzten den Nutzen von HHS, um sich auf die Reaktion auf die Epidemie vorzubereiten, und schufen zusätzlichen Schutz und zusätzliche Kapazitäten für seine Ressourcen um Arbeitsunterbrechungen zu vermeiden.

Ebenfalls im März wurde das aus 44 Einrichtungen bestehende Krankenhausnetzwerk Assistance Publique - Hôpitaux de Paris (APHP) in Paris angegriffen. Einige Systeme waren mehrere Stunden lang nicht verfügbar, obwohl dies zu Unannehmlichkeiten bei der Arbeit des Personals, insbesondere der Remote-Mitarbeiter, führte , aber in diesem Fall wurde der Angriff abgewehrt.

Der weniger glückliche Lebensmittel-Lieferservice Takeaway.com (Lieferando.de) wurde von Kriminellen zu einem Zeitpunkt angegriffen, als die Anzahl der Bestellungen stark zunahm, sie jedoch nur Bestellungen annehmen konnten und ein verteilter Denial-of-Service-Angriff auf der Website die Verarbeitung beeinträchtigte. Um die Belagerung zu stoppen, erpressten die Kriminellen 2 Bitcoins. Jitse Groen, Gründer und CEO von Takeaway, twitterte dann einen Beitrag mit einem Screenshot ihrer Nachricht.

Den Cyberkriminellen wurde kein Lösegeld gezahlt, aber aufgrund der Größe des Zustellnetzes, das mehr als fünfzehntausend Restaurants in Deutschland umfasst, waren die Folgen des DDoS-Angriffs sowohl für Kunden und Restaurantbesitzer als auch für den Service selbst erheblich. Lieferando musste die Benutzer auch für bezahlte, aber nicht erfüllte Bestellungen entschädigen.

Die gleiche Situation war mit dem niederländischen Lieferservice Thuisbezorgd.

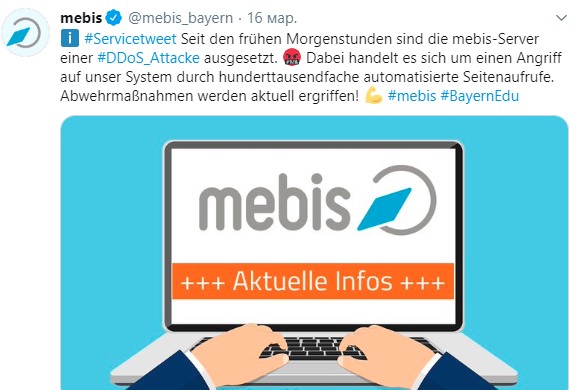

Ddosili im März die Online-Plattform Mebis in Deutschland, die auf Online-Bildung für bayerische Schulkinder abzielt.

Am ersten Tag des Wechsels zum Fernunterricht wurde die Website durch Hunderttausende von automatischen Seitenaufrufen für mehrere Stunden heruntergefahren.

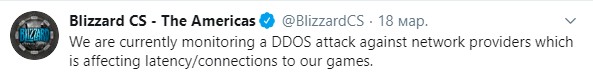

Probleme wurden auch auf Spielplattformen beobachtet, insbesondere auf Blizzard und dem Multiplayer-Spiel EVE Online, insbesondere auf dem letzteren, das neun Tage lang unter dem Ansturm eines DDOS-Angriffs stand.

Im Januar waren Wargaming-Server einem längeren DDoS-Angriff ausgesetzt. World of Tanks-, World of Warships- und World of Warplanes-Spieler hatten Probleme beim An- und Abmelden vom Server.

Sie griffen auch die Server von Regierungsbehörden in Griechenland an, die Websites von Ministerien, Rettungsdiensten und sogar die Polizei des Landes waren außer Betrieb.

Das FBI berichtete, dass im Februar eine US-Wählerregistrierungsstelle angegriffen wurde. Die Hacker verwendeten einen Pseudozufallsangriff auf Subdomains (PRSD), bei dem Abfragen mindestens einen Monat lang in Intervallen von ungefähr zwei Stunden durchgeführt wurden und die Abfrageraten bei etwa 200.000 DNS-Abfragen ihren Höhepunkt erreichten.

Die Liste der Angriffe ist bei weitem nicht vollständig, aber nicht alle verdienen Erwähnung, und wir sind uns bewusst, dass Unternehmen unter dem Deckmantel von DDoS in einigen Fällen ihre Inkompetenz bei der Unterstützung einer größeren Anzahl von Benutzern verbergen können, ohne zusätzliche Kapazitäten für Geräte und ihre Dienste vorherzusehen.

Werbung

Server mit kostenlosem DDoS-Schutz - das sind wir! Alle sofort einsatzbereiten Server sind vor DDoS-Angriffen geschützt.