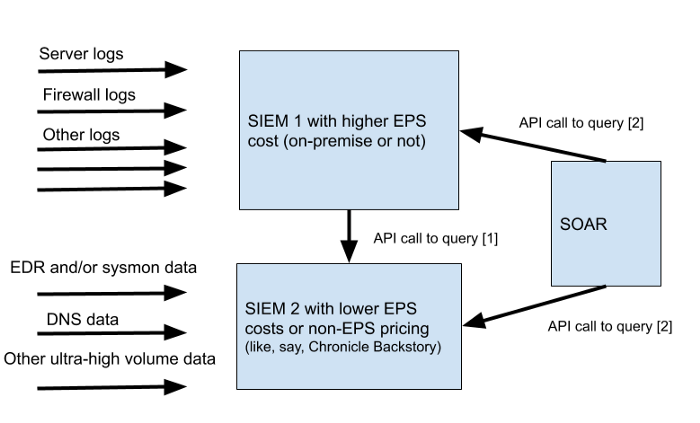

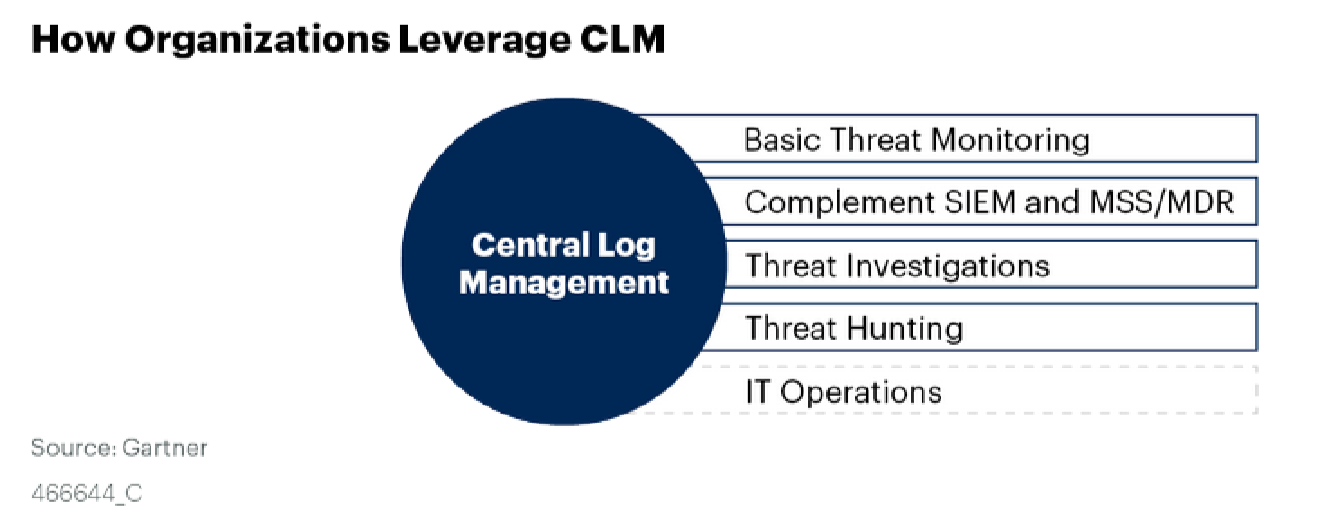

Es sieht gruselig aus, aber manchmal funktioniert diese Architektur in der Produktion. Komplexität tötet die Sicherheit, aber im Allgemeinen tötet alles. In solchen Fällen (ich spreche von einer Senkung der Betriebskosten) gibt es eine ganze Klasse von Systemen - Central Log Management (CLM). Schreibt über diesen Gartner und betrachtet sie als unterbewertet. Hier sind ihre Empfehlungen:

- Verwenden Sie CLM-Funktionen und -Tools, wenn Budget- und Personalbeschränkungen, Sicherheitsüberwachungsanforderungen und spezifische Anwendungsfallanforderungen bestehen.

- Implementieren Sie CLM, um die Erfassung und Analyse von Protokollen zu erweitern, wenn eine SIEM-Lösung zu teuer oder zu komplex ist.

- Investieren Sie in CLM-Tools mit effizienter Speicherung, schnellem Abruf und flexibler Visualisierung, um die Untersuchung / Analyse von Sicherheitsvorfällen und die Unterstützung bei der Suche nach Bedrohungen zu verbessern.

- Stellen Sie sicher, dass die zutreffenden Faktoren und Überlegungen berücksichtigt werden, bevor Sie eine CLM-Lösung implementieren.

In diesem Artikel werden wir über die Unterschiede bei den Lizenzierungsansätzen sprechen, uns mit CLM befassen und über ein bestimmtes System dieser Klasse sprechen - Quest InTrust . Details unter dem Schnitt.

Am Anfang dieses Artikels habe ich über einen neuen Ansatz für die Splunk-Lizenzierung gesprochen. Lizenztypen können mit Mietwagenpreisen verglichen werden. Angenommen, das CPU-Modell ist ein sparsames Auto mit unbegrenzter Kilometerleistung und Benzin. Sie können überall ohne Entfernungsbeschränkungen fahren, aber Sie können nicht sehr schnell fahren und deshalb viele Kilometer pro Tag fahren. Die datenbasierte Lizenzierung ähnelt einem Sportwagen mit einem Pay-per-Mileage-Modell. Sie können sich bekanntermaßen auf lange Strecken stapeln, müssen jedoch mehr bezahlen, wenn Sie das tägliche Kilometerlimit überschreiten.

Um von der lastbasierten Lizenzierung zu profitieren, benötigen Sie ein möglichst geringes Verhältnis von CPU-Kernen, um GB Daten herunterladen zu können. In der Praxis bedeutet dies so etwas wie:

- .

- .

- ( CPU ).

Am problematischsten sind hier normalisierte Daten. Wenn Sie möchten, dass SIEM ein Aggregator aller Protokolle in einer Organisation ist, ist viel Analyse- und Nachbearbeitungsaufwand erforderlich. Vergessen Sie nicht, dass Sie auch über eine Architektur nachdenken müssen, die nicht von der Last abfällt, d. H. Es werden zusätzliche Server und damit zusätzliche Prozessoren benötigt.

Die Volumenlizenzierung basiert auf der Datenmenge, die an die SIEM-Backen gesendet wird. Zusätzliche Datenquellen werden mit dem Rubel (oder einer anderen Währung) bestraft, sodass Sie darüber nachdenken, was Sie nicht wirklich sammeln wollten. Um dieses Lizenzmodell auszutricksen, können Sie in die Daten beißen, bevor sie in das SIEM-System eingefügt werden. Ein Beispiel für eine solche Normalisierung vor der Injektion ist Elastic Stack und einige andere kommerzielle SIEMs.

Infolgedessen sehen wir, dass die Lizenzierung für die Infrastruktur effektiv ist, wenn Sie nur bestimmte Daten mit minimaler Vorverarbeitung erfassen müssen und die Lizenzierung nach Volumen es Ihnen nicht ermöglicht, alles zu erfassen. Die Suche nach einer Zwischenlösung führt zu folgenden Kriterien:

- Vereinfachung der Datenaggregation und -normalisierung.

- Filtert Rauschen und am wenigsten wichtige Daten.

- Bereitstellung von Analysefunktionen.

- Senden gefilterter und normalisierter Daten an SIEM

Infolgedessen müssen SIEM-Zielsysteme keine zusätzliche CPU-Leistung für die Verarbeitung aufwenden und können davon profitieren, nur die wichtigsten Ereignisse zu identifizieren, ohne die Sichtbarkeit des Geschehens zu beeinträchtigen.

Im Idealfall sollte eine solche Middleware-Lösung auch Echtzeit-Erkennungs- und Antwortfunktionen bieten, mit denen die Auswirkungen potenziell schädlicher Aktionen gemindert und der gesamte Ereignisfluss in einem praktischen und benutzerfreundlichen SIEM-Datenabschnitt zusammengefasst werden kann. Nun, dann kann SIEM verwendet werden, um zusätzliche Aggregationen, Korrelationen und Benachrichtigungsprozesse zu erstellen.

Diese sehr mysteriöse Zwischenlösung ist nichts anderes als die CLM, die ich am Anfang des Artikels erwähnt habe. So sieht es Gartner:

Jetzt können Sie herausfinden, wie InTrust den Empfehlungen von Gartner entspricht:

- , .

- .

- — , CLM, BI- .

- ( ).

Quest InTrust verwendet ein eigenes Speichersystem mit einer Datenkomprimierung von bis zu 40: 1 und hohen Deduplizierungsraten, wodurch der Speicheraufwand für CLM- und SIEM-Systeme reduziert wird.

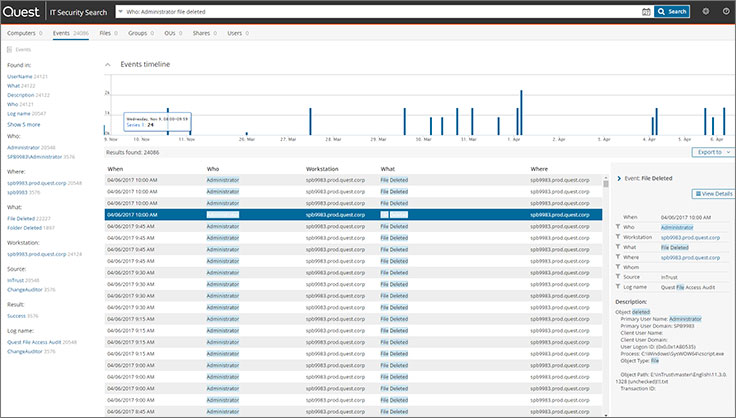

IT Security Search-Konsole mit Google-ähnlicher Suche

Ein spezielles Modul mit der IT Security Search-Weboberfläche (IT Security Search) kann eine Verbindung zu Ereignisdaten im InTrust-Repository herstellen und bietet eine einfache Schnittstelle für die Suche nach Bedrohungen. Die Benutzeroberfläche ist so vereinfacht, dass sie wie Google für Ereignisprotokolldaten funktioniert. ITSS verwendet Zeitleisten für Abfrageergebnisse, kann Ereignisfelder kombinieren und gruppieren und hilft Ihnen bei der Suche nach Bedrohungen.

InTrust bereichert Windows-Ereignisse mit SIDs, Dateinamen und SIDs. InTrust normalisiert Ereignisse auch auf ein einfaches W6-Schema (Wer, Was, Wo, Wann, Wen und Woher - Wer, Was, Wo, Wann, Wer und Von Woher), sodass Daten aus verschiedenen Quellen (native Windows-Ereignisse, Linux-Protokolle oder Syslog) konnte in einem einzigen Format und auf einer einzigen Suchkonsole angezeigt werden.

InTrust unterstützt Echtzeit-Warn-, Erkennungs- und Antwortfunktionen, die als EDR-ähnliches System verwendet werden können, um Schäden durch verdächtige Aktivitäten zu minimieren. Integrierte Sicherheitsregeln erkennen die folgenden Bedrohungen, sind jedoch nicht darauf beschränkt:

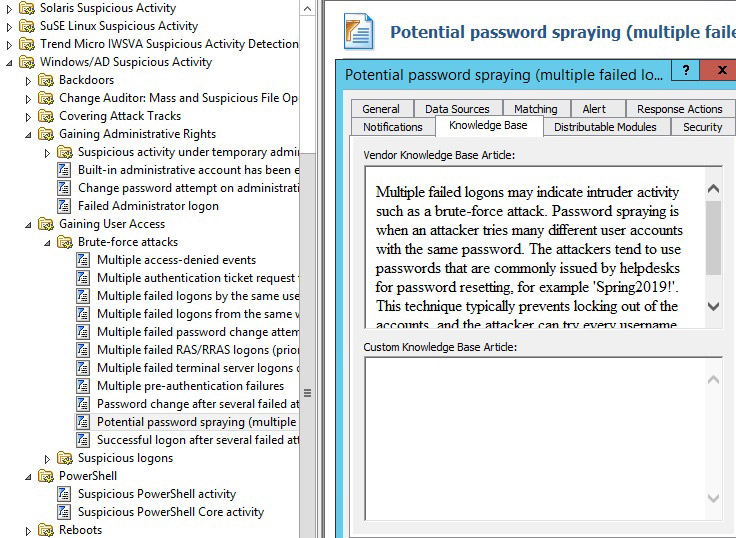

- Passwort sprühen.

- Kerberoasting.

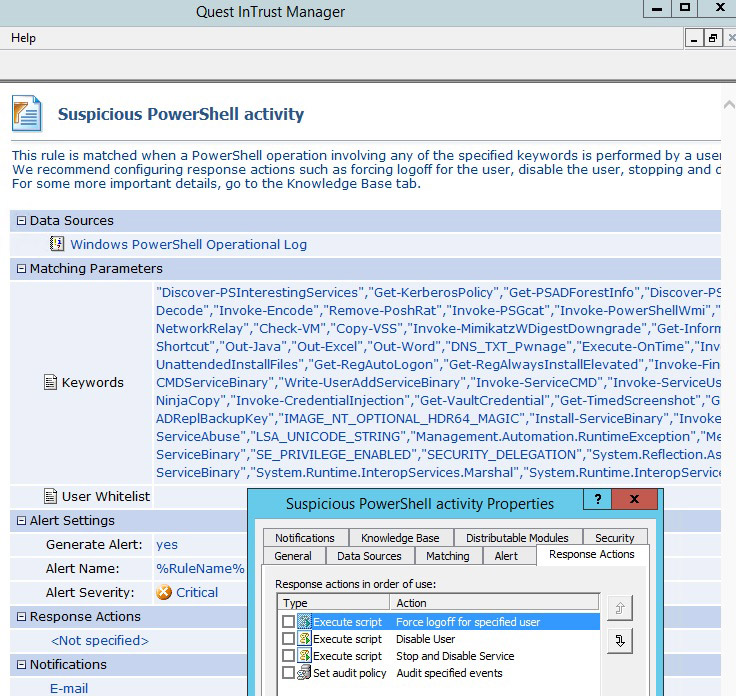

- Verdächtige PowerShell-Aktivitäten wie das Ausführen von Mimikatz.

- Prozesse wie LokerGoga Ransomware sind verdächtig.

- Verschlüsselung mit CA4FS-Protokollen.

- Anmeldungen mit einem privilegierten Konto auf Arbeitsstationen.

- Angriffe zum Erraten von Passwörtern.

- Verdächtige Verwendung lokaler Benutzergruppen.

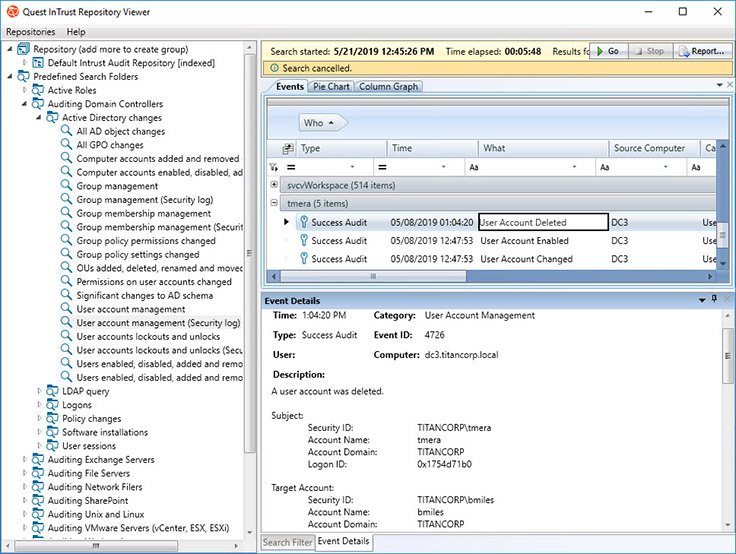

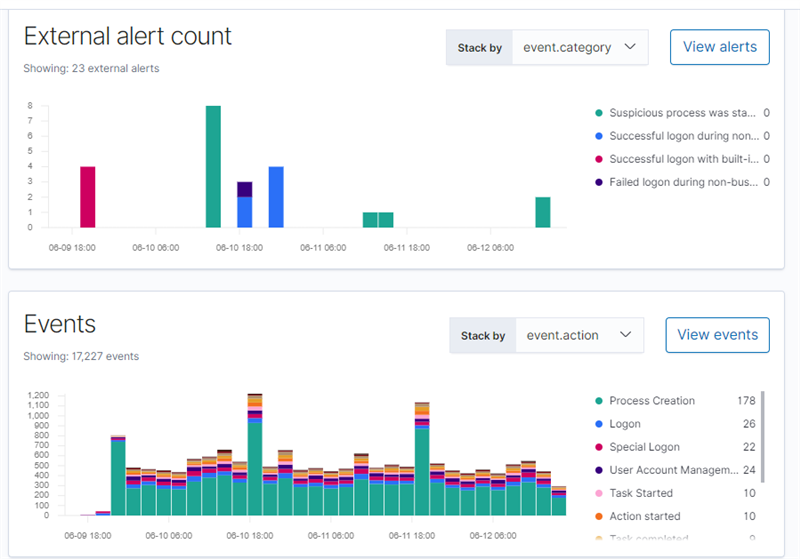

Jetzt zeige ich Ihnen einige Screenshots von InTrust selbst, damit ich einen Eindruck von seinen Funktionen bekommen kann.

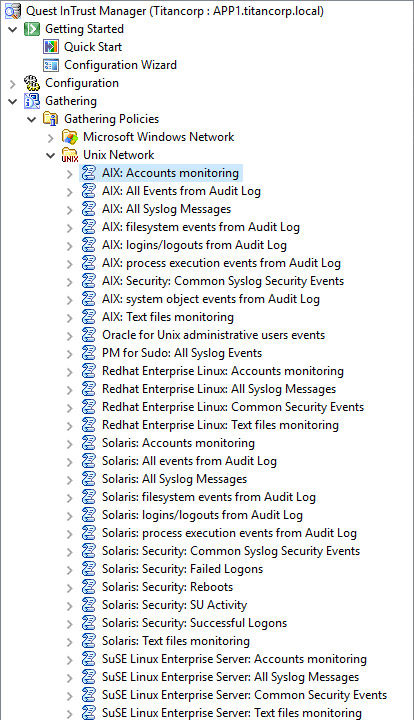

Vordefinierte Filter zur Suche nach potenziellen Schwachstellen

Beispiel eines Filtersatzes zum Sammeln von Rohdaten

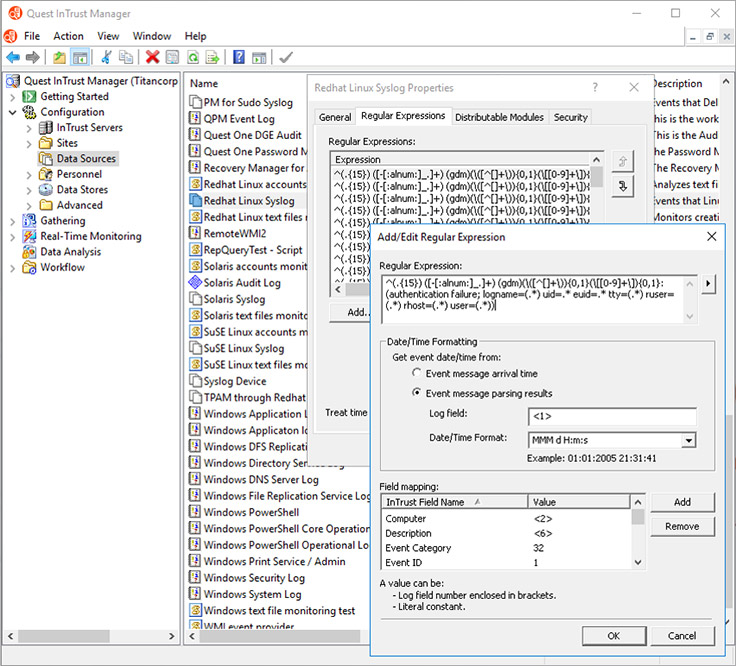

Ein Beispiel für die Verwendung regulärer Ausdrücke, um eine Reaktion auf ein Ereignis zu erstellen

Beispiel für eine PowerShell-Sicherheitsanfälligkeitssuchregel

Die integrierte Wissensdatenbank mit einer Beschreibung der Schwachstellen

InTrust ist ein leistungsstarkes Tool, das sowohl als unabhängige Lösung als auch als Teil eines SIEM-Systems verwendet werden kann, wie oben beschrieben. Der Hauptvorteil dieser Lösung besteht wahrscheinlich darin, dass Sie sie direkt nach der Installation verwenden können. InTrust verfügt über eine große Bibliothek mit Regeln zum Erkennen und Reagieren auf Bedrohungen (z. B. Blockieren eines Benutzers).

In dem Artikel habe ich nicht über Boxed Integrations gesprochen. Direkt nach der Installation können Sie das Senden von Ereignissen an Splunk, IBM QRadar, Microfocus Arcsight oder über einen Webhook an ein anderes System konfigurieren. Unten finden Sie ein Beispiel für eine Kibana-Schnittstelle mit Ereignissen von InTrust. Elastic Stack ist bereits integriert. Wenn Sie die kostenlose Version von Elastic verwenden, kann InTrust als Tool zum Erkennen von Bedrohungen, zum Ausführen proaktiver Warnungen und zum Senden von Benachrichtigungen verwendet werden.

Hoffentlich hat der Artikel eine minimale Einführung in dieses Produkt gegeben. Wir sind bereit, Ihnen InTrust für einen Test oder ein Pilotprojekt zu geben. Die Bewerbung kann im Feedback-Formular auf unserer Website hinterlassen werden.

Lesen Sie unsere anderen Artikel zur Informationssicherheit:

Identifizieren eines Ransomware-Angriffs, Zugriff auf einen Domänencontroller und Versuch, diesen Angriffen zu widerstehen

Was ist nützlich, um aus den Protokollen einer Windows-Workstation (beliebter Artikel)

den Lebenszyklus von Benutzern ohne Zange und Band zu verfolgen

? Und wer hat das getan? Wir automatisieren die Prüfung der Informationssicherheit

Abonnieren Sie unsere Seite auf Facebook und veröffentlichen dort kurze Notizen und interessante Links.