Moderne Autos verwandeln sich von einem mechanischen Fahrzeug in elektronische Geräte auf Rädern - sie laden Firmware-Updates aus dem Internet herunter, übertragen Diagnoseinformationen an den Hersteller und verfügen über Schnittstellen für die Fernverbindung. Infolgedessen werden Cybersicherheitsrisiken zu den üblichen Risiken für Autos hinzugefügt. Unsere neue Forschung widmet sich der Untersuchung dieser Bedrohungen , den wichtigsten Schlussfolgerungen, aus denen wir in diesem Beitrag teilen werden.

Merkmale vernetzter Autos

Technologische Einheiten eines Smart Cars werden über elektronische Steuergeräte (ECU) gesteuert. Eine ECU ist ein Computer, der Daten von Sensoren, Schaltern und damit verbundenen Tasten sammelt, verarbeitet und Befehle an die Aktuatoren sendet. Der wichtigste Teil jedes Steuergeräts ist seine Firmware - die Software, von der die Zuverlässigkeit der Fahrzeugfunktion abhängt. Einige Fahrzeuge haben mehr als 100 ECUs.

Die Kommunikation zwischen Steuergeräten erfolgt über die Protokolle CAN / CAN FD, LIN, MOST, Ethernet und FlexRay. Ihr gemeinsames Merkmal ist eine erhöhte Zuverlässigkeit. Sie sind widerstandsfähig gegen Ausfälle in rauen Fahrzeugumgebungen, aber keine von ihnen bietet integrierte Sicherheitsfunktionen wie Datenverschlüsselung oder Geräteauthentifizierung.

In naher Zukunft werden Massenmodelle voraussichtlich mit Advanced Driver Assistance Systems (ADAS), Autopiloten sowie Fahrzeug-zu-Fahrzeug- (V2V) und Straßeninfrastruktur-Systemen (V2I) ausgestattet sein. Solche Systeme werden dazu beitragen, Unfälle zu verhindern oder zu mindern, aber sie werden auch neue Möglichkeiten für Angreifer schaffen.

Die Popularität des Carsharing hat dazu geführt, dass zentralisierte Flottensteuerungsfunktionen gefragt sind, beispielsweise die Möglichkeit, jedes Auto in Echtzeit zu verfolgen, Telemetriedaten zu sammeln und die Betriebsarten des Motors zu steuern.

Die Nachfrage nach neuen Technologien zwingt die Autohersteller, die Entwicklungs- und Produktionszyklen zu verkürzen, um die Einführung neuer Technologien weiter zu beschleunigen. Das Rennen um technologische Raffinesse lässt Cybersicherheitsprobleme ungelöst. Das Ergebnis ist logisch: Neuwagen enthalten viele potenzielle Schwachstellen.

Auto Cyberthreats

Ein mit dem Internet verbundenes Auto verfügt über eine erhebliche Anzahl offener Ports, die möglicherweise von Cyberkriminellen ausgenutzt werden könnten. Angesichts der oberflächlichen Einstellung der Autoentwickler zu Sicherheitsfragen ist das Eindringen in verfügbare Steuergeräte eine relativ einfache Aufgabe. Nachdem ein Angreifer die Kontrolle über ein Modul übernommen hat, kann er von einem Kontrollblock zum anderen wechseln und eine Vielzahl von Angriffen ausführen, zum Beispiel:

- DoS- , ;

- - ;

- , , ;

- ;

- , , .

Eine zusätzliche Bedrohungsquelle sind häufig die Autobesitzer selbst, die sich für Chip-Tuning begeistern. Sie kaufen Wi-Fi- oder Bluetooth-Scanner, die über den OBD-II-Diagnosestecker eine Verbindung zum CAN-Bus herstellen. In der Regel enthält die Firmware solcher Scanner keinen Schutz vor Angriffen, sodass jeder neben einem Laptop sitzen, die Kontrolle über den Dongle übernehmen und nach eigenem Ermessen ein wenig "Chip-Tuning" hinzufügen kann.

Kopfmontierte Multimedia-Geräte

Ein weiteres anfälliges Element, das selten berücksichtigt wird, sind Multimedia-Headunits mit GPS-Navigation und anderen Funktionen. Autobesitzer ersetzen häufig Standard-Multimedia-Systeme durch alternative, um zusätzliche Funktionen zu erhalten.

Die meisten dieser Geräte laufen auf veralteten Android-Versionen, die kaum aktualisiert werden. Bei Fahrern beliebt, erfordert die automatische Anpassung der Lautstärke an die Fahrgeschwindigkeit, dass die Headunit an den CAN-Bus angeschlossen wird. Infolgedessen kann ein entfernter Angreifer bekannte Android-Schwachstellen ausnutzen, um einen Angriff auf den CAN-Bus zu starten.

Das nervigste: Verwundbare Versionen von Android werden sogar in den Standard-Multimedia-Geräten einiger Autos verwendet.

Unsichere Firmware

Fast jeder Besitzer eines intelligenten Autos möchte, dass dieses Auto schneller und leistungsstärker ist, als der Hersteller es sich vorstellt. Und das Beste ist, wenn Sie die Funktionen des älteren Modells dem billigeren jüngeren hinzufügen können. Auf solche Modifikationen spezialisierte Werkstätten ersetzen die ECU-Firmware, bei der es sich um das Betriebssystem handelt, zusammen mit dem Bootloader. Diese Handwerker stören sich nicht einmal daran, dass die Firmware-Dateien mit der digitalen Signatur des Herstellers signiert werden müssen: Durch Ändern des Codes in der ECU deaktivieren sie die Signaturüberprüfung, wodurch das Gerät mit jeder Firmware, einschließlich bösartiger, arbeitet.

Sicherheitslücken im CAN-Bus

Der 1983 von Bosch entwickelte CAN-Bus wurde 1986 offiziell eingeführt und 1989 erstmals in Serienfahrzeugen eingesetzt. Vier Jahre später übernahm ISO CAN als Standard für Autos, und seitdem wurden dieser Bus und das zugehörige Kommunikationsprotokoll in fast jedem Fahrzeug verwendet.

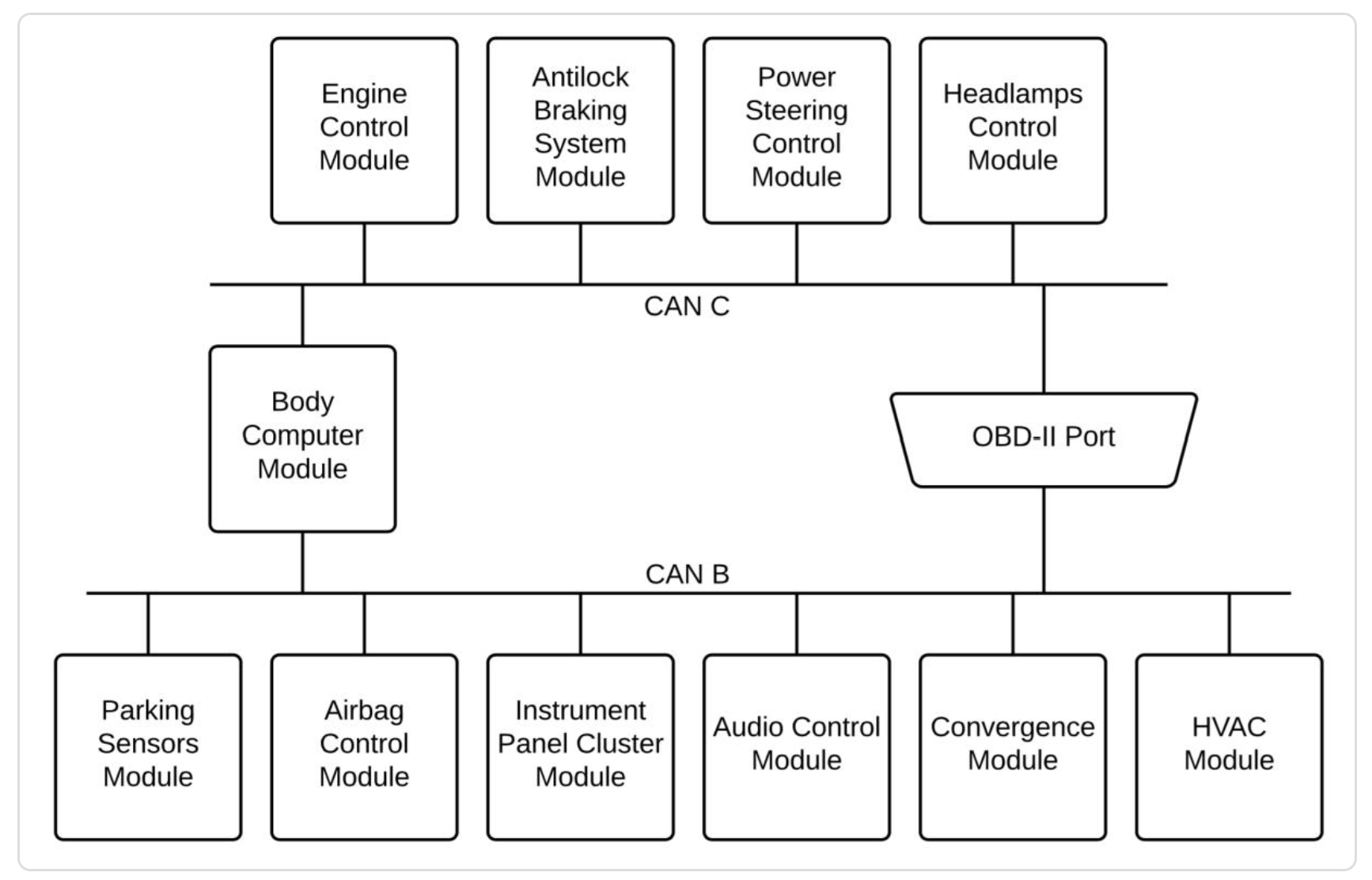

Mit CAN verbundene Fahrzeugsysteme. Quelle: Trend Micro

Alle Fahrzeuggeräte kommunizieren über den CAN-Bus. Dank dessen erkennt das Kopf-Multimedia-Gerät nach Erhalt von Informationen über die ausgelösten Airbags, dass Sie den Notdienst anrufen und den Unfall melden müssen.

Mit CAN verbundene Geräte interagieren miteinander und übertragen spezielle Nachrichten - Frames. Diese Nachrichten können eine Vielzahl von Informationen enthalten, einschließlich Fehlermeldungen. Das gemeinsame Forschungsteam hat einen Angriff auf den CAN-Bus entwickelt , der die Fehlerbehandlungsfunktionen in diesem Fall ausnutzt:

- Fehler treten auf, wenn das Gerät Werte liest, die nicht mit dem ursprünglich erwarteten Wert im Frame übereinstimmen.

- Wenn ein Gerät ein solches Ereignis erkennt, schreibt es eine Fehlermeldung auf den CAN-Bus, um den fehlerhaften Frame "abzurufen" und andere Geräte zu benachrichtigen, ihn zu ignorieren.

- , , CAN, Bus Off, . . CAN - CAN, — , ;

- , , Bus Off, .

Dies kann gefährlich und sogar tödlich werden, insbesondere wenn die Airbags oder das ABS auf diese Weise deaktiviert werden können.

Um einen Angriff auszuführen, reicht es aus, ein Gerät an den CAN anzuschließen, der wiederholt fehlerhafte Frames an den CAN sendet. Und für vernetzte Autos wird kein Gerät benötigt - nutzen Sie einfach die Schwachstellen im Steuergerät und starten Sie einen Angriff aus der Ferne.

Trend Micro Präsentation zu CAN Attack:

Das Obige wurde bereits in der Praxis getestet. Im Jahr 2015 demonstrierten Charlie Miller und Chris Valasek das Remote-Hacking eines verbundenen Jeep Cherokee . Der Fahrer, der vor dem Experiment gewarnt wurde, fuhr auf die Autobahn, woraufhin die Forscher die Kontrolle über die Systeme seines Autos übernahmen. Sie schalteten die Musik und die Klimaanlage auf Hochtouren ein, stellten die Wischerblätter auf Arbeit und zwangen das Auto, wie eine Schildkröte zu kriechen, so dass andere Fahrer den Testteilnehmer hupten und ihn überholten. Und das Schlimmste: Er konnte nichts tun - die Steuerung der Klimaanlage, des Multimedia-Systems und sogar des Gaspedals wurde von Hackern abgefangen. Nach der Veröffentlichung der Versuchsergebnisse rief Chrysler 1,4 Millionen Fahrzeuge zurückAusgestattet mit dem ferngehackten UConnect-System, über das die Forscher den Jeep Cherokee gehackt haben.

Um diese aufgestauten Sicherheitsbedenken auszuräumen, hat die ISO / SAE-Industriegruppe eine Reihe von Richtlinien für die Sicherheit vernetzter Fahrzeuge entwickelt - ISO / SAE 21434 .

Was der neue Standard bietet

Sicherheit überall regeln

Dies bedeutet, dass Sicherheit ein obligatorischer Bestandteil aller Prozesse von der Konzeption und Entwicklung bis hin zu Produktion, Betrieb, Wartung und Stilllegung sein muss. Das Risikomanagement sollte auf dem bewährten ISO 31000-Standard basieren.

Risikomanagement-Framework gemäß ISO 31000. Quelle: Trend Micro

Risikoüberwachung

Bei potenziellen Sicherheitsvorfällen bietet der Standard Kontrollpunkte für alle Unternehmen, Lieferanten und Lieferanten:

- Das Top-Down-Cybersicherheitsmanagement muss auf einer kontinuierlichen Risikoüberwachung im gesamten Unternehmen basieren, einschließlich der Produktion und der gesamten Lieferkette.

- Um die Cybersicherheit von oben nach unten zu implementieren, benötigen Unternehmen eine starke Cybersicherheitskultur und einen Schwerpunkt auf qualitativ hochwertige Schulungen.

- Führungskräfte auf allen Ebenen müssen daran arbeiten, das Wissen über Cybersicherheit in allen Phasen des Unternehmens zu integrieren und in ihren Abteilungen umzusetzen. Zu diesem Zweck können Sie die Empfehlungen des ISO / IEC 27001-Standards für das Informationssicherheitsmanagement verwenden.

Maßnahmen zur Gewährleistung der Umsetzung von Informationssicherheitsstandards gemäß ISO 27001. Quelle: Trend Micro.

Bewertung von Cybersicherheitsereignissen

Dieser Prozess bestimmt das Ausmaß der Auswirkungen eines Cybersicherheitsereignisses und die angemessene Reaktion darauf. Jedes Ereignis muss analysiert werden, um festzustellen, wie es sich auf ein Objekt oder eine Komponente auswirkt. Unter Berücksichtigung der Entscheidung zur Beseitigung des Risikos können die Reaktionsverfahren in nachfolgenden Phasen angewendet werden.

Schwachstellenanalyse

Für jede identifizierte Sicherheitsanfälligkeit muss festgestellt werden, ob sie für einen Angriff verwendet werden kann. Alle Fehler und Ereignisse sollten analysiert werden, um potenzielle Schwachstellen zu identifizieren, zum Beispiel:

- fehlende Anforderungen oder Spezifikationen;

- Architektur- oder Designmängel, einschließlich falscher Gestaltung von Sicherheitsprotokollen;

- Schwachstellen oder fehlerhafte Implementierung von Sicherheitsprotokollen, einschließlich Hardware- und Softwarefehlern;

- Schwachstellen in Unternehmensprozessen und -verfahren, einschließlich Missbrauch und unzureichender Benutzerschulung;

- Verwendung veralteter Funktionen, einschließlich kryptografischer Algorithmen.

Schwachstellenmanagement

Um zu verhindern, dass potenzielle Kriminelle die entdeckte Sicherheitsanfälligkeit ausnutzen, können folgende Maßnahmen ergriffen werden:

- vorübergehende Abschaltung nicht kritischer Komponenten;

- Risikomeldung an Benutzer;

- Entwicklung und Überprüfung von Codekorrekturen durch das Entwicklungsteam;

- Erstellen und Bereitstellen von Sicherheitspatches.

Update-Management

Bei den meisten verkauften Fahrzeugen können Firmware-Updates nur in autorisierten Service-Centern durchgeführt werden, weil:

- Die Installation von Updates für kritische Steuergeräte kann zur Sicherheit der Benutzer nicht durchgeführt werden, während sie verschoben werden.

- Die Gesamtgröße eines Software-Updates, für das eine Installation erforderlich ist, kann mehrere Gigabyte betragen, sodass Zeit und Bandbreite wichtige Faktoren sind, die die sofortige Bereitstellung einschränken.

- Durch die Aktualisierung des Steuergeräts kann es deaktiviert werden. Dies bedeutet, dass es in autorisierten Servicecentern durch wartungsfähige ersetzt werden muss.

Daher werden Aktualisierungen normalerweise nur durchgeführt, wenn der Benutzer eine Störungsmeldung erhält, und nicht aus Sicherheitsgründen. Infolgedessen wurden die meisten Autos seit Jahren nicht mehr aktualisiert.

Das neue ISO / AWI 24089 "Fahrzeuge - Software Update Engineering" soll dieses Problem lösen. Es befindet sich derzeit in einem frühen Entwicklungsstadium, daher ist es schwierig zu sagen, wie sich dies auf das Aktualisierungsverfahren auswirken wird.

Wie man ist

Wir schlagen einen mehrschichtigen Ansatz zur Sicherung vernetzter Fahrzeuge vor, der sowohl die aktuellsten Informationen zur Bedrohungslandschaft als auch Sicherheitsmaßnahmen für Fahrzeuge, Netzwerke und Supportdienste vor dem Bau umfasst. Diese Maßnahmen sollten die Wahrscheinlichkeit eines erfolgreichen Angriffs erheblich verringern und die möglichen Folgen abmildern.

Es ist wichtig, einen ganzheitlichen Ansatz zur Verbesserung der Sicherheit vernetzter Fahrzeuge beizubehalten und gleichzeitig isolierte Lösungen zu vermeiden. Nur so kann eine einheitliche Managementkontrolle im gesamten System erreicht werden.

Der empfohlene Ansatz zur Sicherung eines vernetzten Fahrzeugs ist ein nahtloses mehrschichtiges Sicherheitssystem. Quelle: Trend Micro.

Dazu müssen Unternehmen und Lieferanten eine zuverlässige und funktionale Lösung implementieren, die

- unterstützt die Kontrolle vernetzter Autos;

- schützt vor Angriffen auf Fahrzeuge, verbundene Netzwerke und Backend-Systeme;

- Bietet einen einzelnen Kontext für Ereignisse aus jedem System, sobald sie auftreten.

Dies gewährleistet eine nahtlose mehrschichtige Reaktion auf Cyberangriffe zum Schutz, zur Erkennung und Reaktion sowie zur Überwachung aller Phasen der Produktion und des Betriebs von High-Tech-Fahrzeugen.