Bei einem großen Finanzinstitut ereignete sich ein unangenehmer Vorfall: Angreifer betraten das Netzwerk und „säuberten“ alle kritischen Informationen - sie kopierten die Daten und sendeten sie an ihre Remote-Ressource. Forensiker der Gruppe IB riefen nur sechs Monate nach den beschriebenen Ereignissen um Hilfe. Zu diesem Zeitpunkt waren einige der Workstations und Server bereits außer Betrieb genommen worden, und die Spuren der Aktionen der Angreifer wurden aufgrund der Verwendung spezieller Software und aufgrund falscher Protokollierung zerstört. Auf einem der am Vorfall beteiligten Server wurde jedoch eine Windows-Auslagerungsdatei gefunden, von der Experten wichtige Informationen über den Vorfall erhalten haben.

In diesem Artikel Pavel ZevakhinDas Forensic Science Lab der Gruppe IB erläutert, welche Daten während der forensischen Forschung in Windows-Auslagerungsdateien gefunden werden können.

Teil 1. Was pagefile.sys versteckt

Pagefile.sys ist also die Auslagerungsdatei des Windows-Betriebssystems. Wenn nicht genügend RAM vorhanden ist, reserviert Windows einen bestimmten Speicherplatz auf der Festplatte und verwendet ihn, um seine Funktionen zu erweitern. Mit anderen Worten, es lädt einen Teil der Daten aus dem RAM in die Datei pagefile.sys. Sehr oft verbleiben die vom Forscher benötigten Informationen nur in der Auslagerungsdatei.

Das Hochladen in die Auslagerungsdatei erfolgt seitenweise in 4-KB-Blöcken, sodass Daten entweder einen zusammenhängenden Bereich in der Auslagerungsdatei belegen oder sich in verschiedenen Teilen davon befinden können. Dies bedeutet, dass in den meisten Fällen die in dieser Datei gefundenen Informationen mit Integritätsverlust abgerufen werden.

Die Größe von pagefile.sys im Dateisystem wird standardmäßig vom Betriebssystem festgelegt. Der Benutzer kann die Auslagerungsdatei jedoch jederzeit deaktivieren oder ihre maximale Größe ändern. Der Standardspeicherort für die Datei befindet sich im Stammverzeichnis der Systempartition. Sie kann sich jedoch auf jedem anderen logischen Laufwerk befinden, je nachdem, wo der Benutzer sie abgelegt hat. Diese Tatsache muss in Erinnerung bleiben.

Bevor wir uns mit dem Extrahieren von pagefile.sys befassen, müssen wir verstehen, was die Datei aus Sicht des Dateisystems ist. Dazu verwenden wir die AccessData FTK Imager-Software:

| Versteckt | Wahr | Besitzer SID | S-1-5-32-544 |

| System | Wahr | Besitzername | Administratoren |

| Schreibgeschützt | Falsch | Gruppen-SID | S-1-5-18 |

| Archiv | Wahr | Gruppenname | SYSTEM |

Es ist ersichtlich, dass dies eine versteckte Systemdatei ist, die nicht einfach zu kopieren ist.

Wie kann ich dann diese Datei bekommen? Dies kann auf verschiedene Arten erfolgen:

- , FTK Imager KAPE

- — .

Vergessen Sie nicht, dass sich die pagefile.sys-Dateien in Volume Shadow Copies und auf anderen logischen Laufwerken befinden können. Es gibt Fälle, in denen der Benutzer selbst die Schattenkopierregeln festlegt und das Kopieren der Auslagerungsdatei ausschließt (in der Systemregistrierung befindet sich ein Zweig HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ Control \ BackupRestore \ FilesNotToSnapshot, in dem die Dateien angegeben sind, die von der Schattenkopie ausgeschlossen werden).

In der Abbildung unten sehen Sie, wie sich die Menge der erkannten Daten in der aktuellen Auslagerungsdatei (auf dem Bild - ganz links) und in den Auslagerungsdateien ändert, die von Schattenkopien, die zu unterschiedlichen Zeiten erstellt wurden, vom selben Laufwerk abgerufen wurden.

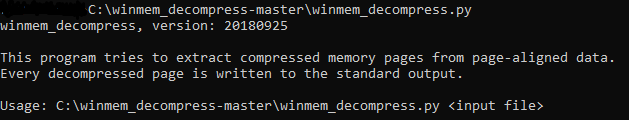

Ein wichtiger Punkt, den Sie beachten sollten: Ab Build 10525 verwendet Windows 10 die Komprimierung von Auslagerungsdateien. Wenn der Arbeitsspeicher niedrig ist, verkleinert das System nicht verwendete Speicherressourcen in jedem Prozess, sodass mehr Anwendungen gleichzeitig aktiv bleiben können. Um eine solche Datei zu dekomprimieren, müssen Sie spezielle Software verwenden.Sie können beispielsweise das Dienstprogramm winmem_decompress von Maxim Sukhanov zur Dekomprimierung verwenden :

Dies ist nützlich, wenn eine Suche in der ursprünglichen Auslagerungsdatei keine Ergebnisse ergab oder die erforderlichen Daten komprimiert wurden.

Mit der Datei pagefile.sys in unseren Händen können wir sie also untersuchen. Und hier müssen zwei Situationen herausgearbeitet werden: die erste - wenn wir wissen, wonach wir suchen müssen, und die zweite - wenn wir nicht wissen. Im ersten Fall können dies Fragmente von Dateien, Spuren der Arbeit der einen oder anderen Software oder eine Art Benutzeraktivität sein. Für eine solche Suche wird normalerweise der Hexadezimaleditor X-Ways WinHEX (oder ein anderer) verwendet . Im zweiten Fall müssen Sie sich auf spezielle Software verlassen, z. B. MAGNET AXIOM , Belkasoft Evidence Center , das Dienstprogramm Strings (es kann als das wichtigste und am häufigsten verwendete angesehen werden), SoftwarePhotorec (Signaturwiederherstellungssoftware) wendet in einigen Fällen Yara-Regeln an (vorausgesetzt, Sie haben große Dateien zum Scannen konfiguriert) - oder zeigt die Datei einfach manuell an.

Was ist in pagefile.sys zu finden und warum konzentrieren wir uns auf die Auslagerungsdatei? Es ist ganz einfach: Dies sind Daten, die teilweise aus dem RAM entladen wurden, dh Prozesse, Dateien und andere Artefakte - was im Betriebssystem aktiv war und funktionierte. Dies kann Teil des Internetverlaufs und der IP-Adresse, Informationen zum Start einiger Dateien oder der Dateien selbst, Fragmente von Bildern und Texten, Informationen zu Netzwerkanforderungen zuvor funktionierender Software, Spuren von Malware in Form von Tastenanschlagprotokollen, Systemdateien usw. sein. Betriebssystemprotokolle und vieles mehr.

Lass uns zu den Feldern gehen

Es ist Zeit, direkt zu realen Fällen und Forschungen überzugehen. Was ist also aus Sicht der digitalen Forensik in einer Windows-Auslagerungsdatei nützlich?

In einem der Fälle wurde ein Image eines mit verschiedener Malware infizierten Laufwerks untersucht, mit dessen Hilfe Cyberkriminelle Geld vom Konto eines Unternehmens gestohlen haben.

Um eine vollständige Antwort auf das zu geben, was passiert ist und wie, muss der Forensiker den Ausgangspunkt der Infektion, die von den Angreifern verwendeten Tools und die Abfolge der Aktionen festlegen. Während der Studie wurden nicht alle Spuren der Malware gefunden. Und hier wurde pagefile.sys analysiert. Wie wir bereits wissen, finden Sie dort Seiten aus dem Prozessspeicher, die aus dem RAM in die Auslagerungsdatei entladen wurden und manchmal wiederhergestellt werden können, z. B. mithilfe der Photorec-Software mithilfe der Signaturmethode, wie in diesem Fall.

: (), . , , , , - , .

Oben sehen Sie ein Beispiel für Dateien (von Photorec zugewiesene Dateinamen basierend auf Offsets vom Anfang der Auslagerungsdatei), die während dieser Studie hochgeladen wurden. Wir sehen, dass dies ausführbare, grafische, Text- und andere Dateien sind. Dann ist alles einfach: Wir analysieren sie anhand der notwendigen Kriterien und Aufgaben.

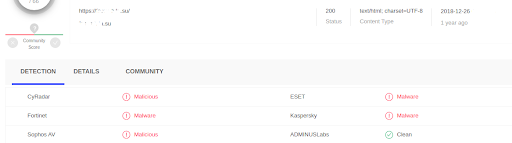

In diesem speziellen Fall wurden DLL-Dateien mit schädlichem Code aus der Auslagerungsdatei wiederhergestellt. Unten finden Sie ein Beispiel für die Erkennung von VirusTotal (die Suche wurde anhand der Prüfsumme der Dateien durchgeführt):

Während der Analyse wurde die Adresse des Remote-Servers identifiziert, mit der diese Dateien interagieren konnten. Unter Verwendung des Hexadezimal-Editors X-Ways WinHEX wurden Zeilen mit den Adressen des Remote-Servers in der untersuchten pagefile.sys gefunden. Dies deutet darauf hin, dass die erkannten Dateien im Betriebssystem funktionierten und aktiv mit ihrem Remote-Server interagierten. Und hier sind die Erkennungen des VirusTotal-Dienstes für Dezember 2018:

In diesem Fall haben wir dank der Informationen in pagefile.sys die gesamte Infektionskette eingerichtet.

Und was noch?

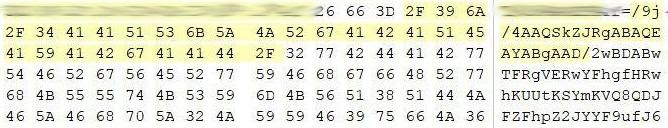

Es gibt manchmal Einzelfälle, in denen neben anderen Traces auch Base64-codierte Screenshots in der Auslagerungsdatei enthalten sind. Beispielsweise erstellt der Banking-Trojaner Buhtrap einen solchen, wenn er gesendet wird.

In diesem speziellen Fall war der Anfang der Datei / 9j / 4AAQSkZJRgABAQEAYABgAAD / . Dies ist der Base64-codierte Header der JPEG-Datei (ein Teil des Bildes wird angezeigt):

Das obige Snippet wurde kopiert, dekodiert und mit einer JPG-Erweiterung versehen. Wir hatten Glück und der erkannte Screenshot enthielt eine vollständige Momentaufnahme des aktiven Desktops des Buchhaltungscomputers mit der offenen Software "1C: Buchhaltung", auf der der Finanzsaldo des Unternehmens und andere wichtige Daten angezeigt wurden. Andere erkannte codierte Bilder waren aufgrund der Art und Weise, wie Informationen in der Auslagerungsdatei gespeichert wurden, unvollständig (fehlerhaft).

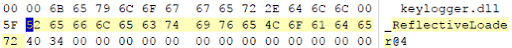

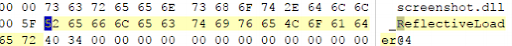

Ein anderes Beispiel. Bei einem der Vorfälle wurden Spuren des Cobalt Strike-Frameworks gefunden (typische Zeilen in der Auslagerungsdatei - SMB-Modus, status_448, ReflectiveLoader):

Und dann können Sie versuchen, die Module zu entladen. Im obigen Bild sind dies keylogger.dll und screenhot.dll, es können jedoch auch andere vorhanden sein.

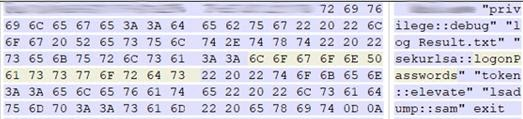

Mach weiter. Das Mimikatz-Modul, das Teil von Cobalt Strike ist und häufig von Cyberkriminellen verwendet wird, ist ein Tool, das die Funktionalität des Windows-Anmeldeinformations-Editors implementiert und es Ihnen ermöglicht, die Authentifizierungsdaten eines angemeldeten Benutzers im Klartext zu extrahieren. In der Auslagerungsdatei wurden Spuren ihrer Funktionsweise gefunden, nämlich die folgenden Zeichenketten:

- sekurlsa :: logonPasswords - Extrahiert Anmeldungen und Passwörter eines Kontos

- token :: lift - Erhöht die Zugriffsrechte auf SYSTEM oder sucht nach einem Domänenadministrator-Token

- lsadump :: sam - SysKey dazu bringen, Einträge aus der SAM-Registrierungsdatei zu entschlüsseln

- log Result.txt - Die Datei, in der die Ergebnisse der Software aufgezeichnet werden (vergessen Sie nicht, diese Datei im Dateisystem zu suchen):

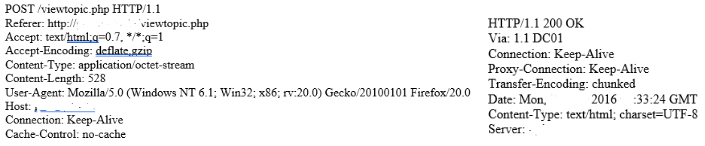

Das nächste Beispiel sind Spuren der Funktionsweise des Banking-Trojaners Ranbyus, der aus vielen Modulen besteht. In einer Studie wurden in einer Auslagerungsdatei in einer Schattenkopie (VSS) Zeichenfolgen gefunden, die von einem Add-On generiert wurden, das die Funktionalität der Ranbyus-Software erweiterte. Die Zeilen enthielten unter anderem die im "Client-Bank" -System eingegebenen Benutzerauthentifizierungsdaten (Login und Passwort). Als Beispiel ein Teil einer Netzwerkanforderung, einschließlich Informationen zum Verwaltungsserver, die in der Datei pagefile.sys gefunden wurden:

Tatsächlich werden häufig Beispiele für POST-Anforderungen von Malware an die C & C-Server sowie die Antworten dieser Server auf Anforderungen angezeigt. Nachfolgend sind solche Fälle am Beispiel der Interaktion zwischen der Buhtrap-Software und ihrem Steuerungsserver aufgeführt:

Erinnern wir uns nun an den Fall, mit dem wir diesen Beitrag begonnen haben. In einer großen Organisation mit vielen Servern und Workstations trat ein Vorfall auf, bei dem Angreifer in das Netzwerk eindrangen, die Anmeldeinformationen eines der Domänencontroller-Administratoren übernahmen und dann mit legitimer Software über das Netzwerk gingen. Sie kopierten wichtige Informationen und sendeten diese Daten an einen entfernten Ort. Zum Zeitpunkt der Reaktion war mehr als ein halbes Jahr vergangen, einige Workstations und Server waren bereits außer Betrieb, und Spuren der Aktionen der Angreifer wurden "dank" der Verwendung spezieller Software und aufgrund falscher Protokollierung zerstört.

Während des Antwortprozesses gingen wir zu dem Server, auf dem Windows Server 2012 ausgeführt wird, der an dem Vorfall beteiligt war. Systemprotokolldateien wurden mehrmals überschrieben, und der freie Speicherplatz wurde überschrieben. Aber es gab eine Auslagerungsdatei! Aufgrund des langen Betriebs des Servers ohne Neustart und der großen Größe der Auslagerungsdatei bleiben Spuren des Starts der Software und Skripte der Cyberkriminellen erhalten, die sich zum Zeitpunkt der Studie nicht mehr im Dateisystem befanden, ohne dass eine Wiederherstellung möglich war. Informationen zu Verzeichnissen und Dateien (Pfade und Namen), die von Eindringlingen erstellt, kopiert und anschließend gelöscht wurden, die IP-Adressen der Arbeitsstationen der Organisation, von denen die Daten kopiert wurden, sowie andere wichtige Informationen wurden ebenfalls beibehalten.

Interessanterweise ergab die automatisierte Analyse mit verschiedenen forensischen Programmen keine vollständigen Ergebnisse, es gab keine spezifischen Suchkriterien, sodass die Experten auf die manuelle Analyse der Auslagerungsdatei mit dem hexadezimalen X-Ways WinHEX-Editor zurückgingen.

Nachfolgend einige Beispiele für das, was die Experten gefunden haben:

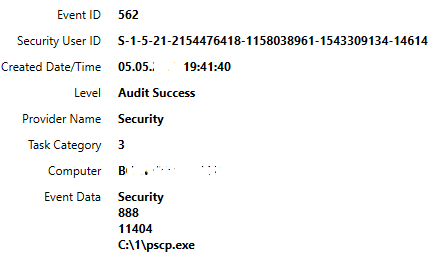

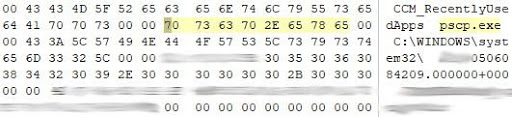

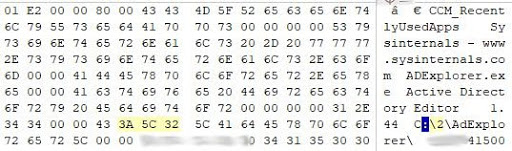

Informationen zur Verwendung der Dienstprogramme pcsp.exe und ADExplorer.exe (sowohl Daten als auch Pfade sind vorhanden).

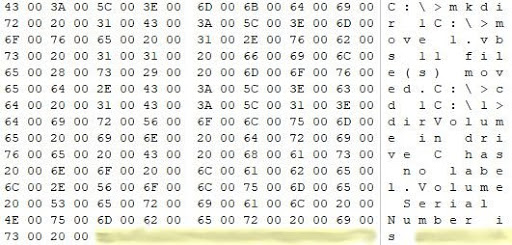

Weitere - Informationen zur Verwendung des vbs-Skripts (im Bild - Anfang und Ende).

Es ist bemerkenswert, dass die Anmeldeinformationen (Anmeldung und Kennwort) eines der zuvor kompromittierten Domänencontroller-Administratoren angegeben werden:

Infolgedessen wurden fast alle kritischen Informationen zu dem Vorfall in der Auslagerungsdatei eines der Server gefunden. Die Tools der Angreifer und einige ihrer Aktionen im Unternehmensnetzwerk wurden installiert.

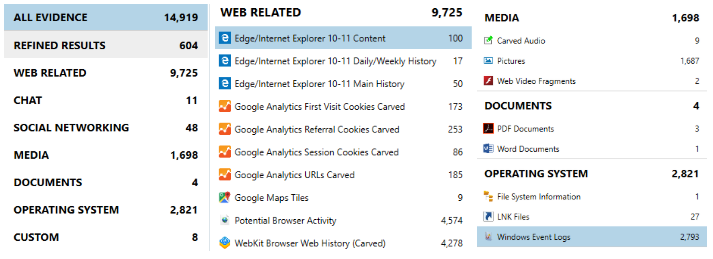

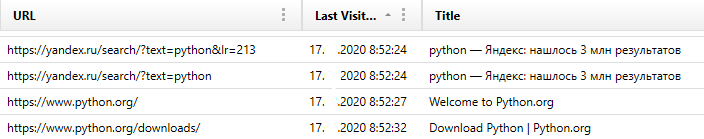

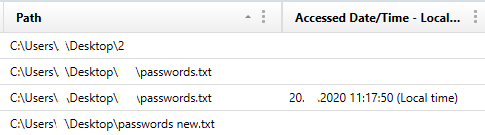

Abschließend sollten natürlich andere Artefakte erwähnt werden, z. B. Daten zu Besuchen von Internetseiten (manchmal finden Sie Informationen zur Verwendung von E-Mail-Postfächern), Informationen zu Dateien und Verzeichnissen:

Sie können auch Informationen wie den Computernamen und die Seriennummer des Volumes finden, auf dem sich die Auslagerungsdatei befand:

Sowie Informationen aus Prefetch-Dateien und natürlich Windows-Systemprotokollen.

Pagefile.sys kann also tatsächlich eine große Anzahl verschiedener Artefakte enthalten, die bei der Analyse hilfreich sein können. Aus diesem Grund sollten Sie die Erkundung von Auslagerungsdateien niemals ignorieren. Selbst wenn Sie alle benötigten Daten haben, überprüfen Sie pagefile.sys trotzdem. Die Praxis zeigt, dass möglicherweise etwas fehlt und wichtig ist.