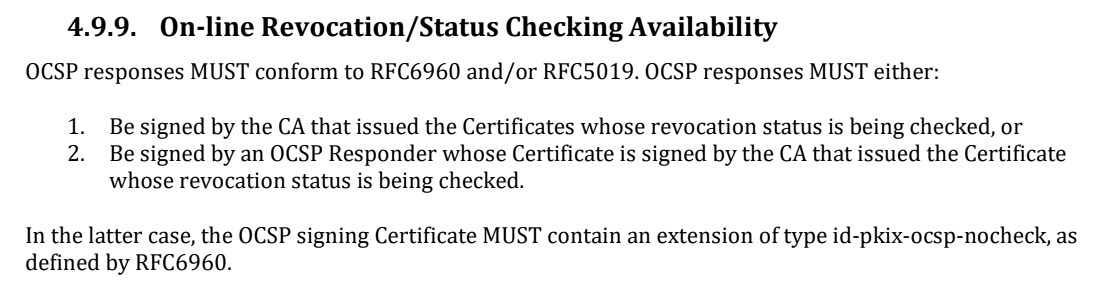

Eine dieser Anforderungen ist in Abschnitt 4.9.9 mit dem MUSS-Zeichen angegeben:

OCSP-Antworten (Online Certificate Status Protocol) MÜSSEN RFC 6960 und / oder RFC 5019 entsprechen. OCSP-Antworten MÜSSEN entweder:

- Unterzeichnet von der Zertifizierungsstelle, die die Zertifikate ausgestellt hat, deren Widerrufsstatus überprüft wird, oder

- Haben Sie einen Signatur-OCSP-Responder, dessen Zertifikat von der Zertifizierungsstelle signiert ist, die die Zertifikate ausgestellt hat, deren Widerrufsstatus überprüft wird

Im letzteren Fall MUSS die OCSP-Zertifikatsignatur eine Erweiterung vom Typ id-pkix-ocsp-nocheck enthalten, wie in RFC 6960 angegeben.

Diese Regel wird von fast allen Zertifizierungsstellen (CA) verletzt, was einige Konsequenzen hat.

Hier ist ein Screenshot der Basisanforderungen für die Ausstellung und Verwaltung von öffentlich vertrauenswürdigen Zertifikaten (neueste Version 1.7.0, 4. Mai 2020, pdf ): Der

RFC6960-Standard in Abschnitt 4.2.2.2 definiert "OCSP Delegated Responder" durch das Vorhandensein von id-kp- OCSPSigning.

Der Entwickler Ryan Sleevi, dessen Unternehmen auf die Arbeit mit Zertifikaten spezialisiert ist, hat nachgewiesen, dass Zertifizierungsstellen massiv gegen Regel 4.9.9 verstoßen.

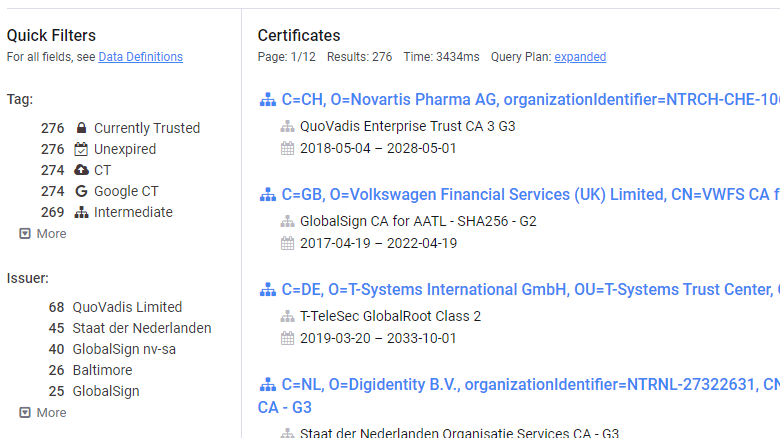

Nach Prüfung der crt.sh-Daten fand Ryan Slavy 293 Zwischenzertifikate ohne die Erweiterung pkix-nocheck, von denen derzeit 180 gültig sind und 113 widerrufen wurden.

Beim Filtern in Census.io werden 276 Zertifikate ausgestelltdiesen Bedingungen entsprechen.

Somit verletzen diese Zertifikate die grundlegenden Anforderungen von CA / Browser und darüber hinaus die obligatorischen Anforderungen.

Laut Ryan Slavy sollten CAs die CA / Browser-Regeln genauer betrachten. Einige Zertifizierungsstellen sind wahrscheinlich nicht mit den Anforderungen von RFC 6960 vertraut.

Das Fehlen einer entsprechenden Erweiterung ist nicht nur eine Formalität. Hier besteht kein Problem in dem Sinne, dass eine Zwischenzertifizierungsstelle das Zertifikat einer anderen Zwischenzertifizierungsstelle von derselben Stammzertifizierungsstelle nicht widerrufen kann.

Das eigentliche Problem besteht darin, dass die Zwischenzertifizierungsstelle ohne eine Erweiterung theoretisch den Widerruf des Zertifikats abbrechen kanneine andere Zwischenzertifizierungsstelle oder die Stammzertifizierungsstelle selbst. Das ist wirklich ein Problem. Tatsächlich hat die Zertifizierungsstelle in einer solchen Situation keine verlässliche Option für einen vollständigen und irreversiblen Widerruf von Zertifikaten. Das Widerrufsverfahren funktioniert nicht wie erwartet, was Angreifern die Tür öffnet, die möglicherweise einen Angriff durchführen könnten, um das widerrufene Zertifikat wiederherzustellen.

Um dieses Problem zu beheben, wird empfohlen, beim Widerrufen eines Zertifikats alle Kopien der Schlüssel dauerhaft zu löschen, damit der Widerruf ebenfalls irreversibel wird.

Um die Zertifizierungsstelle zu rechtfertigen, können wir sagen, dass das Zertifikatssperrverfahren auch ohne diesen Nachteil nicht wie erwartet funktioniert. Beispielsweise verwalten große Browser ihre eigenen Kopien von CRLs - und überprüfen nicht immer, ob diese auf dem neuesten Stand sind. Diese CRLs enthalten nur grundlegende, wichtigste Informationen, sind jedoch bei weitem nicht vollständig. Zum Beispiel prüft Chrome nicht, ob jedes bestimmte TLS-Zertifikat widerrufen wurde, während dies bei Firefox der Fall ist. Das heißt, manchmal können Sie mit Chrome sicher zu einer Site mit einem abgelaufenen Zertifikat wechseln, und Firefox gibt eine Warnung aus und lässt Sie nicht dorthin.

Interessanterweise müssen gemäß den Regeln falsche Zertifikate in Browsern innerhalb von 7 Tagen widerrufen werden, aber für diese Situation wurde eine Ausnahme gemacht. Ben Wilson von Mozilla sagte, dass sie es nicht tun werdenZertifikate mit fehlender Erweiterung id-pkix-ocsp-nocheck widerrufen. Obwohl solche Zertifikate nicht kompatibel sind, ist der Firefox-Browser von dieser spezifischen Sicherheitslücke nicht betroffen, da er keine OCSP-Antworten akzeptiert, die von Zwischenzertifizierungsstellen signiert wurden.

Zertifizierungsstellen sollten die falschen Zertifikate irgendwie ersetzen, aber es gibt keine endgültige Frist für sie.

Weitere Informationen zu PKI-Lösungen für Unternehmen erhalten Sie von den GlobalSign-Managern unter +7 (499) 678 2210, sales-ru@globalsign.com.