Heute beginnen wir mit der Tatsache, dass ich mich irgendwann entschlossen habe, anstelle eines Trainings auf anfälligen Computern meinen eigenen WLAN-Router auf Schwachstellen zu testen, die ich bereits 2015 erhalten habe. Dann gab es einen sehr beliebten Tarif bei Beeline, als neben der Internetverbindung der WLAN-Router selbst für 1 Rubel gemietet wurde, den ich testen wollte.

Smart Box Router, die neueste Firmware-Version ist 2.0.38 (Firmware-Version 2017), seitdem wurden keine Updates durchgeführt.

Start

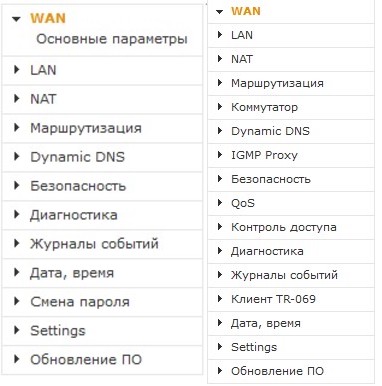

Standardmäßig verfügt der Router über 2 Kontenadministrator und SuperUser. Nur wenige Personen wissen davon, aber in Open Source gibt es Informationen dazu. Das Passwort von SuperUser ist die Seriennummer des Routers und befindet sich in den Einstellungen auf der Registerkarte „Erweiterte Einstellungen> Informationen“ oder auf dem Aufkleber unter dem Router. Dementsprechend hat der SuperUser-Benutzer mehr Optionen zum Konfigurieren des Routers.

Benutzer admin / SuperUser

Der Router verfügt über verschiedene Arten von Konten "Benutzer, Administrator und Hersteller". Sie haben unterschiedliche Berechtigungen in Bezug auf die Routerkonfiguration, und wir nehmen dies zur Kenntnis.

OS Command Injection

Ja, der Router weist eine Sicherheitsanfälligkeit bezüglich Befehlsinjektion auf.

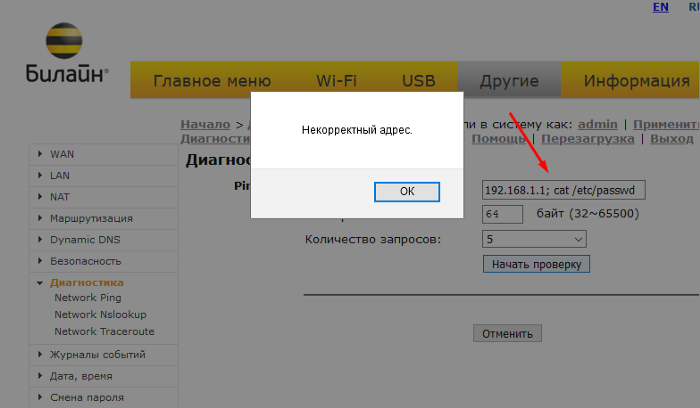

Zuerst melden wir uns an und gehen zu „Erweiterte Einstellungen> Andere> Diagnose“. Mit den integrierten Routerfunktionen können wir Ping, nslookup und traceroute ausführen. Versuchen wir, einen Ping-Befehl zu senden und damit einen anderen Befehl auszuführen.

Client-seitiger Schutz

Wie wir sehen können, werden wir gewarnt, dass die Adresse falsch ist, aber dieser Schutz funktioniert nur auf der Client-Seite. Wenn wir die Anforderung abfangen und ändern, umgehen wir diesen Schutz. Und ich werde es mit dem Burp Suite Pro-Tool tun.

Wir fangen die Anfrage ab und ändern ihr

Wir fangen die Anfrage ab und ändern ihr

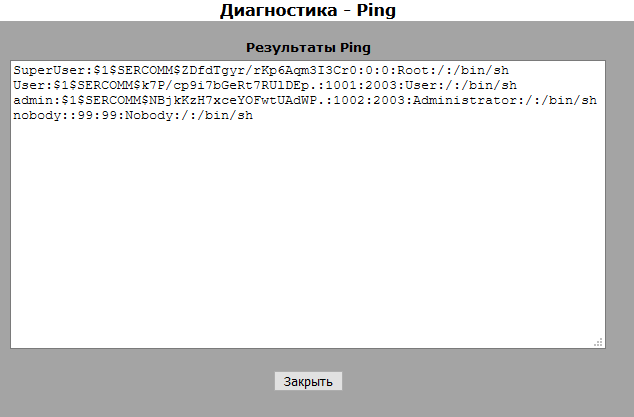

Ergebnis

Wie wir sehen können, wurde anstelle von Ping ein völlig anderer Befehl ausgeführt, den wir beim Abfangen der Anforderung angegeben haben. Hier sehen wir, dass der Router 3 Konten hat (SuperUser, User, Admin), ich habe den User User selbst erstellt. Standardmäßig gibt es nur 2 Benutzer (SuperUser und Admin). Mit Hilfe dieser Sicherheitsanfälligkeit habe ich etwas über den SuperUser-Benutzer gelernt, war dann sehr überrascht und es wurde für mich sehr interessant.

Diese Sicherheitsanfälligkeit ist in nslookup und traceroute vorhanden und wird auf die gleiche Weise ausgenutzt, indem eine Anforderung abgefangen wird. Unten füge ich ein PoC-Video mit der Ausnutzung von Schwachstellen hinzu.

Klingeln

Nslookup

Traceroute

Denken Sie daran, dass wir am Anfang festgestellt haben, dass es drei Arten von Konten gibt? Unabhängig von der Art des Kontos werden Befehle mit SuperUser-Berechtigungen ausgeführt, wodurch wir mehr Optionen erhalten. Und ja, die Sicherheitsanfälligkeit ist in jeder Art von Konto vorhanden (Benutzer, Administrator und Hersteller).

Anfällige Dienste

Der Router verfügt über 3 Dienste: "OpenSSH 5.2, FTP vsftpd 3.0.2 und Samba 3.0.22". Dienste sind alte Versionen, in denen ständig viele Sicherheitslücken gefunden wurden. Damit Sie zum Zeitpunkt dieses Schreibens die neuesten Versionen der Dienste verstehen (OpenSSH 8.2, FTP vsftpd 3.0.3 und Samba 4.12.0). Ich habe einige Exploits für diese Dienste zum Testen ausgewählt und wir werden in der richtigen Reihenfolge beginnen.

OpenSSH (5.2)

Sicherheitsanfälligkeit CVE-2016–6515 ermöglicht Denial-of-Service-DoS.

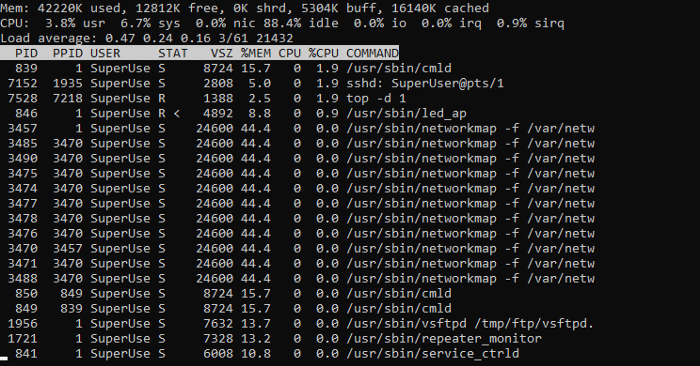

Ich melde mich über SSH beim System des Routers an und verwende den Befehl top, um die CPU-Auslastung zu überwachen, das Feld (CPU) zu überprüfen und die Sicherheitsanfälligkeit auszunutzen.

Im Normalzustand

Nach dem Ausnutzen der Sicherheitsanfälligkeit

kann das Laden von Webseiten sehr lange dauern, und selbst irgendwann kann der Router einfrieren und sogar neu starten. Aber ich hatte einen lustigen Fall, als mein Computer während der Ausnutzung dieser Sicherheitsanfälligkeit mit einem blauen Bildschirm des Todes (Sad Smiley) neu gestartet wurde. Es war sehr unerwartet und seltsam: D Im

Folgenden füge ich ein PoC-Video mit der Ausnutzung dieser Sicherheitsanfälligkeit hinzu.

Operation CVE-2016–6515

Samba (3.0.22)

Eine smb loris-Sicherheitsanfälligkeit, die zu einem Denial-of-Service-DoS führen kann. Diese Sicherheitsanfälligkeit kann mithilfe von Metasploit ausgenutzt werden. Sie befindet sich entlang des Pfads "auxiliary / dos / smb / smb_loris". Infolgedessen wird der Router neu gestartet.

Unten finden Sie ein PoC-Video zur Ausnutzung der Sicherheitsanfälligkeit.

SMB_Loris-Ausnutzung

FTP (vsftpd 3.0.2)

Sicherheitsanfälligkeit Mit CVE-2015-1419 können Sie Zugriffsbeschränkungen umgehen. Leider habe ich den Exploit nicht gefunden, aber er findet auch statt.

https

Ja, der Router kann eine sichere Verbindung aktivieren. Soweit ich weiß, wird das Verschlüsselungsprotokoll SSL 2.0 oder 3.0 verwendet und das Zertifikat ist selbstsigniert, was für lokale Router ganz normal ist. In Bezug auf die Sicherheit ist SSL seit langem veraltet und unsicher. Es gibt jetzt sicherere Optionen wie TLS 1.3

Andere Schwachstellen

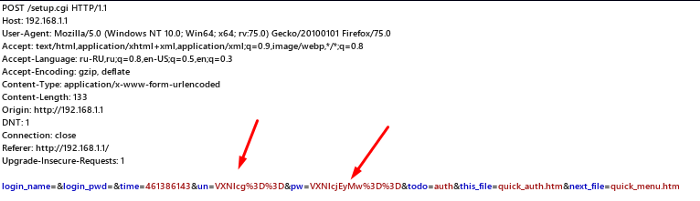

Während der Authentifizierung im Router werden Login und Passwort in base64 verschlüsselt, wodurch es einfach ist, sie zu entschlüsseln. Unter Berücksichtigung der Tatsache, dass das https-Protokoll nicht standardmäßig für eine verschlüsselte Verbindung verwendet wird, ist die Codierung des Logins und des Passworts zumindest eine Art Schutz.

Es ist besser, die Daten in einem codierten Zustand übertragen zu lassen, als sie vollständig zu öffnen. Ehrlich gesagt führte mich dieser Moment zunächst in die Irre, und erst nach einer Weile wurde mir klar, dass die Daten verschlüsselt sind.

Login und Passwort werden in einem verschlüsselten Zustand übertragen.

Nach der Dekodierung

füge ich PoC-Video mit der folgenden Dekodierung hinzu.

Base64-Dekodierung

Für Cyberkriminelle wird es nicht schwierig sein, das Netzwerk abzuhören und mithilfe der Verkehrsanalyse den Benutzernamen und das Kennwort zu identifizieren und zu dekodieren.

Kontaktaufnahme mit Beeline

Anfangs habe ich sie über einen Online-Chat kontaktiert und sie haben mir empfohlen, dort anzurufen und alle Fragen zu stellen, was ich auch getan habe.

Ich habe nur ein paar Fragen gestellt und hier ist das Fazit: Der Smart-Box-Router ist nicht mehr relevant und es werden keine Updates mehr darauf veröffentlicht. Und wie ich ganz am Anfang schrieb, wurde die Aktualisierung seit 2017 eingestellt, und dann war es die letzte Aktualisierung. Wie der Betreiber Aleksey erwähnte (wenn Sie dies lesen, ein großes Hallo an Sie), dass der Smart Box One-Router weiterhin unterstützt wird und wenn jemand eine Sicherheitslücke darin findet, kann er sicher anrufen und die Informationen werden an den Sicherheitsdienst übertragen. Nach meinem Verständnis ist Smart Box One das nächste Modell nach Smart Box.

Ergebnis

Der Router selbst ist gut, aber in Bezug auf die Sicherheit ist er leider veraltet. Wenn Sie es verwenden, wird empfohlen, Dienste wie SSH, FTP und Samba zu deaktivieren, da es sich um alte Versionen handelt und viele Schwachstellen darin gefunden wurden und es unsicher ist, sie zu verwenden, insbesondere im globalen Netzwerk. Besser noch, ändern Sie den Router auf ein neueres Modell (egal von welchem Anbieter), das in Bezug auf Sicherheitsupdates unterstützt wird.

Lassen Sie uns abschließend zu Shodan gehen und sehen, wie viele Smart-Box-Router im globalen Netzwerk verfügbar sind.

Wie wir sehen können, wurden insgesamt 79 Geräte gefunden, und dies berücksichtigt auch die Tatsache, dass ich ein kostenloses Versionskonto ohne Abonnement habe. Dementsprechend ergeben sich mit einem Abonnement viel mehr Ergebnisse und Möglichkeiten. Es ist auch zu berücksichtigen, dass Smart-Box-Router verschiedener Modelle im globalen Netzwerk verfügbar sind, wie wir rechts sehen. Daher verwenden die meisten Smart-Box-Router (unabhängig vom Routermodell) dieselben Versionen anfälliger Dienste, über die ich oben geschrieben habe, und sind im globalen Netzwerk verfügbar. Dies stellt eine Sicherheitsbedrohung dar.

Die OS Command Injection Schwachstelle wurde die zugewiesene CVE Kennung „CVE-2020-12246“.

Am Ende des Artikels möchte ich den Lesern einige Tipps geben:

- Aktualisieren Sie die Firmware Ihrer Router

- Deaktivieren Sie nicht verwendete Dienste

- Verfolgen Sie die Aktivitäten in Ihrem Netzwerk

Die Sicherheit eines Routers ist sehr wichtig, da viele Geräte mit ihm verbunden sind und diese Geräte zu Zielen werden können, an denen Angreifer Kompromisse eingehen müssen.

Der Artikel stammt aus meinem Blog .