Vor drei Jahren haben wir einen Artikel „ Online-Tools für den einfachsten Pentest “ veröffentlicht. Dort sprachen wir über kostengünstige und schnelle Möglichkeiten, den Schutz Ihres Netzwerkumfangs mithilfe von Tools wie Check Point CheckMe , Fortinet Test Your Metal usw. zu überprüfen . Manchmal ist jedoch ein ernsthafterer Test erforderlich, wenn Sie bereits im Netzwerk „Rauschen“ verursachen möchten (und dies vorzugsweise für die Infrastruktur sicher ist). Ein kostenloses Tool wie Infection Monkey kann für diesen Zweck sehr nützlich sein . Zum Beispiel haben wir beschlossen, das Netzwerk über das Check Point-Gateway zu scannen und zu sehen, was das IPS sieht. Obwohl nichts Sie daran hindert, ein ähnliches Experiment mit anderen Lösungen durchzuführen, um zu überprüfen, wie Ihr IPS-System oder NGFW funktioniert. Ergebnisse unter dem Schnitt.

Infektionsaffe

Dieses Tool kann als BAS-System (Breach and Attack Simulation) klassifiziert werden, mit dem Sie die Sicherheit Ihres Netzwerks in einem automatischen Modus bewerten können. Gleichzeitig wird ein sicherer „Penetrationstest“ Ihrer Infrastruktur durchgeführt. Das Tool ist Open Source und wird aktiv entwickelt. Wahrscheinlich besteht der Hauptunterschied darin, dass alle Tests in Ihrem Netzwerk stattfinden, als ob ein Angreifer bereits in Sie eingedrungen wäre. Die Mehrheit konzentriert sich immer noch auf den Perimeterschutz, vergisst jedoch die Notwendigkeit anderer Maßnahmen. Das gleiche IDS / IPS ist sehr wichtig für den komplexen Schutz, da Mit dieser Option können Sie Bedrohungen identifizieren, die sich bereits im Netzwerk befinden. Infection Monkey ist ein guter Weg, um die Reife der Informationssicherheit in Ihrem Unternehmen zu beurteilen.

Unterstützte Plattformen

Infection Monkey selbst kann als virtuelle Maschine bereitgestellt werden. Folgende Plattformen werden unterstützt:

- VMware

- Hyper v

- AWS

- Docker

- Azurblau

- Google Cloud-Plattform

AWS verfügt über eine vorgefertigte Vorlage , die Sie mit Ihrem kostenlosen Konto verwenden können. Wir verwenden ESXi am häufigsten. Das Bild kann im Büro angefordert werden . Website oder bei uns .

Installation

Die Installation selbst ist sehr einfach und wird hier beschrieben . Ich sehe keinen Grund, diese Informationen zu duplizieren. Es gibt auch eine Anweisung zum Starten der Prüfung. Wir sollten uns besser auf die Testergebnisse konzentrieren.

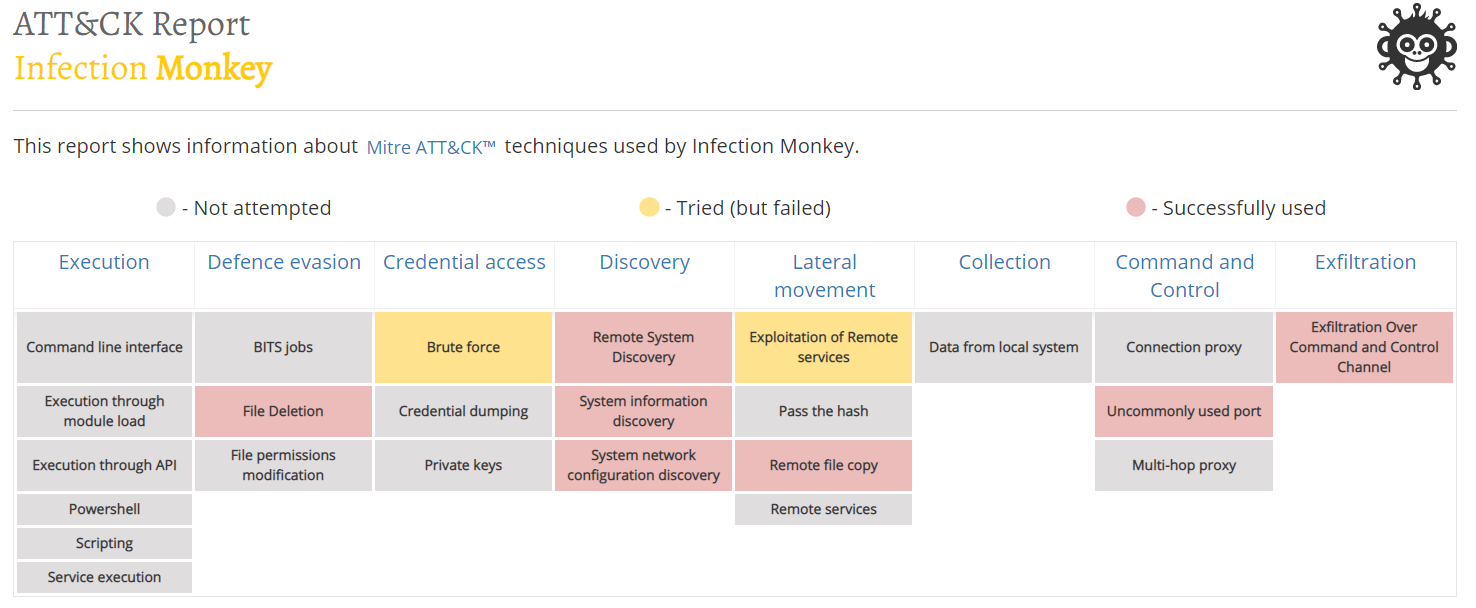

Angriffstechniken verwendet

Infection Monkey verwendet mehrere Angriffsmethoden und ermöglicht es Ihnen, die folgenden Dinge zu sehen:

1) Anfällige Hosts . Findet Hosts mit schwachen Passwörtern, alten Softwareversionen oder bekannten Schwachstellen. Hier ist eine Liste der Onboard-Exploits:

- SMB Exploiter

- WMI Exploiter

- MSSQL Exploiter

- MS08-067 Exploiter

- SSH Exploiter (im Wesentlichen Brute Force)

- Shellshock-Exploiter

- SambaCry Exploiter

- ElasticGroovy Exploiter

- Struts2 Exploiter

- WebLogic Exploiter

- Hadoop / Garn Expoiter

- VSFTPD Exploiter

2) Verbotene Interaktion . Es ist möglich, Interaktionen zwischen Netzwerken zu finden, die auf DOE- oder Routerebene verboten werden sollten.

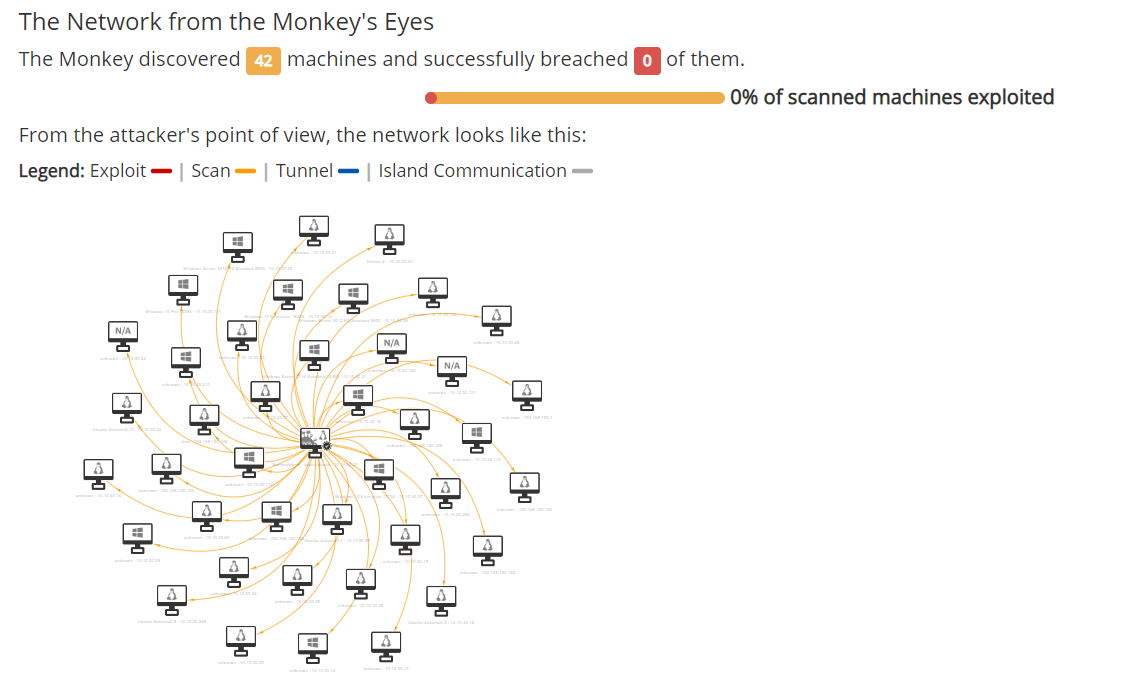

3) Horizontale Ausbreitung . Grafische Darstellung der Bewegung der "Malware". Wie ein Bot in Ihrem Netzwerk "transplantiert".

All dies wird durch eine detaillierte Berichterstattung ergänzt. Verwenden Sie beispielsweise die MITRE ATT & CK-Matrix:

Scanmap:

Zero Trust Model Report : Dies ist

auch eine gute Überprüfung Ihrer vorhandenen Abwehrkräfte. Konnten sie diese Aktivität erkennen? Sind alle Protokolle bei Ihrem SIEM angekommen?

FAQ zu Infektionsaffen

Bevor ich zu den Testergebnissen übergehe, möchte ich einige der häufigsten Fragen zu Infection Monkey beantworten.

Ist dieser Test gefährlich für meine Infrastruktur?

. Infection Monkey ,

Kann ich "infizierte" Geräte nach dem Test reinigen?

Infection Monkey

Gibt es nach dem Entfernen von Infection Monkey noch Spuren auf dem "infizierten" System?

. . Windows %temp%\\~df1563.tmp. Linux — /tmp/user-1563

Belastet der Infektionsaffe das System?

. (Windows Server) Monkey 0.6% CPU 80

Benötigt das Programm einen Internetzugang?

, , . (updates.infectionmonkey.com) «» (www.google.com).

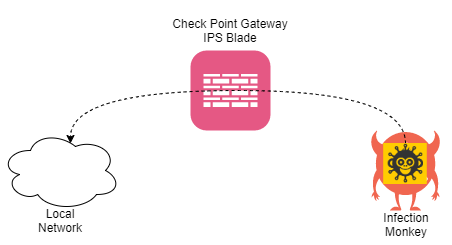

Testschema

Das Schema ist recht einfach. Die virtuelle Maschine mit Infection Monkey befindet sich in einem dedizierten Segment. Daraus scannen wir das lokale Netzwerksegment über das Check Point-Gateway:

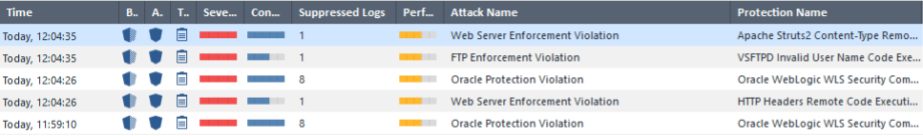

Überprüfen Sie die IPS-Ergebnisse des Punkts mit dem optimierten Profil

Selbst im Check Point- Kurs habe ich versucht, das Maximum zu zeigen, wie gefährlich die Standardeinstellungen sind. Dies gilt für alle Anbieter. Sie müssen in der Lage sein, die Muttern richtig anzuziehen. In diesem Fall habe ich mich entschlossen, zuerst das Standardprofil Check Point - Optimized zu überprüfen. Die Ergebnisse sind im folgenden Bild zu sehen:

Es ist erwähnenswert, dass Infection Monkey mit dem Standardprofil den Testhost erfolgreich „gehackt“ hat (trotz der Primitivität des Angriffs). Die erforderliche Unterschrift war einfach nicht enthalten.

Überprüfen Sie die IPS-Ergebnisse mit meinem Profil

Die Einstellungen wurden gemäß den Empfehlungen vorgenommen, die im Kurs „ Check Point to Maximum “ gegeben wurden. Das Ergebnis war völlig anders:

Gleichzeitig verhinderte IPS eine Infektion des Wirts und eine weitere Ausbreitung des Infektionsaffen.

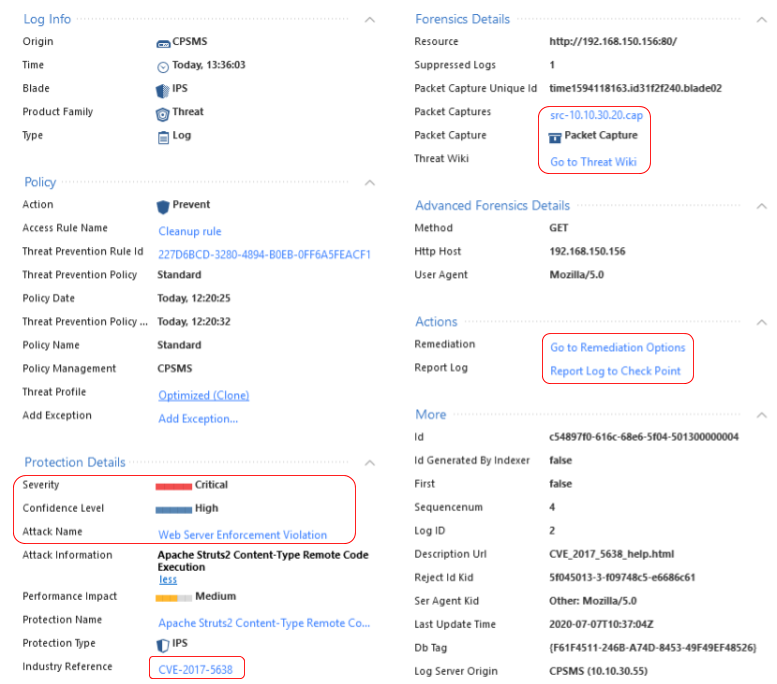

Es ist erwähnenswert, dass Check Point eine ziemlich gute Forensik hat. So sieht das Protokoll selbst aus:

Hier sehen Sie den Traffic Dump, die CVE-Nummer, die Art des Angriffs und detaillierte Informationen dazu sowie Empfehlungen zur Konfiguration von Check Point. Beispiel:

In dieser Hinsicht hat Check Point gute Arbeit geleistet, weil Sie verfügen über eine umfangreiche Wissensbasis über alle Arten von Malware.

Fazit

Natürlich ist Infection Monkey kein Allheilmittel und kann nicht alle potenziellen Netzwerksicherheitsprobleme lösen. Für ein kostenloses Tool ist dies jedoch mehr als interessant. Wie gesagt, Sie können im Internet „etwas Lärm machen“ und sehen, wie sich Ihre Sicherheitsprodukte verhalten. Dieselben NGFWs mit Standardeinstellungen können sich äußerst unbefriedigend verhalten. Wenn Sie mit dem Ergebnis nicht zufrieden sind, können wir Ihnen bei der Analyse Ihrer Konfiguration helfen .

In naher Zukunft planen wir, ähnliche Tests für ein anderes Tool ( Cymulate ) zu veröffentlichen, das kostenlos verwendet werden kann, eine Testversion. Es gibt bereits viele weitere Angriffsoptionen. Zusätzlich zu den Ergebnissen werden wir Empfehlungen zur Stärkung des Schutzes teilen. Um die folgenden Artikel nicht zu verpassen, bleiben Sie auf unseren Kanälen (Telegramm , Facebook , VK , TS-Lösungsblog )!