Nachdem ich meine beim Kunden gesammelten Erfahrungen mit dem Wissen und den Kompetenzen der Anbieter kombiniert habe, möchte ich Ihnen im Wesentlichen schrittweise Anweisungen geben, wie Sie in einem großen Unternehmen ein rollenbasiertes Zugriffssteuerungsmodell erstellen und was dies letztendlich bewirken wird. Meine Anweisung besteht aus zwei Teilen: Erstens - wir bereiten den Bau eines Modells vor, zweitens - wir bauen tatsächlich. Hier ist Teil eins, vorbereitend.

NB Der Aufbau eines Vorbilds ist leider kein Ergebnis, sondern ein Prozess. Oder besser gesagt, sogar Teil des Prozesses zur Schaffung eines Ökosystems für die Zugangskontrolle im Unternehmen. Schalten Sie also langfristig ein.

Definieren wir zunächst: Was ist rollenbasierte Zugriffssteuerung? Angenommen, Sie haben eine große Bank mit Zehntausenden oder sogar Hunderttausenden von Mitarbeitern (Subjekten), von denen jeder Zehntausende von Zugriffsrechten auf Hunderte von internen Bankinformationssystemen (Objekten) hat. Multiplizieren Sie nun die Anzahl der Objekte mit der Anzahl der Subjekte - das ist die Mindestanzahl von Verbindungen, die Sie zuerst erstellen und dann steuern müssen. Ist es realistisch, dies manuell zu tun? Natürlich nicht - Rollen schienen dieses Problem zu lösen.

Eine Rolle ist eine Reihe von Berechtigungen, die ein Benutzer oder eine Gruppe von Benutzern benötigt, um bestimmte Arbeitsaufgaben auszuführen. Jeder Mitarbeiter kann eine oder mehrere Rollen haben, und jede Rolle kann eine bis mehrere Berechtigungen enthalten, die einem Benutzer innerhalb dieser Rolle gestattet sind. Rollen können an bestimmte Positionen, Abteilungen oder funktionale Aufgaben von Mitarbeitern gebunden sein.

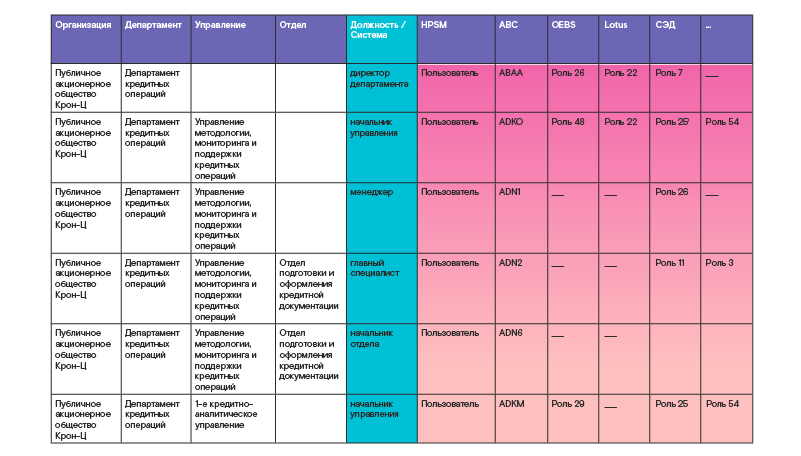

Rollen werden normalerweise aus einzelnen Mitarbeiterberechtigungen in jedem Informationssystem erstellt. Dann werden aus den Rollen jedes Systems globale Geschäftsrollen gebildet. Beispielsweise würde eine Geschäftsrolle eines Kreditmanagers mehrere unterschiedliche Rollen in Informationssystemen umfassen, die im Kundenbüro einer Bank verwendet werden. Zum Beispiel in dem wichtigsten automatisierten Bankensystem, dem Geldmodul, dem elektronischen Dokumentenmanagementsystem, dem Servicemanager und anderen. Geschäftsrollen sind in der Regel an die Organisations- und Personalstruktur gebunden, dh an die Gruppe der Unternehmensabteilungen und deren Positionen. Auf diese Weise wird die globale Rollenmatrix gebildet (ich gebe ein Beispiel in der folgenden Tabelle).

Es ist erwähnenswert, dass es einfach unmöglich ist, ein 100% iges Vorbild aufzubauen, das den Mitarbeitern jeder Position in einer kommerziellen Struktur alle erforderlichen Rechte einräumt. Ja, das ist nicht nötig. Schließlich kann ein Vorbild nicht statisch sein, da es von einer sich ständig ändernden Umgebung abhängt. Und aus der Änderung der Geschäftsaktivitäten des Unternehmens, die sich dementsprechend auf die Änderung der Organisationsstruktur und -funktionalität auswirkt. Und aus dem Mangel an vollständiger Bereitstellung von Ressourcen und aus der Nichteinhaltung von Stellenbeschreibungen und aus dem Wunsch nach Gewinn auf Kosten der Sicherheit und aus vielen anderen Faktoren. Daher ist es notwendig, ein Vorbild zu entwickeln, das bis zu 80% des Bedarfs der Benutzer an den erforderlichen Grundrechten abdeckt, wenn sie für eine Position ernannt werden. Und sie können bei Bedarf die restlichen 20% später auf separaten Anfragen anfordern.

Natürlich können Sie fragen: "Was, es gibt keine 100% Vorbilder?" Warum passiert das zum Beispiel in gemeinnützigen Strukturen, die nicht häufig geändert werden - in einigen Forschungsinstituten? Oder in militärisch-industriellen komplexen Organisationen mit einem hohen Sicherheitsniveau, bei denen Sicherheit an erster Stelle steht. Dies geschieht auch in einer kommerziellen Struktur, jedoch im Rahmen einer separaten Einheit, deren Arbeit ein ziemlich statischer und vorhersehbarer Prozess ist.

Der Hauptvorteil des Rollenmanagements ist die Vereinfachung der Gewährung von Rechten, da die Anzahl der Rollen erheblich geringer ist als die der Benutzer des Informationssystems. Und das gilt für jede Branche.

Nehmen wir ein Einzelhandelsunternehmen: Es beschäftigt Tausende von Verkäufern, aber sie haben die gleichen Rechte im N-System, und es wird nur eine Rolle für sie geschaffen. Ein neuer Verkäufer kam zum Unternehmen - ihm wurde automatisch die erforderliche Rolle im System zugewiesen, das bereits über alle erforderlichen Befugnisse verfügt. Sie können auch die Rechte für Tausende von Verkäufern mit einem Klick ändern, z. B. eine neue Option zum Generieren eines Berichts hinzufügen. Es ist nicht erforderlich, tausend Vorgänge auszuführen und jedem Konto ein neues Recht zuzuordnen. Fügen Sie diese Option einfach der Rolle hinzu, und sie wird für alle Verkäufer gleichzeitig angezeigt.

Ein weiterer Vorteil des rollenbasierten Managements ist die Beseitigung der Erteilung inkompatibler Befugnisse. Das heißt, ein Mitarbeiter, der eine bestimmte Rolle im System hat, kann nicht gleichzeitig eine andere Rolle spielen, deren Rechte nicht mit den Rechten der ersten kombiniert werden sollten. Ein bemerkenswertes Beispiel ist das Verbot, die Funktionen der Eingabe und Kontrolle einer Finanztransaktion zu kombinieren.

Jeder, der daran interessiert ist, wie eine rollenbasierte Zugriffskontrolle zustande gekommen ist, kann

Tauchen Sie ein in die Geschichte

, - 70- XX . , , , . , – , . , , .

, . , .

, , – () (DAC – Discretionary access control). . . . : .

– (MAC — Mandatory access control). . . , , , . , : , , .

- , - . ! , , .

1992 . RBAC (Role-based access control). , INCITS 359-2012, (INCITS).

« , , ». RBAC – , , , , , .

– . , . , , . , , .. «», . «».

, . . ( , ). , , (/ ), (/) ..

(ABAC — Attribute-based access control). . , : , , . , , , , .

, , . . , , . , - .

ABAC « ». . , . – , ! , , . , .

, . , .

, , – () (DAC – Discretionary access control). . . . : .

– (MAC — Mandatory access control). . . , , , . , : , , .

- , - . ! , , .

1992 . RBAC (Role-based access control). , INCITS 359-2012, (INCITS).

« , , ». RBAC – , , , , , .

– . , . , , . , , .. «», . «».

, . . ( , ). , , (/ ), (/) ..

(ABAC — Attribute-based access control). . , : , , . , , , , .

, , . . , , . , - .

ABAC « ». . , . – , ! , , . , .

Lassen Sie uns nun über die notwendigen vorbereitenden Schritte sprechen, ohne die es einfach unmöglich ist, ein funktionierendes Vorbild aufzubauen.

Schritt 1. Erstellen Sie ein Funktionsmodell

Es lohnt sich, mit der Erstellung eines Funktionsmodells zu beginnen - eines Dokuments der obersten Ebene, das die Funktionalität jeder Abteilung und jeder Position ausführlich beschreibt. Informationen stammen in der Regel aus verschiedenen Dokumenten: Stellenbeschreibungen und Vorschriften für einzelne Abteilungen - Abteilungen, Abteilungen, Abteilungen. Das Funktionsmodell muss mit allen interessierten Abteilungen (Geschäft, interne Kontrolle, Sicherheit) vereinbart und von der Unternehmensleitung genehmigt werden. Wofür ist dieses Dokument? Damit sich das Vorbild darauf beziehen kann. Zum Beispiel werden Sie ein Vorbild erstellen, das auf den vorhandenen Mitarbeiterrechten basiert - aus dem System entladen und "auf einen gemeinsamen Nenner gebracht". Wenn Sie dann die empfangenen Rollen mit dem Geschäftsinhaber des Systems koordinieren, können Sie auf ein bestimmtes Element des Funktionsmodells verweisen.auf deren Grundlage dieses oder jenes Recht in die Rolle einbezogen wird.

2. -

Der zweite Schritt besteht darin, eine Prüfung der IT-Systeme durchzuführen, um zu verstehen, wie der Zugriff auf diese Systeme organisiert ist. Zum Beispiel betrieb meine Finanzfirma mehrere hundert Informationssysteme. Alle Systeme hatten einige Grundlagen der rollenbasierten Verwaltung, die meisten hatten Rollen, aber meistens auf Papier oder im Systemhandbuch - sie waren längst veraltet und der Zugriff auf sie wurde auf der Grundlage tatsächlicher Benutzeranforderungen verteilt. Natürlich ist es einfach unmöglich, in mehreren hundert Systemen gleichzeitig ein Vorbild zu bauen, man muss irgendwo anfangen. Wir haben den Zugriffskontrollprozess eingehend überprüft, um seinen Reifegrad zu ermitteln. Während der Analyse wurden Kriterien für die Priorisierung von Informationssystemen entwickelt - Kritikalität, Bereitschaft, Stilllegungspläne usw.Mit ihrer Hilfe haben wir eine Sequenz für die Entwicklung / Aktualisierung von Vorbildern für diese Systeme erstellt. Anschließend haben wir Vorbilder in unseren Identity Management-Integrationsplan aufgenommen, um die Zugriffskontrolle zu automatisieren.

Wie bestimmen Sie die Kritikalität eines Systems? Beantworten Sie sich folgende Fragen:

- Ist das System mit den betrieblichen Prozessen verbunden, von denen das Kerngeschäft des Unternehmens abhängt?

- Wird die Störung des Systems die Integrität der Vermögenswerte des Unternehmens beeinträchtigen?

- Was ist die maximal zulässige Systemausfallzeit, nach der es unmöglich ist, die Aktivität nach einer Unterbrechung wiederherzustellen?

- Kann eine Verletzung der Integrität von Informationen im System zu irreversiblen finanziellen und Reputationsfolgen führen?

- Kritikalität gegenüber Betrug. Verfügbarkeit von Funktionen, bei deren unzureichender Kontrolle interne / externe betrügerische Handlungen durchgeführt werden können;

- Was sind die gesetzlichen Anforderungen sowie die internen Regeln und Verfahren für diese Systeme? Wird es Geldstrafen von Regulierungsbehörden wegen Nichteinhaltung geben?

In unserer Finanzgesellschaft haben wir eine Prüfung wie folgt durchgeführt. Das Management hat einen Prüfprozess für die Überprüfung von Zugriffsrechten entwickelt, um vorhandene Benutzer und Rechte zuerst in den Informationssystemen mit der höchsten Priorität zu behandeln. Die Sicherheitseinheit wurde als Eigentümer dieses Prozesses bestimmt. Um jedoch ein vollständiges Bild der Zugriffsrechte im Unternehmen zu erhalten, mussten die IT- und Geschäftsabteilungen in den Prozess einbezogen werden. Und dann begannen Streitigkeiten, Missverständnisse und manchmal sogar Sabotage: Niemand möchte sich von seinen derzeitigen Pflichten lösen und sich auf den ersten Blick auf einige unverständliche Aktivitäten einlassen.

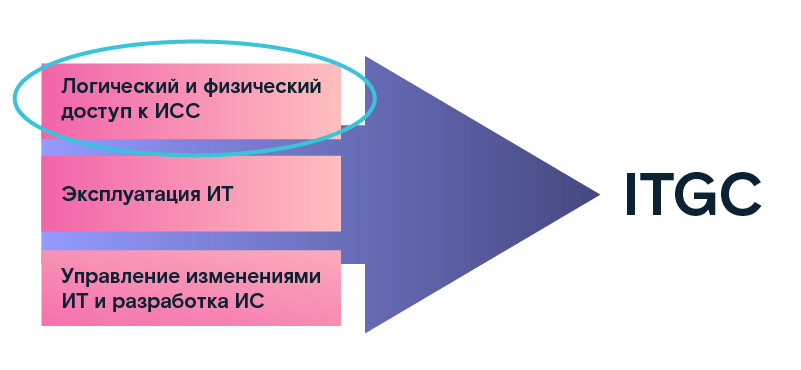

NB - - – IT general controls (ITG), - , best practice (ITIL, COBIT, IT Governance .) , , , .

Einer der Prüfungsbereiche besteht darin, die Parameter des logischen und physischen Zugriffs auf Informationssysteme zu bestimmen. Wir haben die erhaltenen Daten als Grundlage für die weitere Verwendung beim Aufbau eines Vorbilds verwendet. Als Ergebnis eines solchen Audits erhielten wir ein Register der IT-Systeme, in dem ihre technischen Parameter ermittelt und Beschreibungen gegeben wurden. Zusätzlich wurde für jedes System ein Eigentümer aus dem Geschäftsbereich identifiziert, in dessen Interesse es betrieben wurde: Er war für die Geschäftsprozesse verantwortlich, denen dieses System diente. Außerdem wurde ein IT-Service-Manager ernannt, der für die technische Umsetzung der Geschäftsanforderungen in einem bestimmten IS verantwortlich ist. Die für das Unternehmen kritischsten Systeme und ihre technischen Parameter, Bedingungen für die Inbetriebnahme und Außerbetriebnahme usw. wurden aufgezeichnet.Diese Parameter waren sehr hilfreich bei der Vorbereitung des Aufbaus des Vorbilds.

Schritt 3 Erstellen Sie eine Methodik

Der Schlüssel zum Erfolg eines Unternehmens ist die richtige Methode. Daher müssen wir sowohl zum Aufbau eines Vorbilds als auch zur Durchführung eines Audits eine Methodik erstellen, in der wir die Interaktion zwischen Abteilungen beschreiben, die Verantwortung in den Unternehmensvorschriften festlegen usw.

Zunächst müssen Sie alle verfügbaren Dokumente prüfen, in denen das Verfahren für die Gewährung von Zugriff und Rechten festgelegt ist. Prozesse sollten auf gütliche Weise auf mehreren Ebenen dokumentiert werden:

- allgemeine Unternehmensanforderungen;

- Anforderungen an die Bereiche Informationssicherheit (abhängig von den Tätigkeitsbereichen der Organisation);

- Anforderungen an technologische Prozesse (Anweisungen, Zugriffsmatrizen, Richtlinien, Anforderungen an Konfigurationen).

In unserer Finanzgesellschaft haben wir viele veraltete Dokumente gefunden - wir mussten sie in Übereinstimmung mit den neu eingeführten Prozessen bringen.

Im Auftrag des Managements wurde eine Arbeitsgruppe eingerichtet, der Vertreter der Bereiche Sicherheit, IT, Geschäft und interne Kontrolle angehörten. In der Verordnung wurden die Ziele der Gruppenbildung, die Richtung der Tätigkeit, die Dauer des Bestehens und die verantwortlichen Personen von jeder Seite dargelegt. Darüber hinaus haben wir eine Methodik für die Durchführung eines Audits und ein Verfahren zum Aufbau eines Vorbilds entwickelt: Sie wurden von allen zuständigen Vertretern der Bereiche vereinbart und von der Unternehmensleitung genehmigt.

Dokumente, die das Verfahren zur Ausführung von Arbeiten beschreiben, Bedingungen, Verantwortlichkeiten usw. - eine Garantie, dass auf dem Weg zum geschätzten Ziel, das zunächst nicht für alle offensichtlich ist, niemand Fragen hat: "Warum machen wir das, warum brauchen wir es usw." und es wird keine Gelegenheit geben, "abzuspringen" oder den Prozess zu verlangsamen.

Schritt 4. Korrigieren Sie die Parameter des vorhandenen Zugriffssteuerungsmodells

In Bezug auf die Zugangskontrolle erstellen wir den sogenannten "Systempass". Tatsächlich ist dies ein Fragebogen für ein bestimmtes Informationssystem, in dem alle Algorithmen zur Steuerung des Zugriffs darauf aufgezeichnet sind. Unternehmen, die bereits IdM-Lösungen implementiert haben, sind wahrscheinlich mit einem solchen Fragebogen vertraut, da damit die Systemforschung beginnt.

Einige der Parameter über das System und die Eigentümer flossen aus dem IT-Register in den Fragebogen ein (siehe Schritt 2, Prüfung), aber es wurden auch neue hinzugefügt:

- wie Konten verwaltet werden (direkt in der Datenbank oder über Softwareschnittstellen);

- wie sich Benutzer beim System anmelden (unter Verwendung eines separaten Kontos oder eines AD-Kontos, LDAP usw.);

- Welche Zugriffsebenen auf das System werden verwendet (Anwendungsebene, Systemebene, Systemnutzung der Netzwerkdateiressourcen)?

- , ;

- (, ..);

- ;

- (, .);

- ;

- (, , ., );

- ( , , .);

- (SOD – Segregation of Duties), ;

- , , , ..

Die Liste geht weiter und weiter und enthält Einzelheiten zu den verschiedenen Parametern und anderen Objekten, die am Zugriffskontrollprozess beteiligt sind.

Schritt 5. Erstellen Sie eine geschäftsorientierte Berechtigungsbeschreibung

Ein weiteres Dokument, das wir beim Aufbau eines Vorbilds benötigen, ist eine Referenz zu allen möglichen Befugnissen (Rechten), die Benutzern im Informationssystem zur Verfügung gestellt werden können, mit einer detaillierten Beschreibung der dahinter stehenden Geschäftsfunktion. Oft wird die Autorität im System mit bestimmten Namen verschlüsselt, die aus Buchstaben und Zahlen bestehen, und Geschäftsmitarbeiter können nicht herausfinden, was hinter diesen Symbolen steckt. Dann gehen sie zum IT-Service und dort ... können sie auch die Frage nach selten genutzten Rechten nicht beantworten. Dann müssen Sie zusätzliche Tests durchführen.

Es ist gut, wenn die Geschäftsbeschreibung bereits vorhanden ist oder sogar eine Kombination dieser Rechte in Gruppen und Rollen vorliegt. Für einige Anwendungen empfiehlt es sich, eine solche Referenz bereits in der Entwurfsphase zu erstellen. Dies kommt jedoch nur selten vor. Deshalb gehen wir erneut zur IT-Abteilung, um Informationen über alle möglichen Rechte zu sammeln und diese zu beschreiben. Unser Leitfaden wird eventuell Folgendes enthalten:

- den Namen der Behörde, einschließlich des Objekts, für das das Zugriffsrecht gilt;

- die Aktion, die mit dem Objekt ausgeführt werden darf (Anzeigen, Ändern usw., die Möglichkeit einer Einschränkung, beispielsweise durch eine territoriale Basis oder durch eine Gruppe von Kunden);

- Autorisierungscode (Code und Name der Funktions- / Systemanforderung, die mit der Autorisierung ausgeführt werden kann);

- Beschreibung der Autorität (detaillierte Beschreibung der Aktionen in IS bei der Anwendung der Autorität und ihrer Konsequenzen für den Prozess;

- : «» ( ) « » ( ).

6

In der letzten Phase der Vorbereitung müssen Sie Daten von Informationssystemen über alle Benutzer und die Rechte, die sie derzeit haben, herunterladen. Hier sind zwei Szenarien möglich. Erstens hat die Sicherheitsabteilung direkten Zugriff auf das System und kann die relevanten Berichte hochladen, was selten, aber sehr praktisch ist. Zweitens: Wir senden eine Anfrage an die IT, um Berichte im erforderlichen Format zu erhalten. Die Praxis zeigt, dass es nicht möglich ist, beim ersten Mal mit der IT zu verhandeln und die erforderlichen Daten zu erhalten. Es müssen mehrere Ansätze verfolgt werden, bis die Informationen in der gewünschten Form und im gewünschten Format empfangen werden.

Welche Daten müssen heruntergeladen werden:

- Kontobezeichnung

- Vollständiger Name des Mitarbeiters, dem er zugeordnet ist

- Status (aktiv oder gesperrt)

- Datum der Kontoerstellung

- Datum der letzten Verwendung

- Liste der verfügbaren Rechte / Gruppen / Rollen

Wir haben also Entladungen vom System mit allen Benutzern und mit allen Rechten erhalten, die ihnen gewährt wurden. Und legen Sie sofort alle gesperrten Konten beiseite, da die Arbeiten zum Aufbau eines Vorbilds nur für aktive Benutzer durchgeführt werden.

Wenn Ihr Unternehmen nicht über automatisierte Mittel verfügt, um den Zugang zu entlassenen Mitarbeitern zu sperren (dies ist häufig der Fall), oder wenn eine Patchwork-Automatisierung nicht immer ordnungsgemäß funktioniert, müssen Sie alle "toten Seelen" identifizieren. Wir sprechen über die Konten bereits entlassener Mitarbeiter, deren Rechte aus irgendeinem Grund nicht gesperrt sind - sie müssen gesperrt werden. Dazu vergleichen wir die heruntergeladenen Daten mit der Personalquelle. Das Entladen des Personals muss ebenfalls zuerst von der Einheit erfolgen, die die Personalbasis leitet.

Unabhängig davon ist es notwendig, die Konten zu verschieben, deren Eigentümer nicht in der Personalbasis gefunden und niemandem zugewiesen wurden - dh ohne Eigentümer. Nach dieser Liste benötigen wir das Datum der letzten Verwendung: Wenn es ziemlich neu ist, müssen wir immer noch nach den Eigentümern suchen. Dies kann Konten externer Auftragnehmer oder Dienstkonten umfassen, die niemandem zugewiesen sind, aber mit Prozessen verbunden sind. Um den Besitz der Konten herauszufinden, können Sie Briefe an alle Abteilungen mit der Bitte um Antwort senden. Wenn die Eigentümer gefunden werden, geben wir Daten über sie in das System ein: Auf diese Weise werden alle vorhandenen Konten identifiziert und der Rest wird gesperrt.

Sobald unsere Uploads von unnötigen Datensätzen befreit sind und nur noch aktive Konten vorhanden sind, können Sie mit dem Aufbau eines Vorbilds für ein bestimmtes Informationssystem beginnen. Aber darüber werde ich im nächsten Artikel sprechen.

Autor: Lyudmila Sevastyanova, Promotion Managerin, Solar inRights