Cisco StealthWatch ist eine Analyselösung für Informationssicherheit, die eine umfassende Überwachung von Bedrohungen in einem verteilten Netzwerk bietet. StealthWatch basiert auf der Erfassung von NetFlow und IPFIX von Routern, Switches und anderen Netzwerkgeräten. Dadurch wird das Netzwerk zu einem sensiblen Sensor und der Administrator kann nachsehen, wo herkömmliche Netzwerksicherheitsmethoden wie die Next Generation Firewall nicht erreichbar sind.

In früheren Artikeln habe ich bereits über StealthWatch geschrieben: erste Einblicke und Funktionen sowie Bereitstellung und Konfiguration. Jetzt schlage ich vor, weiterzumachen und zu diskutieren, wie mit Alarmen umgegangen und Sicherheitsvorfälle untersucht werden können, die durch eine Lösung generiert werden. Es wird 6 Beispiele geben, von denen ich hoffe, dass sie einen guten Eindruck von der Nützlichkeit des Produkts vermitteln.

Zunächst sollte gesagt werden, dass StealthWatch eine gewisse Verteilung von Triggern für Algorithmen und Feeds aufweist. Die ersten sind alle Arten von Alarmen (Benachrichtigungen). Wenn sie ausgelöst werden, können Sie verdächtige Dinge im Netzwerk erkennen. Das zweite sind Sicherheitsvorfälle. In diesem Artikel werden 4 Beispiele für Algorithmus-Trigger und 2 Beispiele für Feeds behandelt.

1. Analyse der umfangreichsten Wechselwirkungen innerhalb des Netzwerks

Der erste Schritt bei der Konfiguration von StealthWatch besteht darin, Hosts und Netzwerke nach Gruppen zu definieren. Trennen Sie in der Weboberfläche auf der Registerkarte Konfigurieren> Hostgruppenverwaltung die Netzwerke, Hosts und Server in die entsprechenden Gruppen. Sie können auch eigene Gruppen erstellen. Die Analyse der Interaktionen zwischen Hosts in Cisco StealthWatch ist übrigens sehr praktisch, da Sie nicht nur Suchfilter nach Streams speichern können, sondern auch die Ergebnisse selbst.

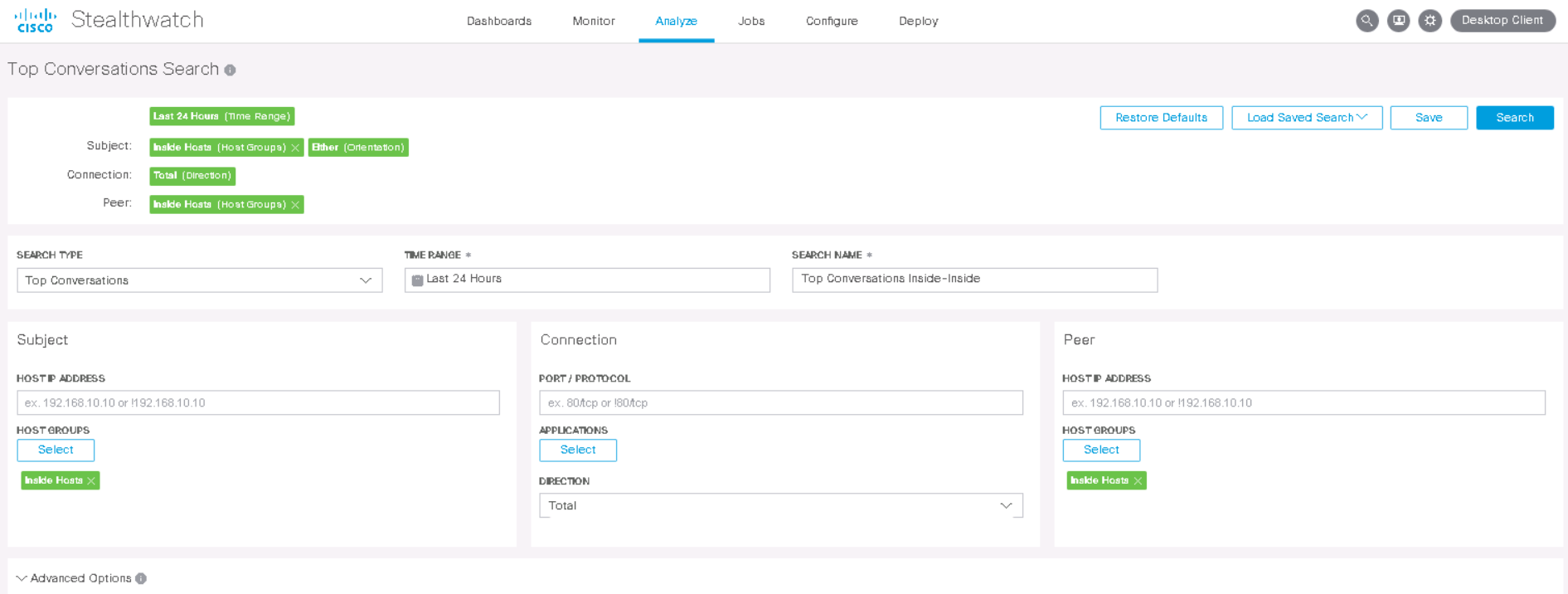

Wechseln Sie zunächst in der Weboberfläche zur Registerkarte Analysieren> Flusssuche . Dann sollten folgende Parameter eingestellt werden:

- Suchtyp - Top-Gespräche (beliebteste Interaktionen)

- Zeitbereich - 24 Stunden (Zeitraum, in dem Sie einen anderen verwenden können)

- Suchname - Top-Gespräche von innen nach innen (beliebiger Anzeigename)

- Subject — Host Groups → Inside Hosts ( — )

- Connection ( , )

- Peer — Host Groups → Inside Hosts ( — )

- Advanced Options , , ( , ). .

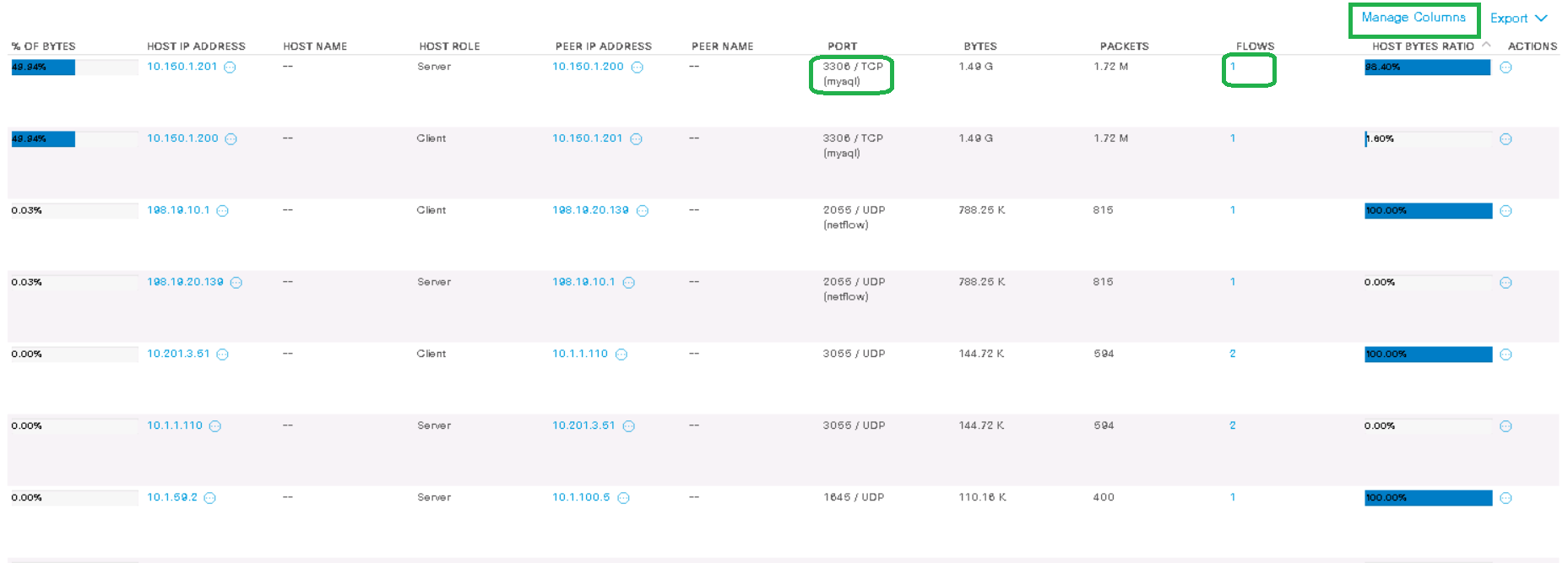

Nach dem Klicken auf die Schaltfläche Suchen wird eine Liste der Interaktionen angezeigt, die bereits nach der übertragenen Datenmenge sortiert sind.

In meinem Beispiel hat Host 10.150.1.201 (Server) innerhalb nur eines Streams 1,5 GB Datenverkehr mithilfe des MySQL- Protokolls an Host 10.150.1.200 (Client) übertragen . Mit der Schaltfläche Spalten verwalten können Sie der Ausgabe weitere Spalten hinzufügen. Darüber hinaus können Sie nach Ermessen des Administrators eine benutzerdefinierte Regel erstellen, die für diese Art der Interaktion ständig ausgelöst wird, und über SNMP, E-Mail oder Syslog benachrichtigen.

2. Analyse der langsamsten Client-Server-Interaktionen innerhalb des Netzwerks auf Verzögerungen

Mit den Tags SRT (Server Response Time) und RTT (Round Trip Time) können Sie die Serverlatenz und die gesamte Netzwerklatenz ermitteln. Dieses Tool ist besonders nützlich, wenn Sie schnell die Ursache für Benutzerbeschwerden über eine langsame Anwendung finden müssen.

Hinweis : Fast alle Netflow-Exporteure können keine SRT- und RTT-Tags senden. Um solche Daten auf dem FlowSensor anzuzeigen, müssen Sie das Senden einer Kopie des Datenverkehrs von Netzwerkgeräten konfigurieren. Der FlowSensor wiederum gibt dem FlowCollector das erweiterte IPFIX.

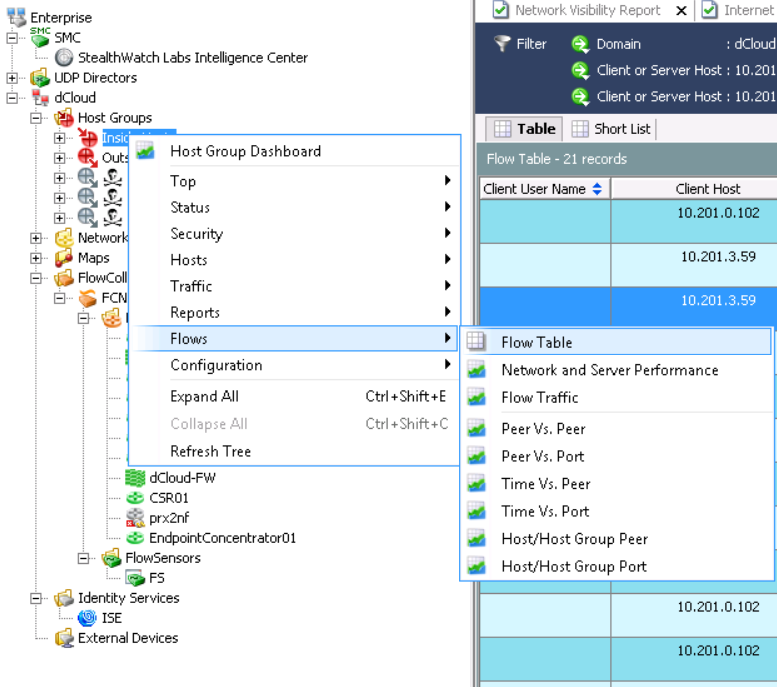

Es ist bequemer, diese Analyse in der Java-Anwendung StealtWatch durchzuführen, die auf dem Computer des Administrators installiert ist.

Klicken Sie mit der rechten Maustaste auf Inside Hosts und wechseln Sie zur RegisterkarteFlusstabelle .

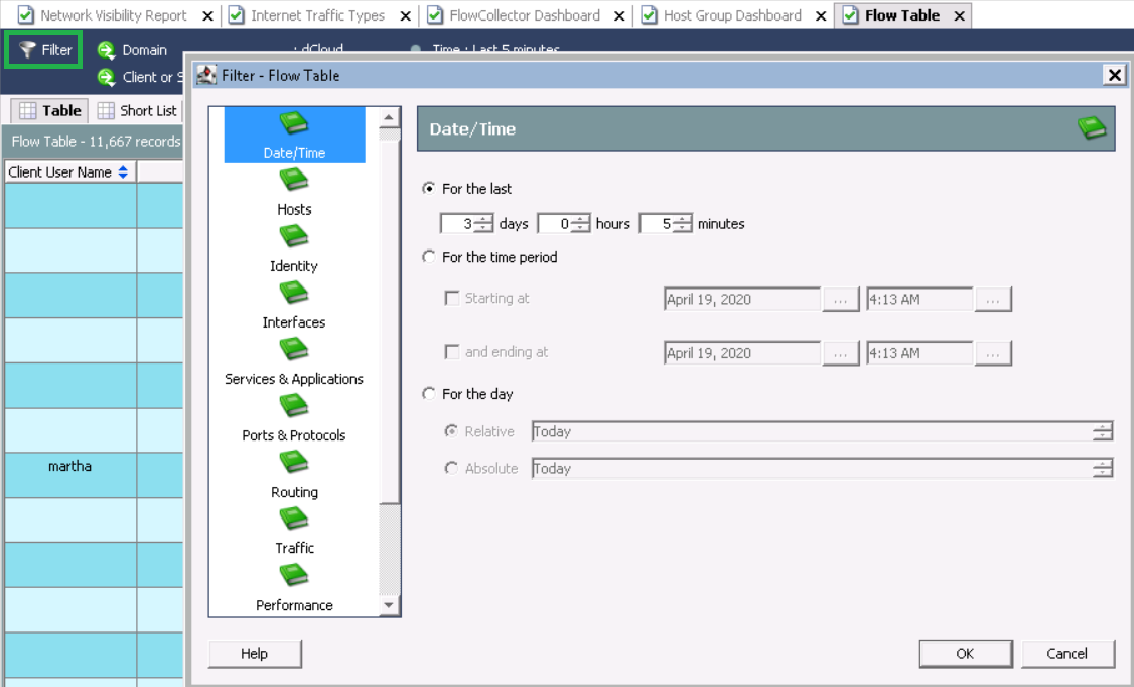

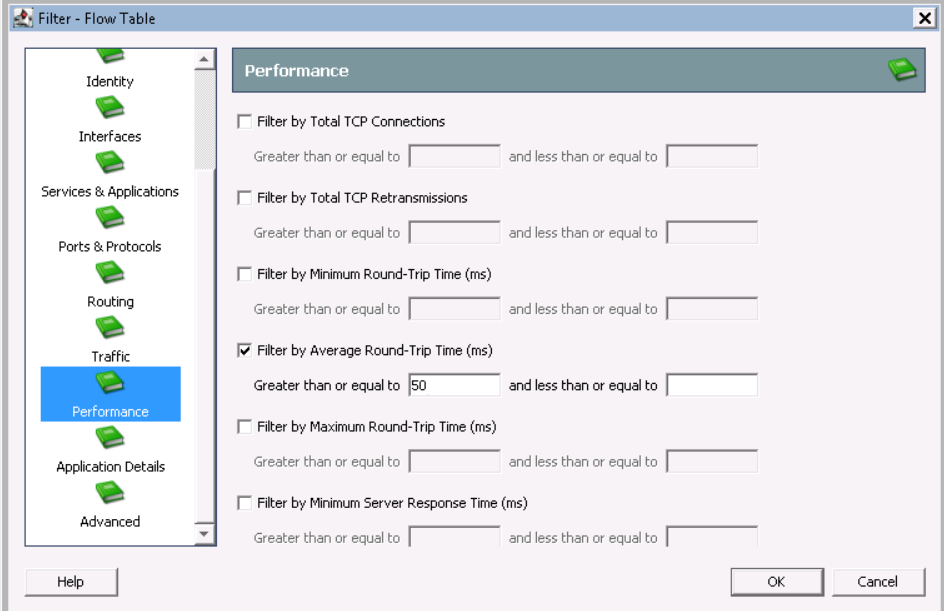

Klicken Sie auf Filter und stellen Sie die erforderlichen Parameter ein. Als Beispiel:

- Datum / Uhrzeit - In den letzten 3 Tagen

- Leistung - Durchschnittliche Umlaufzeit> = 50 ms

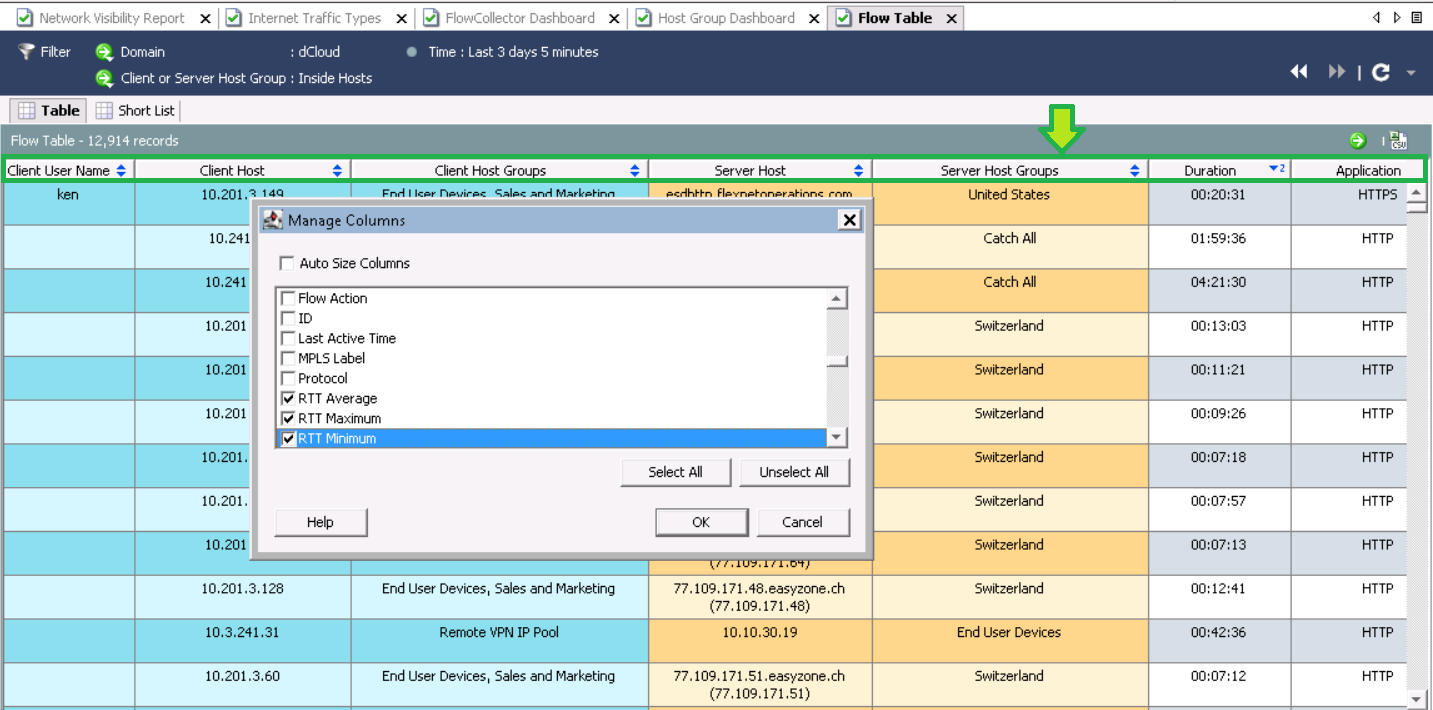

Fügen Sie nach der Anzeige der Daten die Felder von Interesse zu RTT, SRT hinzu. Klicken Sie dazu auf die Spalte im Screenshot und klicken Sie mit der rechten Maustaste auf Spalten verwalten . Klicken Sie dann auf RTT, SRT-Parameter.

Nachdem ich die Anfrage bearbeitet hatte, sortierte ich nach RTT-Durchschnitt und sah die langsamsten Interaktionen.

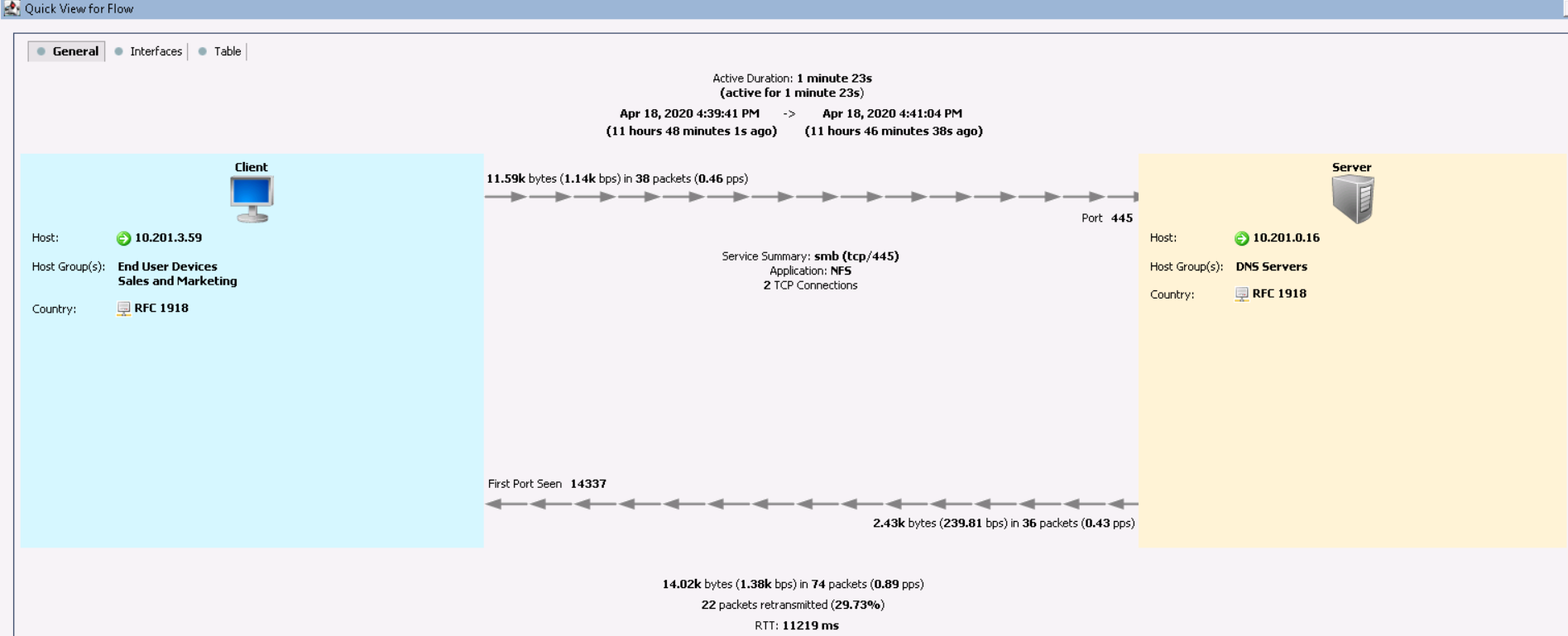

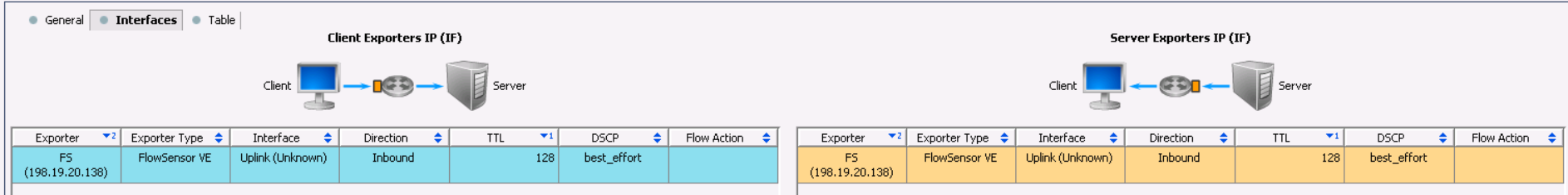

Um detaillierte Informationen zu erhalten, klicken Sie mit der rechten Maustaste auf den Flow und wählen Sie Schnellansicht für Flow .

Diese Daten lassen darauf schließen, dass der Host 10.201.3.59 aus der Gruppe Vertrieb und Marketing Protokoll NFS bezieht sich auf einen DNS - Server für eine Minute und 23 Sekunden und hat eine schreckliche Verzögerung. Auf der Registerkarte SchnittstellenSie können herausfinden, von welchem Netflow-Datenexporter die Informationen empfangen wurden. Auf der Registerkarte Tabelle werden detailliertere Informationen zu Interaktionen angezeigt.

Als Nächstes müssen Sie herausfinden, welche Geräte Datenverkehr an FlowSensor senden, und das Problem liegt höchstwahrscheinlich dort.

Darüber hinaus ist StealthWatch insofern einzigartig, als es eine Datendeduplizierung durchführt (kombiniert dieselben Streams). Daher können Sie von fast allen Netflow-Geräten erfassen und haben keine Angst, dass viele doppelte Daten vorhanden sind. Im Gegenteil, in diesem Schema können Sie besser verstehen, welcher Hop die größten Verzögerungen aufweist.

3. Prüfung der kryptografischen Protokolle HTTPS

ETA (Encrypted Traffic Analytics) ist eine von Cisco entwickelte Technologie, die böswillige Verbindungen in verschlüsseltem Verkehr erkennt, ohne ihn zu entschlüsseln. Darüber hinaus können Sie mit dieser Technologie HTTPS in TLS-Versionen und kryptografische Protokolle "analysieren", die für Verbindungen verwendet werden. Diese Funktion ist besonders nützlich, wenn Sie Netzwerkknoten erkennen müssen, die schwache Kryptostandards verwenden.

Hinweis : Sie müssen zuerst die Netzwerk-App auf StealthWatch - ETA Cryptographic Audit installieren .

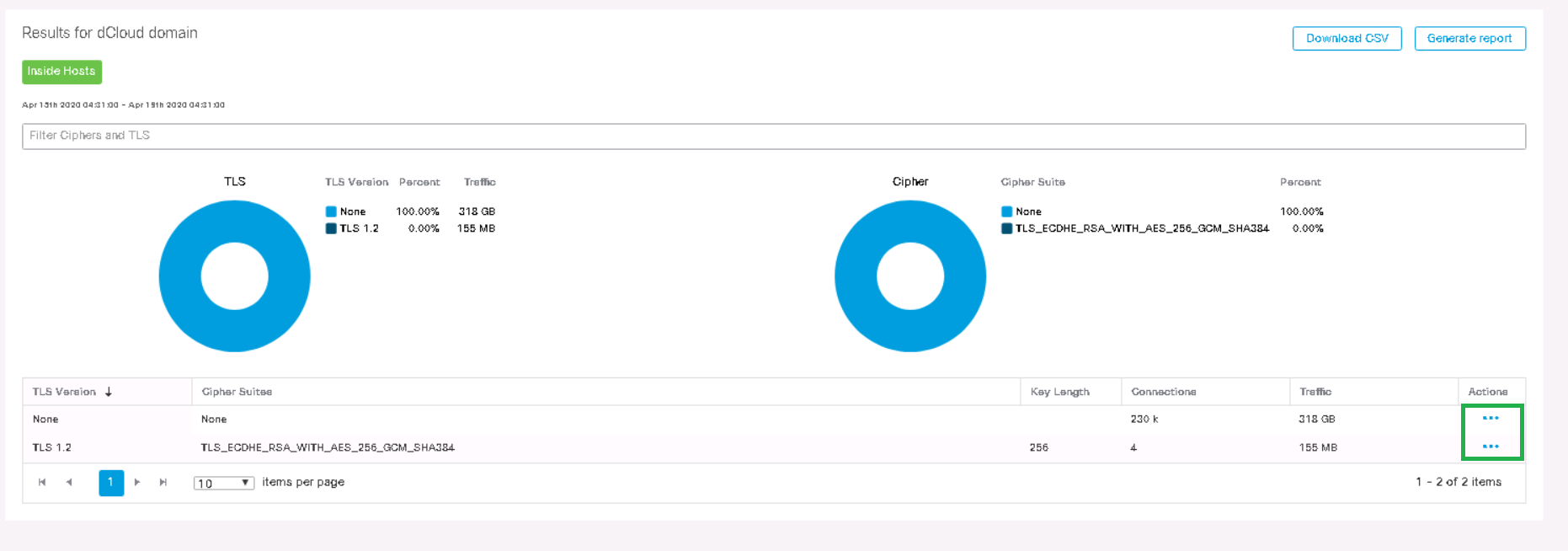

Gehen Sie zur Registerkarte Dashboards → ETA Cryptographic Audit und wählen Sie die Hostgruppe aus, die Sie analysieren möchten. Wählen wir für das Gesamtbild Inside Hosts .

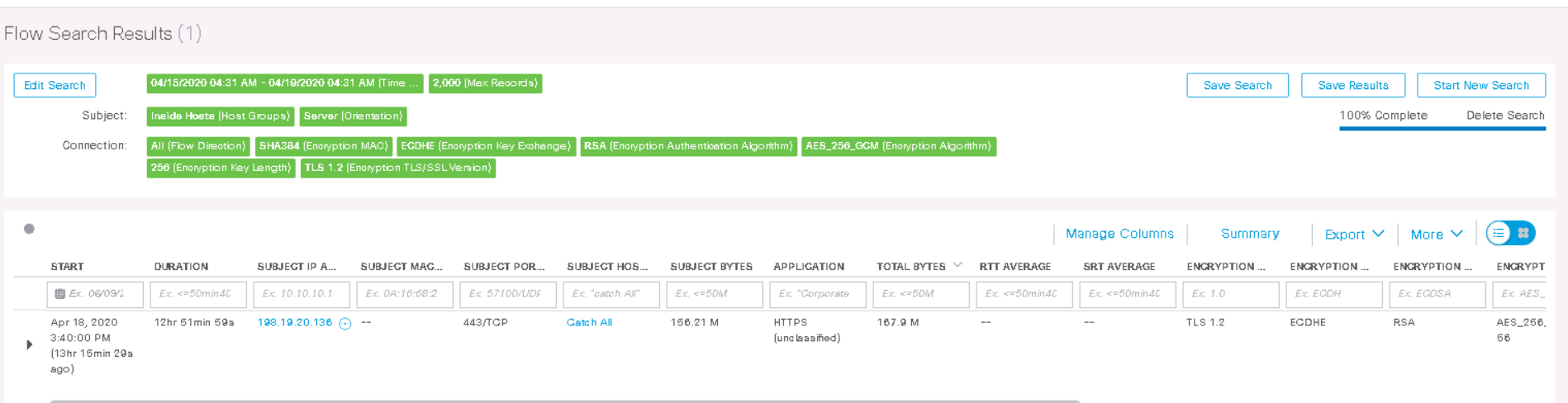

Sie können beobachten, dass die TLS-Version und der entsprechende Kryptostandard angezeigt werden. Gehen Sie nach dem üblichen Schema in der Spalte " Aktionen" zu " Flows anzeigen" und starten Sie eine Suche in einer neuen Registerkarte.

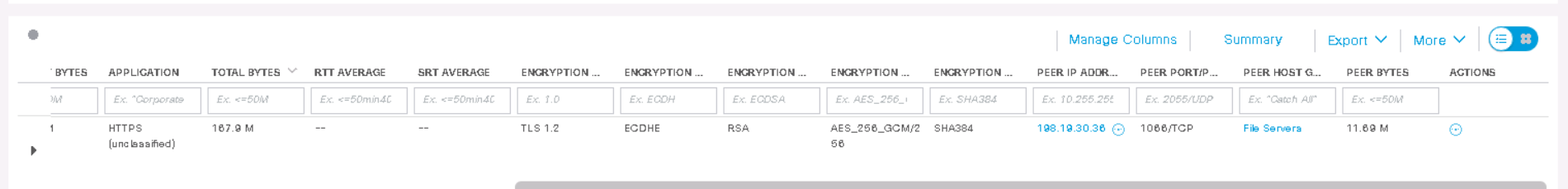

Die Ausgabe zeigt, dass Host 198.19.20.136 seit 12 Stunden HTTPS mit TLS 1.2 verwendet, wobei der Verschlüsselungsalgorithmus AES-256 und die Hash-Funktion SHA-384 ist . Somit können Sie mit ETA schwache Algorithmen im Netzwerk finden.

4. Analyse von Netzwerkanomalien

Cisco Stealthwatch ist in der Lage Verkehrs Anomalien im Netzwerk mit drei Werkzeugen zu erkennen: Core - Events (Sicherheitsereignisse), Beziehungsereignisse (Ereignisse von Interaktionen zwischen den Segmenten, Knoten des Netzwerks) und Verhaltensanalyse .

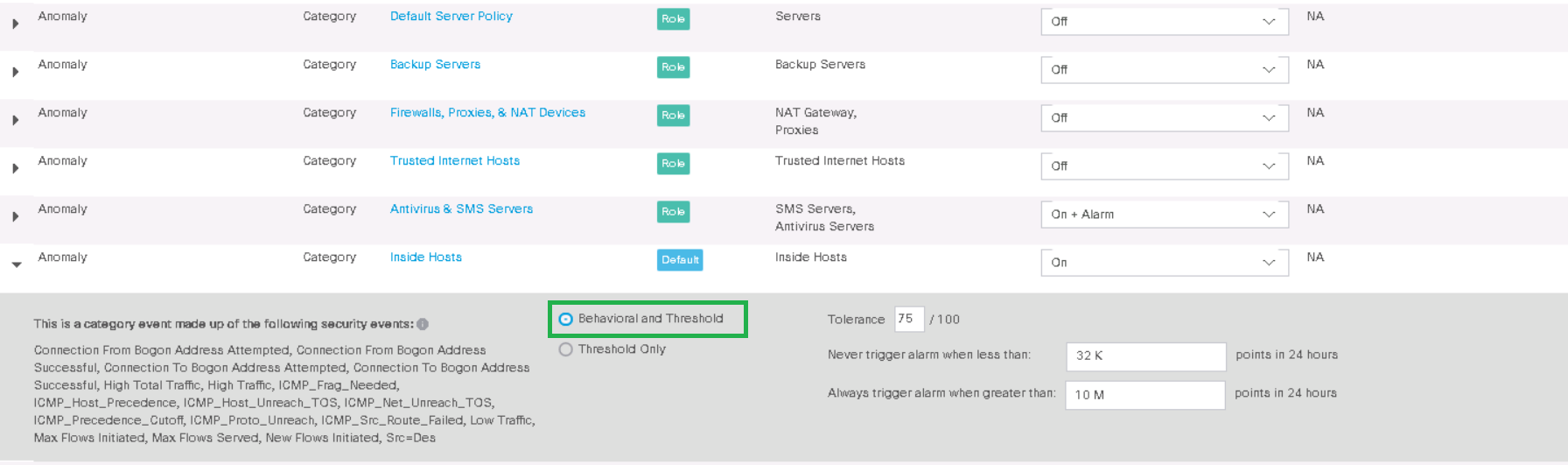

Mithilfe der Verhaltensanalyse können Sie wiederum ein zeitliches Verhaltensmodell für einen bestimmten Host oder eine bestimmte Gruppe von Hosts erstellen. Je mehr Verkehr durch StealthWatch fließt, desto genauer sind die Auslöser dank dieser Analyse. Zuerst löst das System viele falsche Trigger aus, daher sollten die Regeln von Hand „verdreht“ werden. Ich empfehle, solche Ereignisse in den ersten Wochen nicht zu beachten, da sich das System selbst anpasst oder Ausnahmen hinzufügt.

Unten finden Sie ein Beispiel für eine voreingestellte RegelAnomalie , die besagt, dass das Ereignis ohne Alarm ausgelöst wird, wenn ein Host in der Gruppe Inside Hosts mit der Gruppe Inside Hosts interagiert und der Datenverkehr innerhalb von 24 Stunden 10 Megabyte überschreitet .

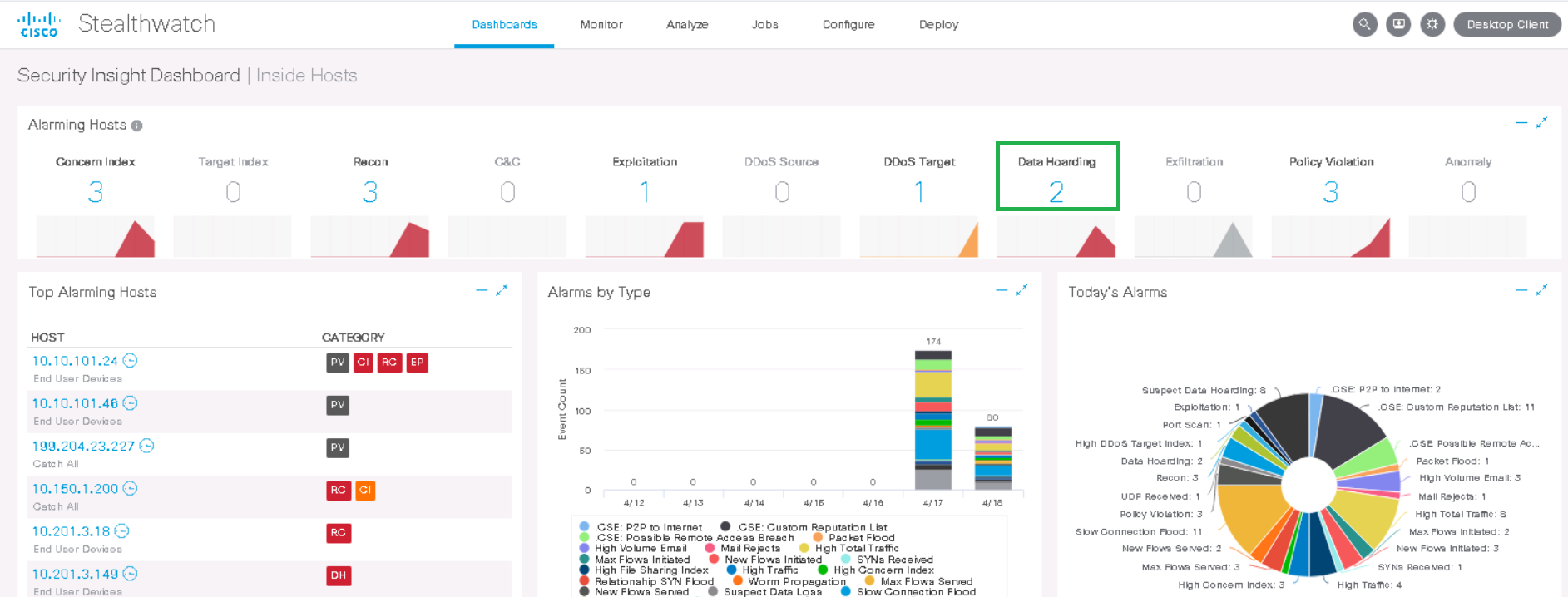

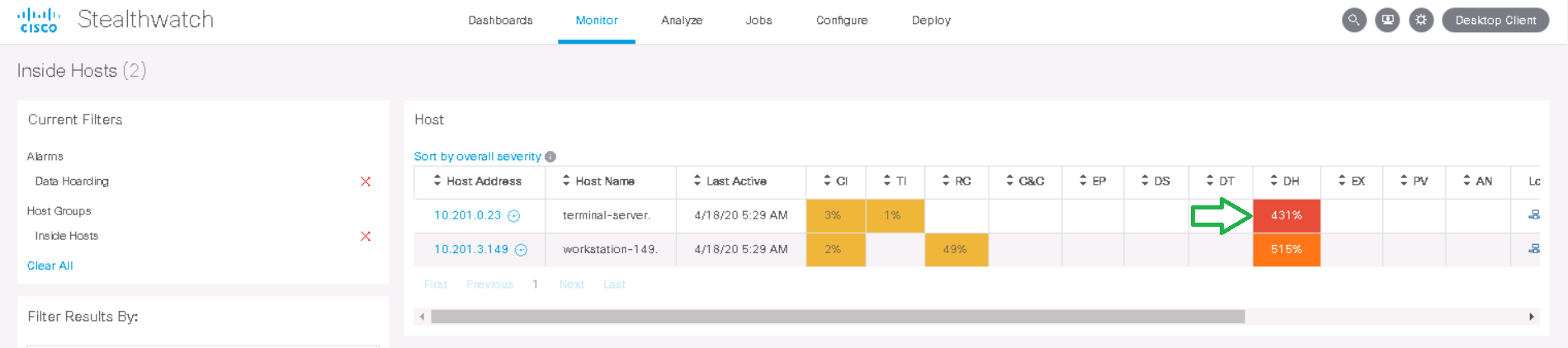

Nehmen Sie beispielsweise einen Data Hoarding- Alarm , was bedeutet, dass ein Quell- / Zielhost eine ungewöhnlich große Datenmenge von einer Hostgruppe oder einem Host heruntergeladen / heruntergeladen hat. Wir klicken auf das Ereignis und fallen in die Tabelle, in der die auslösenden Hosts angegeben sind. Wählen Sie als Nächstes in der Spalte Data Hoarding den für uns interessanten Host aus .

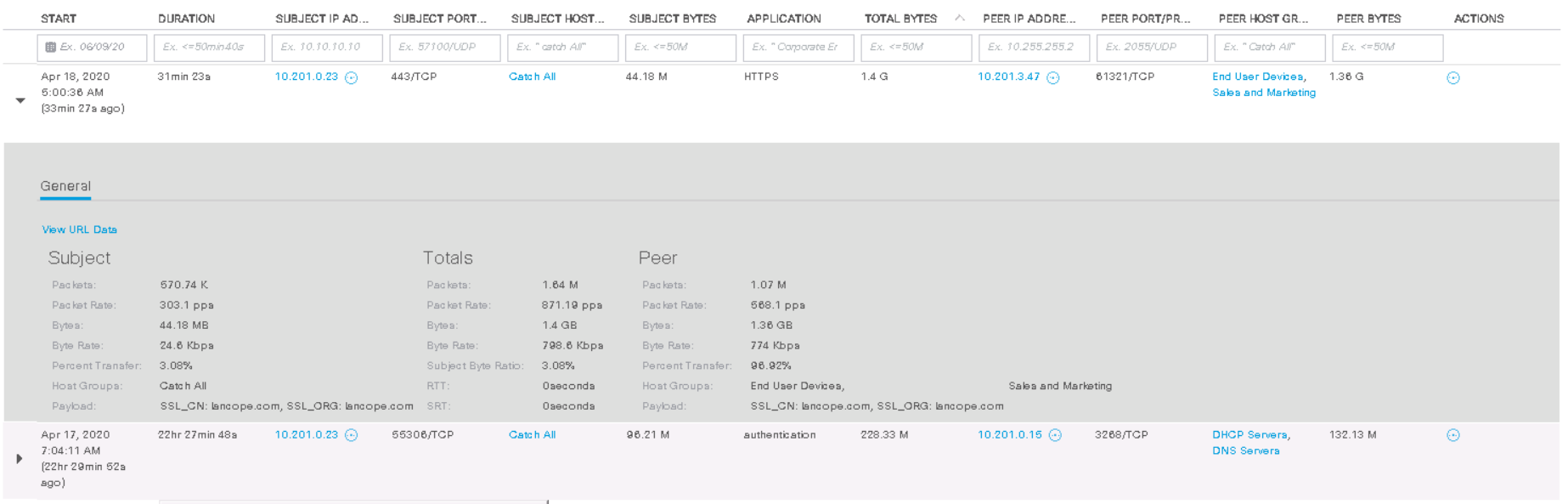

Es wird ein Ereignis angezeigt, das angibt, dass 162.000 "Punkte" gefunden wurden und 100.000 "Punkte" von der Richtlinie zugelassen sind. Dies sind interne StealthWatch-Metriken. Klicken Sie in der Spalte Aktionen auf Flows anzeigen .

Wir können beobachten, dass dieser Host nachts mit dem Host 10.201.3.47 aus der Sales & Marketing- Abteilung über das HTTPS-Protokoll interagierte und 1,4 GB herunterlud . Vielleicht ist dieses Beispiel nicht ganz erfolgreich, aber die Erkennung von Interaktionen für mehrere hundert Gigabyte erfolgt genauso. Folglich könnte eine weitere Untersuchung der Anomalien zu interessanten Ergebnissen führen.

Hinweis : In der SMC-Weboberfläche werden die Daten auf den Registerkarten Dashboards nur für die letzte Woche und auf der Registerkarte Monitor angezeigtin den letzten 2 Wochen. Um ältere Ereignisse zu analysieren und Berichte zu erstellen, müssen Sie mit der Java-Konsole auf dem Computer des Administrators arbeiten.

5. Interne Netzwerkscans finden

Schauen wir uns nun einige Beispiele für Feeds an - Vorfälle mit Informationssicherheit. Diese Funktionalität ist für Sicherheitsexperten interessanter.

In StealthWatch gibt es mehrere voreingestellte Arten von Scanereignissen:

- Port-Scan - Die Quelle durchsucht mehrere Ports des Zielhosts.

- Addr tcp scan - Die Quelle durchsucht das gesamte Netzwerk über denselben TCP-Port und ändert die Ziel-IP-Adresse. In diesem Fall empfängt die Quelle TCP-Rücksetzpakete oder erhält überhaupt keine Antworten.

- Addr udp-Scan - Die Quelle scannt das gesamte Netzwerk auf demselben UDP-Port, während die Ziel-IP-Adresse geändert wird. Gleichzeitig empfängt die Quelle ICMP-Port-nicht erreichbare Pakete oder erhält überhaupt keine Antworten.

- Ping-Scan - Die Quelle sendet ICMP-Anforderungen an das gesamte Netzwerk, um Antworten zu finden.

- Stealth Scan tp/udp — .

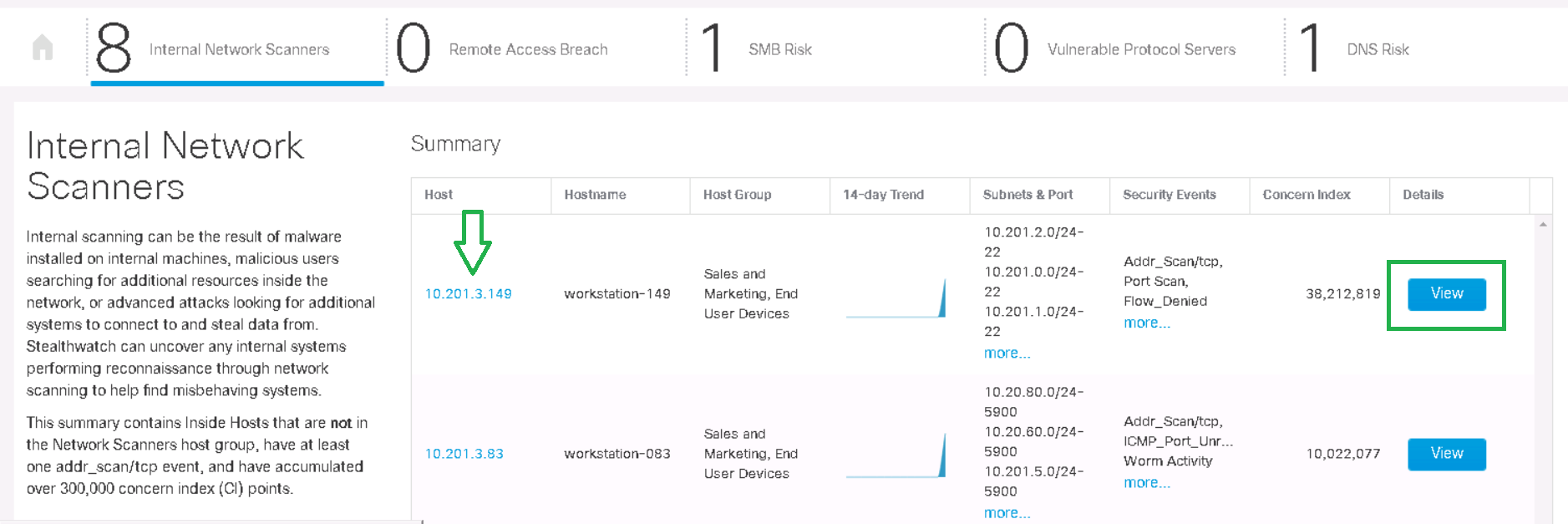

Für eine bequemere Ortung aller internen Scanner auf einmal gibt es eine Netzwerk-App für StealthWatch - Visibility Assessment . Unter Dashboards → Sichtbarkeitsbewertung → Registerkarte Interne Netzwerkscanner werden in den letzten 2 Wochen Sicherheitsvorfälle im Zusammenhang mit Scans angezeigt.

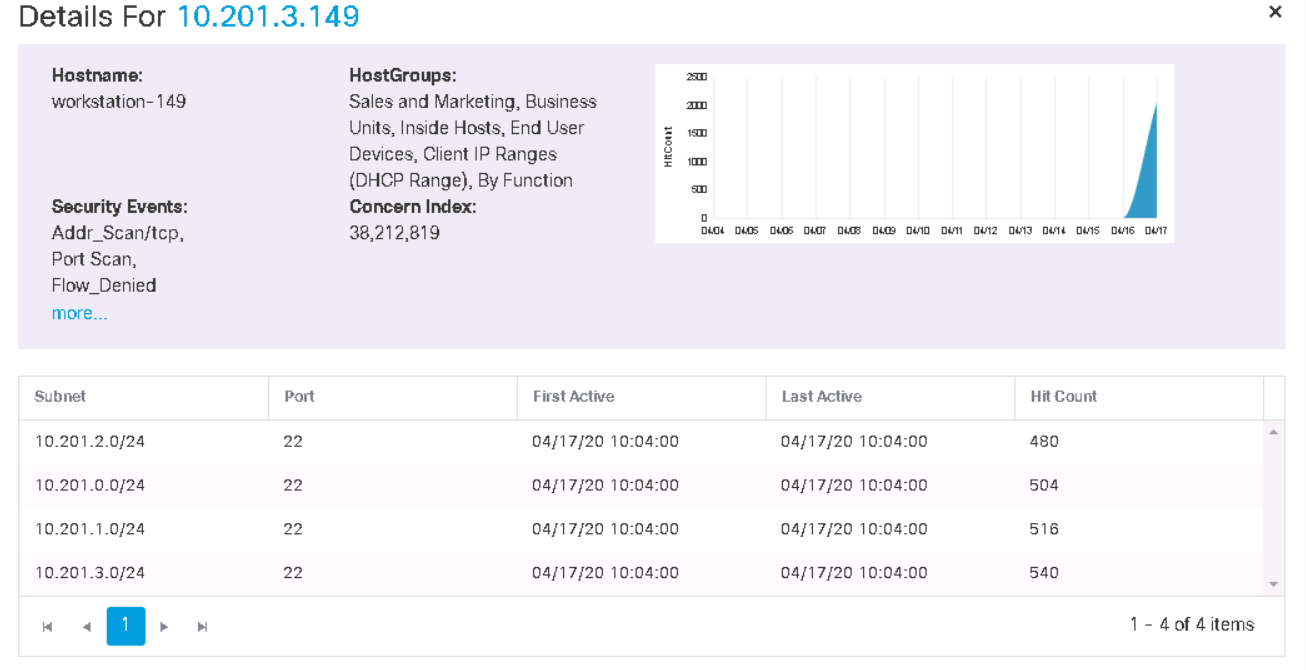

Wenn Sie auf die Schaltfläche Details klicken , werden der Scanvorgang für jedes Netzwerk, der Verkehrstrend und die entsprechenden Alarme angezeigt.

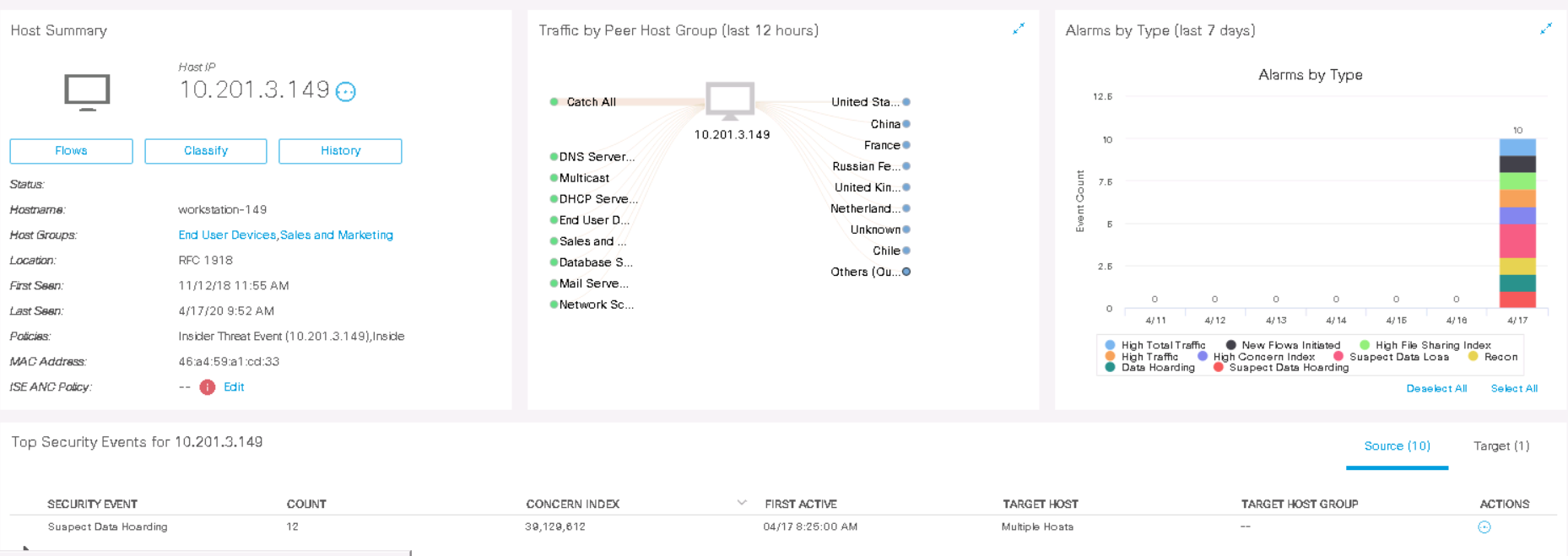

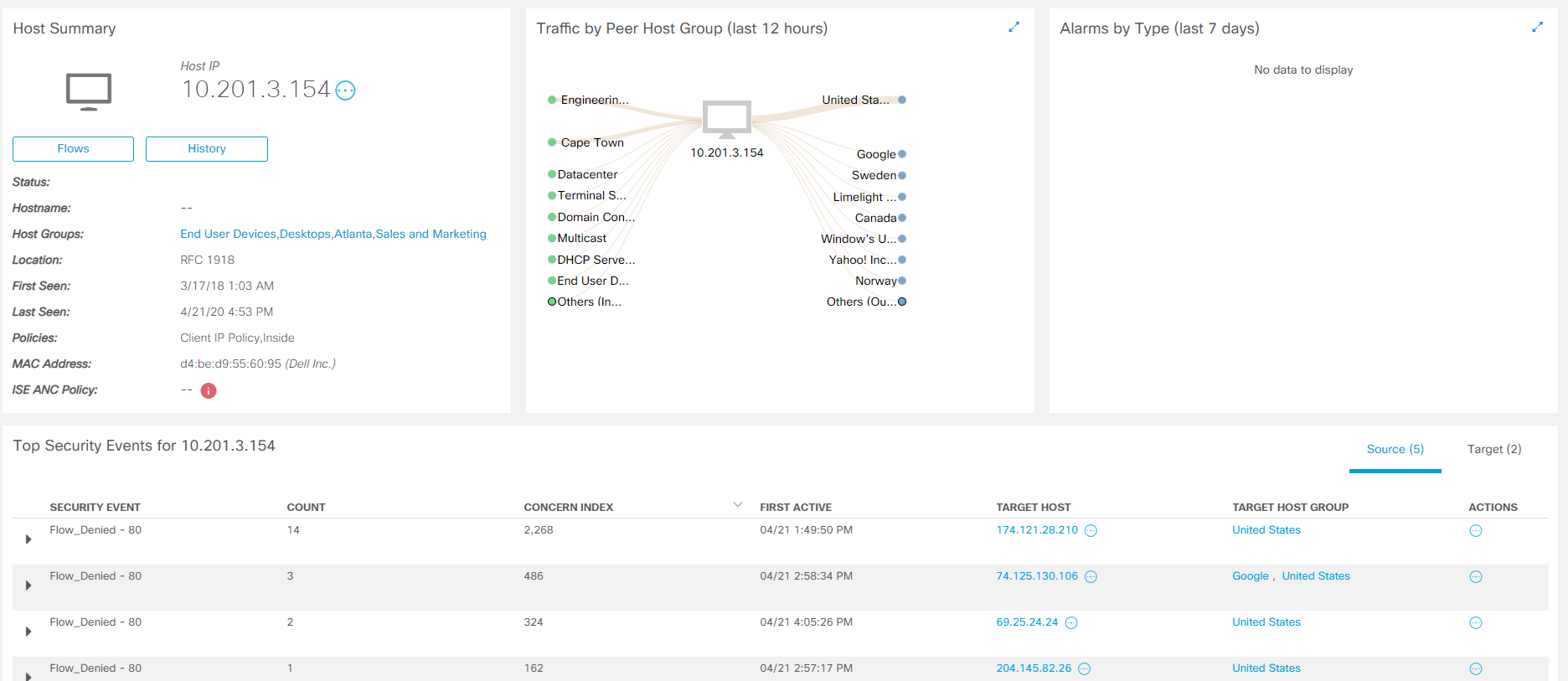

Anschließend können Sie über die Registerkarte im vorherigen Screenshot auf den Host zugreifen und Sicherheitsereignisse sowie Aktivitäten für diesen Host in der letzten Woche anzeigen.

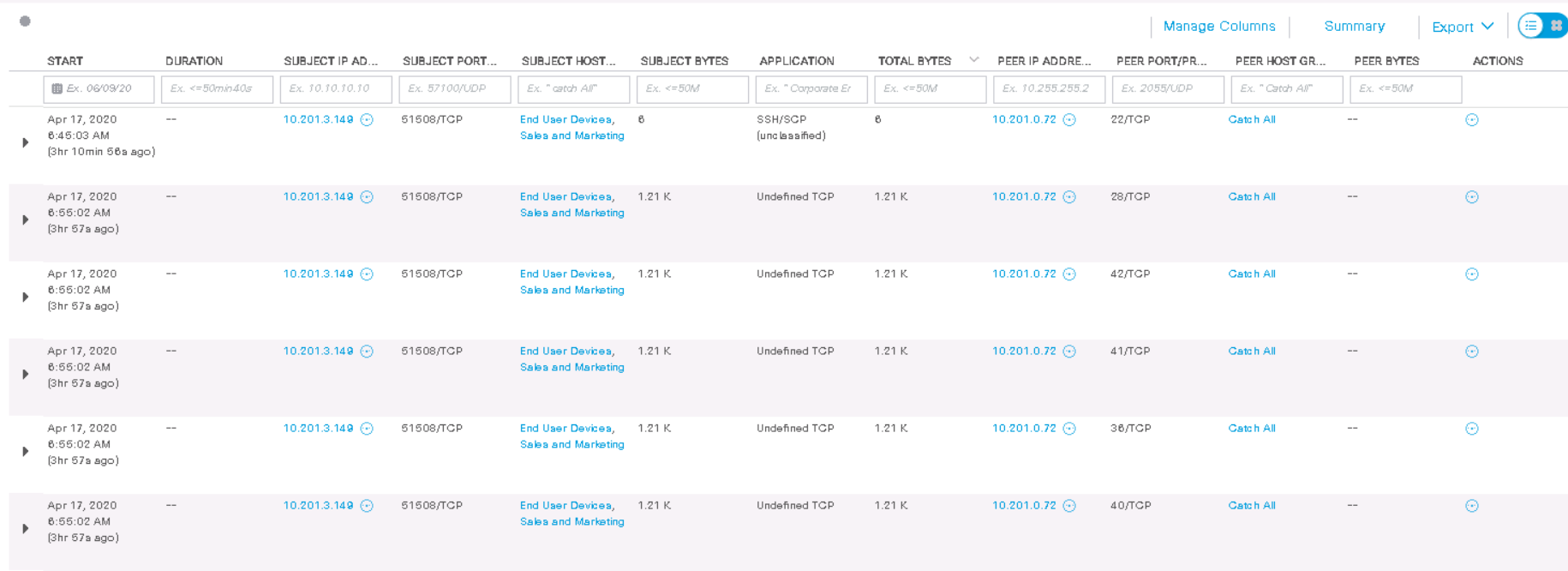

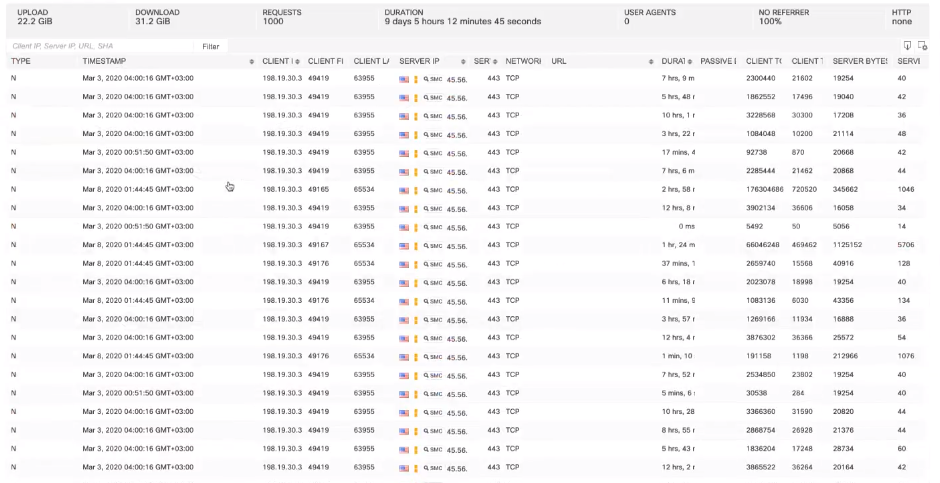

Lassen Sie uns als Beispiel das Port Scan- Ereignis von Host 10.201.3.149 bis 10.201.0.72 analysierenKlicken Sie auf Aktionen> Zugehörige Flows . Die Stream-Suche startet und die relevanten Informationen werden angezeigt.

Wie wir sehen können, hat dieser Host von einem seiner Ports 51508 / TCP den Zielhost vor 3 Stunden an den Ports 22, 28, 42, 41, 36, 40 (TCP) gescannt . Einige Felder zeigen auch keine Informationen an, da nicht alle Netflow-Felder vom Netflow-Exporter unterstützt werden.

6. Analyse der heruntergeladenen Malware mit CTA

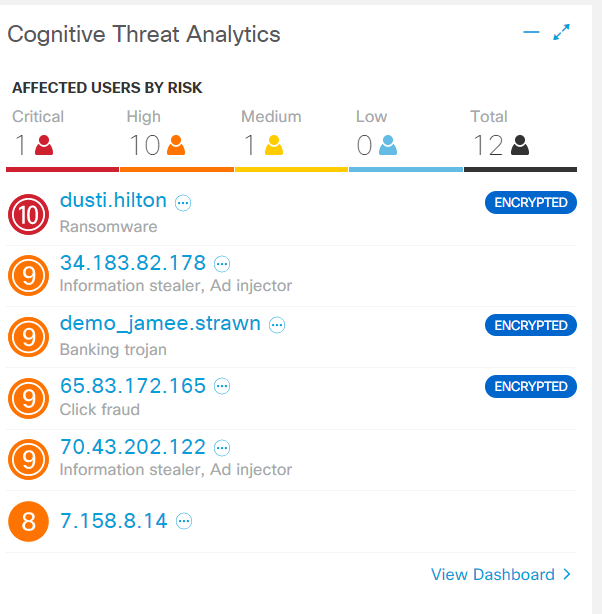

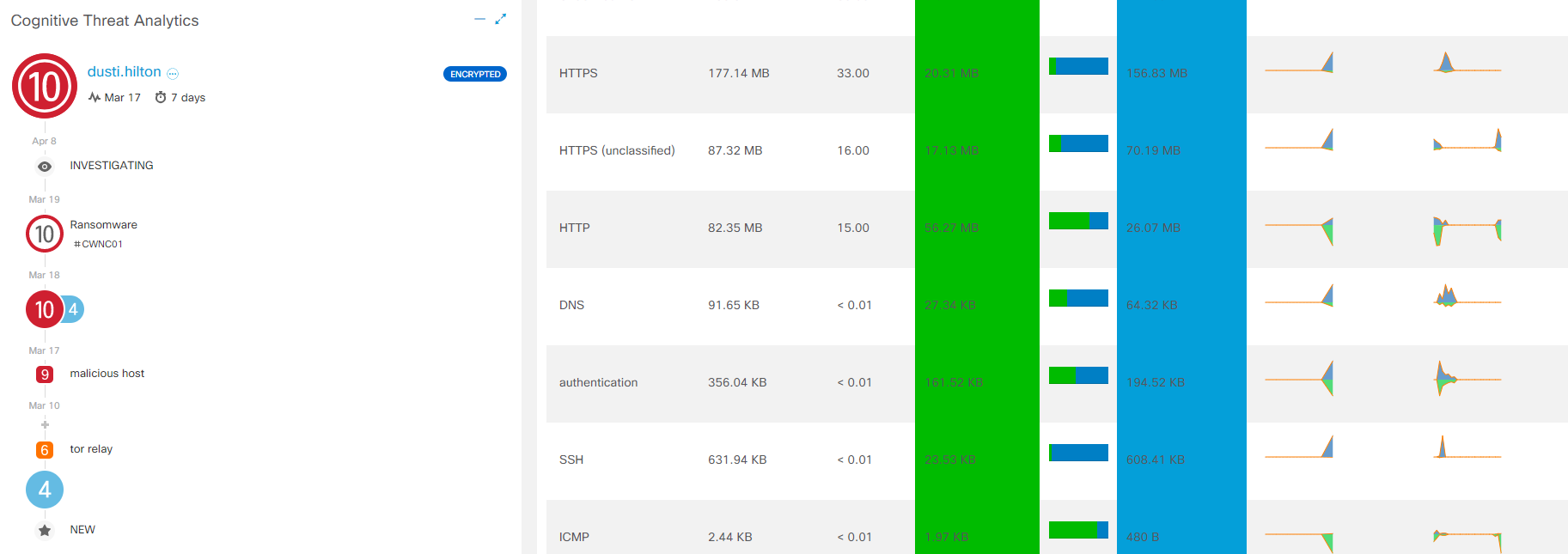

CTA (Cognitive Threat Analytics) ist eine Cisco Cloud-Analyse, die sich perfekt in Cisco StealthWatch integrieren lässt und es Ihnen ermöglicht, die signaturlose Analyse durch die Signaturanalyse zu ergänzen. Auf diese Weise können Trojaner, Netzwerkwürmer, Zero-Day-Malware und andere Malware erkannt und im Netzwerk verbreitet werden. Die zuvor erwähnte ETA-Technologie ermöglicht es auch, solche böswilligen Kommunikationen in verschlüsseltem Verkehr zu analysieren.

Auf der allerersten Registerkarte der Weboberfläche befindet sich buchstäblich ein spezielles Widget für die Analyse kognitiver Bedrohungen. Die kurze Zusammenfassung informiert über die erkannten Bedrohungen auf Benutzerhosts: Trojaner, unerwünschte Software, nervige Adware. Das Wort "verschlüsselt" ist genau der Beweis für die Arbeit von ETA. Durch Klicken auf einen Host werden alle Informationen und Sicherheitsereignisse, einschließlich CTA-Protokolle, gelöscht.

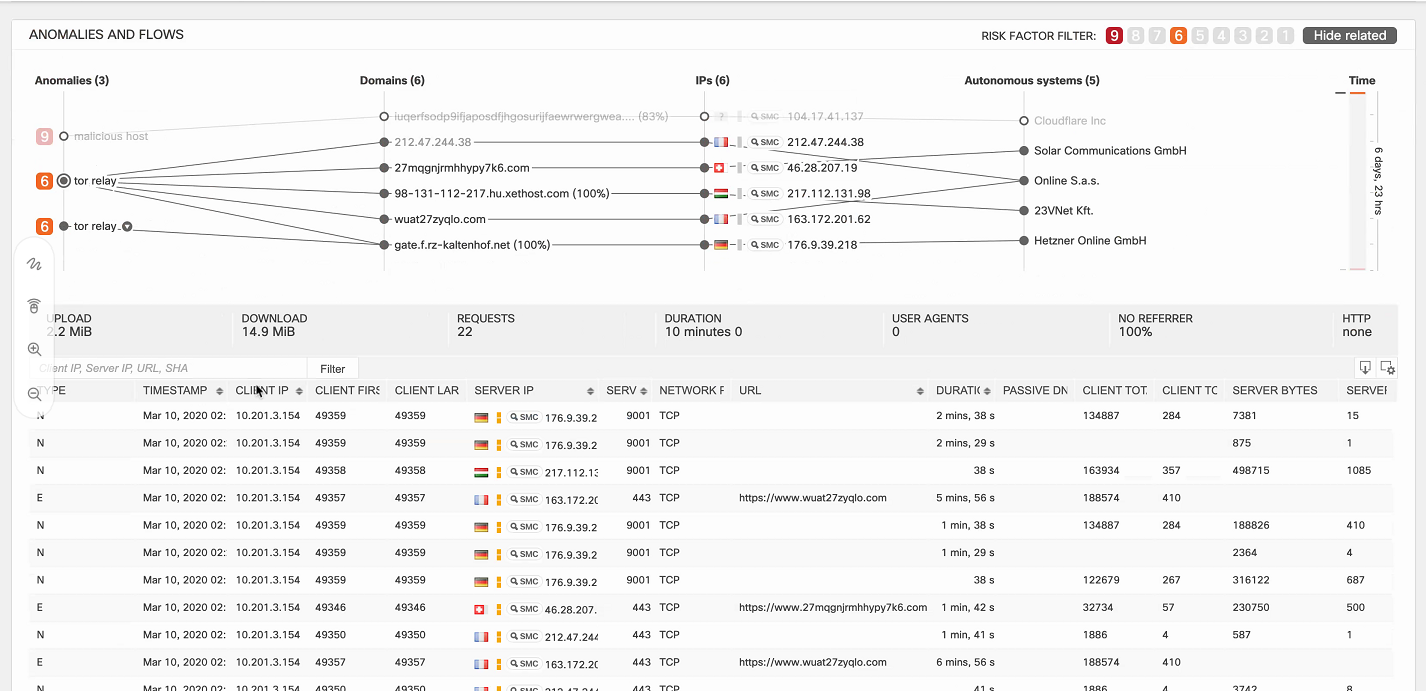

In jeder Phase des CTA werden detaillierte Informationen zur Interaktion angezeigt. Klicken Sie für eine vollständige Analyse auf Vorfalldetails anzeigen , und Sie werden zu einer separaten Cognitive Threat Analytics- Konsole weitergeleitet .

In der oberen rechten Ecke können Sie mit dem Filter Ereignisse nach Schweregrad anzeigen. Auf eine bestimmte Anomalie verweisend, werden am unteren Bildschirmrand Protokolle mit der entsprechenden Zeitleiste rechts angezeigt. Somit versteht der Spezialist der Informationssicherheitsabteilung klar, welcher infizierte Host nach welchen Aktionen welche Aktionen ausgeführt hat.

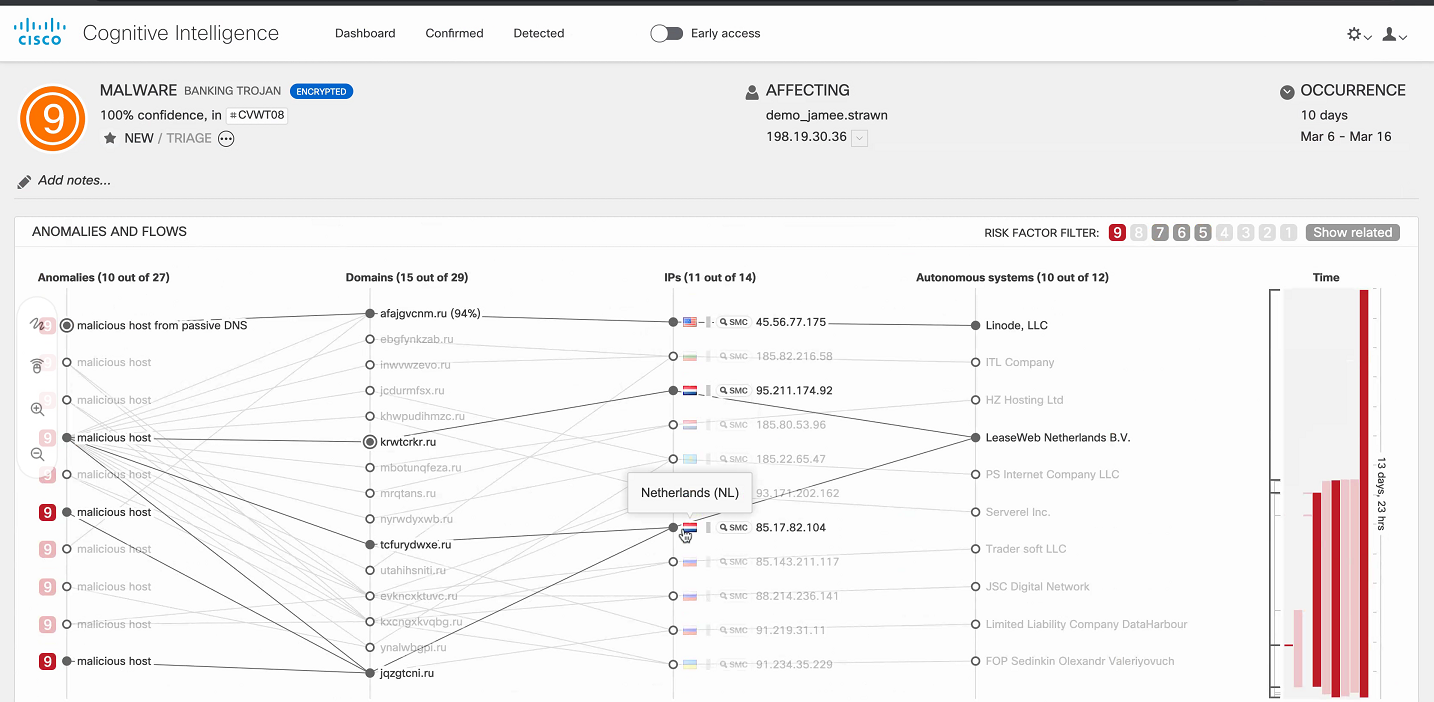

Unten sehen Sie ein weiteres Beispiel - einen Banking-Trojaner, der den Host 198.19.30.36 infiziert hat . Dieser Host begann mit böswilligen Domänen zu interagieren, und die Protokolle zeigen Informationen zu den Abläufen dieser Interaktionen.

Als nächstes besteht eine der besten Lösungen darin, den Host dank der nativen Integration in Cisco ISE für die weitere Behandlung und Analyse unter Quarantäne zu stellen.

Fazit

Die Cisco StealthWatch-Lösung ist eines der führenden Netzwerküberwachungsprodukte in Bezug auf Netzwerkanalyse und Informationssicherheit. Dank dieser Funktion können Sie illegale Interaktionen innerhalb des Netzwerks, Anwendungsverzögerungen, die aktivsten Benutzer, Anomalien, Malware und APT erkennen. Darüber hinaus können Sie Scans und Penetrationstester finden und ein Krypto-Audit des HTTPS-Verkehrs durchführen. Weitere Anwendungsfälle finden Sie hier .

Wenn Sie überprüfen möchten, wie reibungslos und effizient alles in Ihrem Netzwerk funktioniert, senden Sie eine Anfrage .

In naher Zukunft planen wir mehrere weitere technische Veröffentlichungen zu verschiedenen Informationssicherheitsprodukten. Wenn Sie sich für dieses Thema interessieren, bleiben Sie auf unseren Kanälen ( Telegramm) auf dem Laufenden, Facebook , VK , TS Lösungsblog )!