Nehmen wir gleich eine Reservierung vor, wir haben Informationen über die Dienstleistungen gesammelt, die:

A) Auftragnehmer selbst Outsourcing nennen;

B) Sie werden nicht als Outsourcing bezeichnet, sondern lösen tatsächlich ein Problem, das von einem Spezialisten des Staates (falls vorhanden) gelöst werden könnte.

Gehen.

In einer idealen Welt werden Aufgaben der Informationssicherheit und insbesondere der Schutz vor Insider-Risiken im Unternehmen durch die Bemühungen von Vollzeitspezialisten gelöst. Sie legen Geschäftsprozesse selbst fest, schreiben Sicherheitsrichtlinien vor, führen ein Geschäftsgeheimnis ein, führen Erklärungen und Schulungen für Mitarbeiter durch, identifizieren und untersuchen Vorfälle.

Im wirklichen Leben gibt es Gründe, warum Unternehmen

Hier sind die wichtigsten

- Es gibt keinen Spezialisten im Personal, oder er ist, aber überarbeitet, nicht auf den Schutz vor Insider-Risiken spezialisiert.

- Personalmangel - Das Unternehmen kann keinen Informationssicherheitsspezialisten mit den erforderlichen Qualifikationen finden.

- Es gibt keine spezielle Software für die automatische Überwachung.

- Im Allgemeinen ist nicht klar, wie viel Informationssicherheit kostet, ob die Kosten für die Organisation all dieser Arbeiten gerechtfertigt sind.

Wenn wir uns der ausländischen Praxis zuwenden, von der wir, wie allgemein angenommen wird, 5 bis 10 Jahre zurückliegen, ist es nichts Ungewöhnliches, den Schutz vor Insider-Risiken auszulagern. Nach den neuesten Daten von Deloitte wurden 2019 14% der Outsourcing-Budgets des Unternehmens für den Schutz vor internen Risiken ausgegeben. Weitere 15% - für die Schulung von Cybersicherheitspersonal.

Was zur Auswahl

Wenn wir die Dienste betrachten, die unter dem Begriff "Auslagerung der internen Informationssicherheit" zusammengefasst sind, werden in Russland nun folgende Punkte dargestellt:

- Prüfung und Analyse des Zustands der IT-Infrastruktur.

- Entwicklung von Regulierungsdokumenten.

- Forensik (Vorfalluntersuchung).

- SOC (Organisation und Wartung des Überwachungszentrums).

- Personalschulung / Schulung.

- Wartung von Informationssystemen (Authentifizierungs- und Autorisierungssysteme, DLP, SIEM, IDS / IPS).

Wenn wir irgendwie systematisieren, sehen wir, dass es einen Vorschlag gibt, einen einmaligen Bedarf zu schließen (um ein Punktproblem zu konsultieren oder zu lösen) und die Funktionen eines Informationssicherheitsspezialisten für eine lange Zeit zu ersetzen.

Vorübergehende Hilfe

Da es sich um einen Kunden handelt, der gerade mit dem Problem des Schutzes vor Datenlecks konfrontiert war, lautet die Anfrage an einen externen Experten in der Regel wie folgt: Überprüfen Sie die Einstellungen der Netzwerkgeräte, schätzen Sie den eingehenden / ausgehenden Verkehr, schätzen Sie die Anzahl der externen Verbindungen zu Servern. ein Zugangssystem aufbauen; Entscheiden Sie, welche Software für den Test verwendet werden soll und für welche keine Zeit verschwendet werden soll. Bewerten Sie die Testergebnisse.

Jene. im großen und ganzen - "frag einfach."

Die Angebote auf dem Markt für eine solche Beratung sind vielfältig. Sie können immer einen Freiberufler für eine "Beratung" finden. Das Rückgrat des Marktes sind jedoch Schulungszentren und Unternehmen, die sich auf Informationssicherheit CIBIT, "Akademie für Informationssicherheit", ACRIBIA, USSB, AZONE IT und andere spezialisiert haben. (Lassen Sie uns die "großen Berater" mit den "vier" Prüfern an der Spitze aus den Klammern nehmen - sie teilen den Löwenanteil des weltweiten Umsatzes mit Informationssicherheitsberatung, aber ihre Dienstleistungen stehen nur Großkunden zur Verfügung).

Die aufgelisteten Spieler können auch einmalige Aufgaben schließen, wenn es notwendig ist, eine Arbeit auszuführen, für die es noch nicht ratsam ist, eine Person im Personal einzustellen: Personal schulen, Sicherheitsrichtlinien anpassen, Dokumente in Ordnung bringen, um die gesetzlichen Anforderungen zu erfüllen. Und natürlich, um einen Verstoß oder ein Unternehmensverbrechen zu untersuchen, falls plötzlich ein Notfall im Unternehmen eintritt.

Gleichzeitig werden nicht nur Cyber-Methoden verwendet, um Vorfälle im Bereich der Informationssicherheit zu untersuchen (hier ist die Gruppe IB der bekannteste Akteur). Es können auch "analoge" Tools hinzugefügt werden: Dokumentenanalyse, Mitarbeiterbefragungen usw. Genau genommen sind Detektive, Polygraph-Prüfer und Profiler daher auch Teilnehmer am Outsourcing der Informationssicherheit in ihren engen Aufgaben.

Auf dem Markt gibt es einen Vorschlag zur Feinabstimmung der Sicherheitsrichtlinien in einem DLP-System. Im Verlauf der Implementierung kann der Benutzer verwandte Fragen haben: Was ist mit der Hardware zu tun, wie werden Toleranzen eingerichtet, welche Dokumente müssen mit den Mitarbeitern signiert werden? Unabhängige Unternehmen bieten solche Dienstleistungen an, aber tatsächlich ist es die Arbeit guter Implementierungsabteilungen, Ingenieure und des technischen Supports des Anbieters selbst.

Der Markt ist einfach wegen seines jungen Alters noch bunt. Für die meisten Kundenanfragen wurde jedoch bereits ein umfangreiches Angebot in Form einer einmaligen Unterstützung durch einen Spezialisten für Informationssicherheit erstellt.

Regelmäßige Überwachung

Wenn ein Unternehmen keine einmaligen Aufgaben lösen muss, sondern Informationen dauerhaft schützen muss, ist ein DLP-System erforderlich. Andernfalls ist es schwierig, interne Sicherheitsvorfälle zu verhindern, zu erkennen und zu behandeln. Ohne eine Person, die Informationen daraus analysiert, ist Software nicht sehr effektiv. Aber die meisten Unternehmen mit Teams von 100 Mitarbeitern können die Frage "Brauchen wir das?" Oft einfach nicht beantworten.

Daher entsteht die nächste Stufe des Outsourcings - das Outsourcing von Systemmanagement und Incident Analytics von DLP. Bisher arbeiten nur wenige auf diesem Markt ( SearchInform , Softline, Jet Infosystems). Der Service wird in verschiedenen Formaten implementiert, abhängig von der Zugriffsebene, die der Kunde dem Outsourcer gewähren möchte, dh vom Vertrauen in ihn.

Was kann ein Outsourcer tun?

- - .

- , ; .

- , .

Beziehungen können sich während Ihrer Arbeit entwickeln. Herkömmlicherweise war der Kunde zunächst bereit, nur die DLP-Konfiguration und das Entladen des gesamten „Berichtsblatts“ von diesem an den Outsourcer zu übertragen. Wenn man die Wirkung und den Nutzen sieht, kann es dazu kommen, den Inhalt von Vorfällen zu übergeben und zu analysieren.

Aufgrund der Tatsache, dass sich der Markt noch entwickelt, ist es für einen Kunden nicht immer einfach, eine Anfrage zu formulieren, ein Format für die Zusammenarbeit mit einem Outsourcer auszuwählen und die Kontrolle zu priorisieren. Dementsprechend ist es nicht immer möglich, von Anfang an eine SLA zu unterzeichnen.

Dennoch nimmt bereits ein effektives Interaktionsformat Gestalt an. Hier ist der Ansatz, mit dem ausländische Outsourcer (MSSP, Managed Security Services Provider) arbeiten:

- Ein Analyst für persönliche Informationssicherheit passt das System an die vom Kunden festgelegten Aufgaben an.

- . « » (, - , ..)

- , - ( – ).

- ( //).

- - .

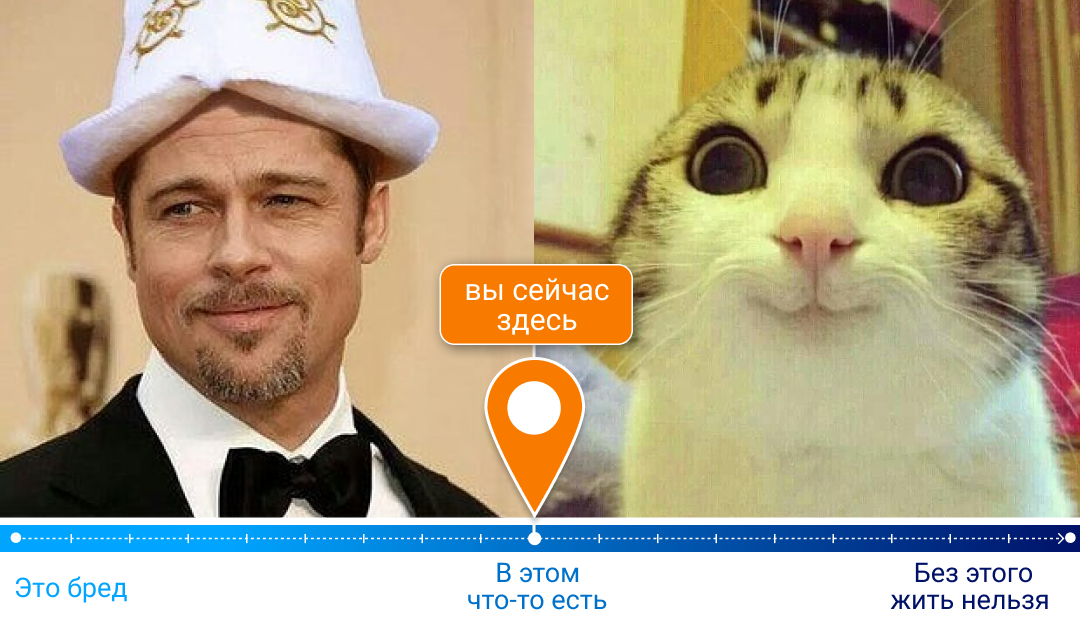

Höchstwahrscheinlich wird sich das Outsourcing der Informationssicherheit in einem solchen Rahmen weiterentwickeln, da dieses Format zur Schaffung vertrauensvoller Beziehungen zwischen den Teilnehmern des Prozesses beiträgt. Aber der Markt wird noch nicht vollständig ausgebildet sein, eines Tages wird eine Risikoversicherung darauf erscheinen, die die Kunden / Outsourcer-Beziehung erheblich vorantreiben wird. Aber der Prozess ist bereits im Gange - wir können es an der Reaktion der Kunden erkennen. Auf dem Weg zu „ohne sie kann man nicht leben“ sind wir also irgendwo am Punkt „da ist etwas drin“.