Eine neue Art von Angriff

Kürzlich wurde ziemlich populär "Deferred Attack" (aus dem Englischen. "Delayed the Poisoning Attacks" ). Das Fazit lautet wie folgt: Der Angreifer sendet eine E-Mail mit einem normalen Link, der zum Zeitpunkt des Scannens der Nachricht nicht böswillig ist. Der Angreifer ändert jedoch bald die Site, zu der der Link dieses Benutzers umleitet. Infolgedessen gelangt der Benutzer durch Klicken auf den vermeintlich „normalen“ Link zu einer Phishing-Ressource oder zu einer schädlichen Site, auf der die Malware im Hintergrund heruntergeladen und der Benutzer infiziert wird. Die Magie ist, dass zum Zeitpunkt der Überprüfung des Briefes durch die NGFW-Module der Brief legitim ist und alle Schutzstufen problemlos umgeht. In diesem Artikel werden wir uns ansehen, wie Check Point funktioniert bewältigt diese Bedrohung und welche Einstellungen vorgenommen werden müssen.

E-Mail-Schutz vor "Check Point"

Die NGFW-Funktionalität „Check Point Security Gateway“ umfasst die Funktionalität des E-Mail-Schutzes und der Emulation von E-Mail-Anhängen in der Sandbox dank des Mail Transfer Agent (MTA).

Dies ist in der folgenden Abbildung schematisch dargestellt:

Die MTA-Funktionalität ist auf die folgenden Optionen reduziert:

- Senden von Dateianhängen an die Sandbox-Emulation (Threat Emulation Blade);

- Entschlüsselung von mit SSL / TLS verschlüsselten Nachrichten (Standard MitM mit einem Zertifikat nur für SMTPS);

- Überprüfen von Links in der E-Mail auf Phishing oder Weiterleiten an schädliche Ressourcen;

- Entfernen Sie schädliche E-Mail-Anhänge und senden Sie sichere E-Mails.

Lösung des Problems mit "Verzögerten Angriffen"

Die Art und Weise, diese Art von Angriff zu bekämpfen, wird als Click-Time-URL-Schutz bezeichnet . In diesem Fall leitet das Sicherheits-Gateway "Check Point" jedes Mal Anfragen über seinen Cloud-basierten URL-Dienst zur Überprüfung der Reputation an alle Links weiter und überprüft Websites auf Phishing, Malware und andere verdächtige Elemente, bevor es für den Benutzer geöffnet wird.

Wenn die Website oder Datei, auf die über den Link zugegriffen wird, böswillig ist, wird der Zugriff auf die Ressource blockiert. Andernfalls öffnet der Benutzer die Website erfolgreich.

Vorteile des Click-Time-URL-Schutzes:

Ständig aktualisierte URL-Datenbank - " Check Point Threat Intelligence " (Cloud-Analysedienst) wird jede Sekunde mit neuen Indikatoren für Kompromisse, Muster und andere Metriken aktualisiert, mit denen neue schädliche Ressourcen mit hoher Geschwindigkeit erkannt werden können.

Verhindern von "verzögerten Angriffen" - Ein relativ neues Schema zur Umgehung von MTA ist nicht mehr gültig, da Links bei jedem Klicken überprüft werden.

Überprüfung aller Links - In der Regel werden Links, die nicht explizit angegeben sind (z. B. eine Schaltfläche zum Zurücksetzen des Kennworts oder die Schaltfläche "Nachrichten abbestellen"), vom MTA nicht überprüft. Die Click-Time-URL-Schutzfunktion "klickt" auf alle Links in E-Mails und Anhängen.

Diese Funktion ist noch nicht in MTA integriert, sondern wird in EA (Early Availability) bereitgestellt. Diese Option kann jedoch in der Befehlszeile aktiviert werden.

Aktivieren des Click-Time-URL-Schutzes:

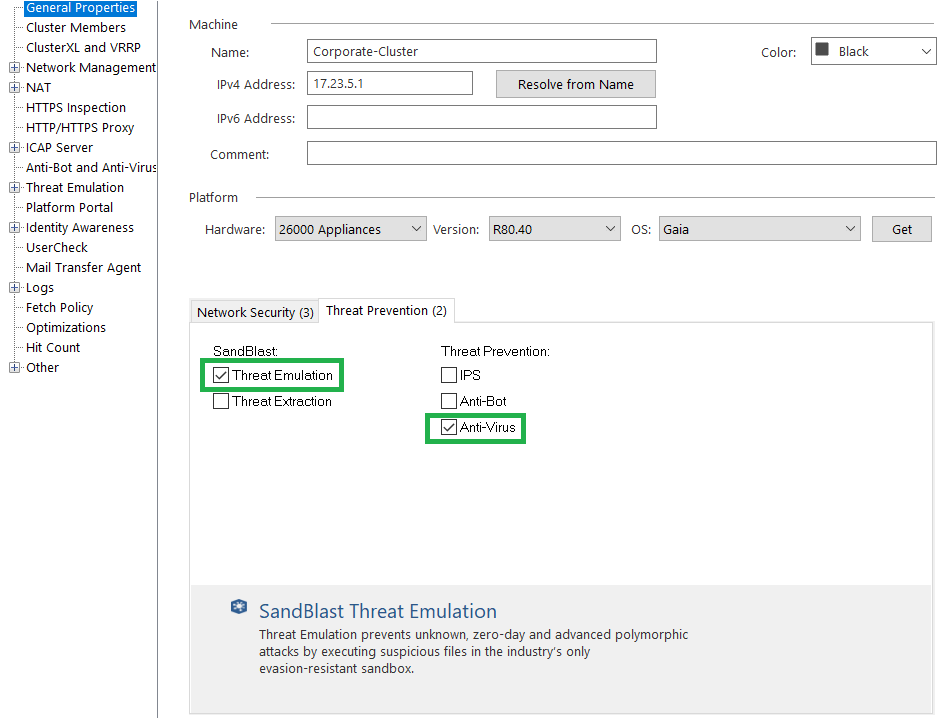

1. Stellen Sie sicher, dass die Blades Anti-Virus und Threat Emulation auf dem MTA-Gateway aktiviert sind.

2. Installieren Sie die neueste „MTA Engine“ (MTA-Update) auf dem Gateway. Die neueste Version von MTA befindet sich derzeit unter Version R80.30 - Take 37. Informationen und Anweisungen zur Installation von MTA-Updates finden Sie hier .

3. Öffnen Sie den SSH-Zugriff auf das Gateway und wechseln Sie in den Expertenmodus.

4. Geben Sie den Befehl vi $ FWDIR / conf / mail_security_config ein.

5. Fügen Sie ganz unten in der Datei einen neuen Abschnitt hinzu [click_time_url].

6. Fügen Sie unter diesem Abschnitt die Zeile hinzu (siehe Abbildung unten): enabled = 1

7. Speichern Sie die Änderungen und beenden Sie den Editor: wq

Hinweis: Wenn Sie einen Cluster haben, führen Sie die obigen Schritte auf beiden Knoten aus.

8. Setzen Sie in SmartConsole die Richtlinie zur Bedrohungsprävention auf Security Gateway / Cluster.

Hinweis: Um diese Option in der Datei $ FWDIR / conf / mail_security_config zu deaktivieren, bearbeiten Sie die Zeile enabled = 1 bis enabled = 0. Setzen Sie dann die Richtlinie zur Verhinderung von Bedrohungen auf Security Gateway / Cluster.

Das Aktivieren der URL-Schutzoption für die Klickzeit kann angepasst werden:

- Schließen Sie bestimmte Empfänger per E-Mail aus

- Nur für bestimmte Empfänger per E-Mail aktivieren

- Schließen Sie bestimmte Domains per E-Mail aus

- Ändern Sie explizite Links im E-Mail-Text

- Betten Sie die ursprünglichen URLs in geänderte AIT-Links ein

- Passen Sie blockierte Seiten an

- Betten Sie Original-URLs in blockierte Seiten ein

Ausschluss bestimmter Empfänger per E-Mail

1. Stellen Sie eine Verbindung zum MTA Security Gateway her.

2. Erstellen Sie die folgende Datei: Berühren Sie $ FWDIR / conf / mta_click_time_exclude_recipient_list.

3. Geben Sie in diese Datei die E-Mails der Mitarbeiter ein, die Sie von dieser Einstellung ausschließen möchten. Jeder neue Maileintrag beginnt mit einer neuen Zeile ohne Leerzeichen. Beispiel:

Empfänger1@mydomain.com

Empfänger2@mydomain.com

4. Öffnen Sie die Datei vi $ FWDIR / conf / mail_security_config

5 im Editor . Fügen Sie die folgende Zeile unter dem Abschnitt [click_time_url] hinzu: mode = exclude

6. Wenn Sie einen Cluster haben, führen Sie die folgenden Schritte aus beide Knoten.

7. Installieren Sie die Threat Prevention-Richtlinie auf dem Gateway oder Cluster.

Aktivieren des Klickzeit-URL-Schutzes nur für bestimmte Empfänger

1. Stellen Sie eine Verbindung zum MTA Security Gateway her.

2. Erstellen Sie die folgende Datei: Berühren Sie $ FWDIR / conf / mta_click_time_allowed_recipient_list.

3. Geben Sie in diese Datei die E-Mails der Mitarbeiter ein, für die Sie diese MTA-Option aktivieren möchten. Jeder neue Maileintrag beginnt mit einer neuen Zeile ohne Leerzeichen. Beispiel:

Empfänger1@mydomain.com

Empfänger2@mydomain.com

4. Öffnen Sie die Datei vi $ FWDIR / conf / mail_security_config

5 im Editor . Fügen Sie die folgende Zeile im Abschnitt [click_time_url] hinzu: mode = allow

6. Wenn Sie einen Cluster haben, führen Sie die folgenden Schritte aus beide Knoten.

7. Installieren Sie die Threat Prevention-Richtlinie auf dem Gateway oder Cluster.

Schließen Sie bestimmte Domänen von der Click-Time-URL-Schutzfunktion aus

1. Stellen Sie eine Verbindung zum MTA Security Gateway her.

2. Erstellen Sie die folgende Datei: Berühren Sie $ FWDIR / conf / mta_click_time_url_white_list.

3. Geben Sie in diese Datei die Domänen ein, die Sie von dieser Einstellung ausschließen möchten. Jede neue Domain beginnt mit einer neuen Zeile ohne Leerzeichen. Ab R80.20 werden reguläre Ausdrücke unterstützt. Beispiel:

* Domain1.com. *

. * Domain2.com. *

4. Wenn Sie einen Cluster haben, befolgen Sie die Schritte auf beiden Knoten.

5. Installieren Sie die Threat Prevention-Richtlinie auf dem Gateway oder Cluster.

Ändern (Umschreiben) expliziter Links im E-Mail-Text

Links, die in Form von Hyperlinks dargestellt werden (z. B. ein wunderbares Dokument), werden vom MTA weitergeleitet, wobei die Umleitung zu ihrer Ressource geht und der Link sicher ist. Es gibt jedoch Links wie www.mydocument.com/download , die sich standardmäßig nicht ändern.

Gehen Sie wie folgt vor, um die Konfiguration sicherer zu machen: 1. Stellen Sie eine Verbindung zum MTA Security Gateway her.

2. Öffnen Sie die Datei vi $ FWDIR / conf / mail_security_config im Editor.

3. Fügen Sie im Abschnitt [click_time_url] die folgende Zeile hinzu :force_text_links = 1

4. Wenn Sie einen Cluster haben, führen Sie die Aktionen auf beiden Knoten aus.

5. Installieren Sie die Threat Prevention-Richtlinie auf dem Gateway oder Cluster.

Weitere Optionen werden zusätzlich von sk162618 konfiguriert.

Kürzlich haben Kollegen vom Moskauer Büro von Check Point ein wunderbares Webinar über die neuen Funktionen von Threat Emulation (Sandboxes) und MTA veröffentlicht.

Anstelle einer Schlussfolgerung

In naher Zukunft planen wir mehrere weitere technische Veröffentlichungen zu verschiedenen Informationssicherheitsprodukten. Wenn Sie an diesem Thema interessiert sind, bleiben Sie auf unseren Kanälen ( Telegramm , Facebook , VK , TS Solution Blog ) auf dem Laufenden !